著者: ERIC ESCOBAR - セキュアワークス アドバイザリーグループ

多要素認証 ( MFA ) はセキュリティ設定の一種です。Web サイトやWeb サービスへアクセスするユーザーに、複数の形式による認証を課すことによりセキュリティを強化します。Web サイトへのアクセス時に、パスワードに加え、テキストメッセージで別途通知される認証コードを要求する、といった場合が主な例として挙げられます。MFAはセキュリティ業界において、攻撃者によるアカウント侵害の難易度を飛躍的に高めるセキュリティ対策として広く認知されています。

セキュアワークスはこのたび、Microsoftの製品設計を利用してOffice365 MFA脆弱性回避する一般的な手法を発見しました。その脆弱な構成について、また認証を回避するために必要な手順について以下に詳しく説明します。

脆弱な構成

Microsoft Office365およびAzure Active Directoryでは、認証の際にMFAを要求しない「ネームドロケーション1」を利用することができます。このように信頼できるIPアドレスから認証を試みる場合は、ユーザーによりMFAが設定済みの場合でも、基本のユーザー名とパスワードのみでログインすることができます。社内や支社、その他アクセス制限が設定された環境などの信頼できる場所から、ユーザーが瞬時にアクセスできるようにすることを目的とした設定です。

攻撃者がMFAを回避するためには、通常、IPアドレスが「ネームドロケーション」として追加されたデバイスに対して物理的にアクセスする必要があります。企業を標的とする社内ネットワークへのアクセスは通常、外部からの攻撃に備えて禁止されていますが、この種の設定の場合、攻撃が見過ごされてしまう可能性があります。

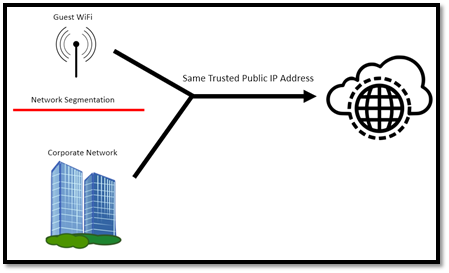

標的とされた企業がワイヤレスゲストネットワークへのアクセスを許可している場合、ゲストネットワークのトラフィックが社内ネットワークのトラフィックから分離されている場合でも、元を辿ればどちらのネットワークも、同じ信頼できるパブリックIPアドレスにつながっていることになります。

このような場合、これが攻撃者によるアクセスだったとしても、Microsoftは信頼できるデバイスを発信元とするパブリックIPアドレスだと認識してしまうため、攻撃者は許可されているゲストワイヤレス接続にアクセスするだけでOffice365 MFAを回避できることになります。

実証実験

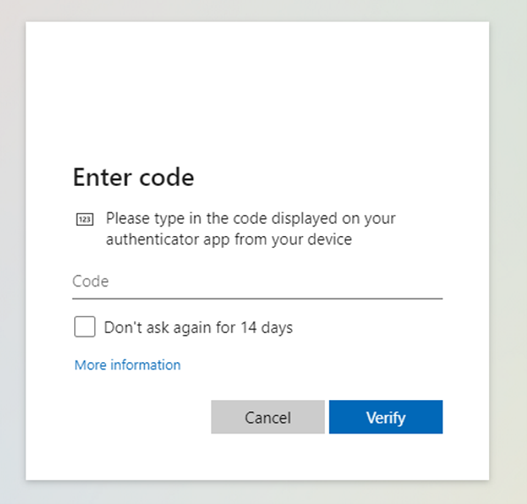

以下は有効なOffice365の認証情報を使用してパブリックインターネット経由で実行した、認証実験の様子です。このユーザーアカウントを使ってログインを試みると、MFAが要求されることがわかります。

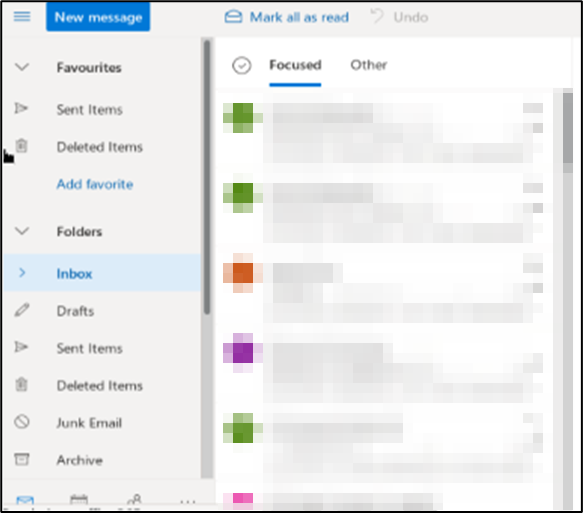

そのため、攻撃者はゲストワイヤレスネットワークに接続します。信頼できるIPアドレスからから再度認証を試みると、以下のようにログインすることができました。

まとめ

多くの脆弱性と同様に、攻撃のメカニズムを理解するのは非常に簡単です。この攻撃手法は、MFAを回避して企業のIT環境へアクセスするために編み出され、現在も広く利用されています。

自社組織を潜在的なMFAハッキングから防御するためには、サイバーセキュリティに対し包括的なアプローチをとることが重要です。オフェンシブ(攻撃的)セキュリティとディフェンシブ(防御的)セキュリティの両方を取り入れることが最善策となるでしょう。Secureworks Adversary Group(SwAG)は、攻撃的かつ積極的なサービスを提供することにより、「攻撃者の次の一手」の予測を支援します。「対攻撃者セキュリティテストおよび組織のニーズを満たすセキュリティアセスメントの選び方」については、こちらをご覧ください。また、セキュアワークスのクラウドネイティブセキュリティソリューション、Secureworks®Taegis™XDRのデモに是非、お申込みください。高度なサイバー攻撃から貴社のIT環境を防御する方法について詳しく確認いただけます。

※本記事は www.secureworks.com で公開されているHacking MFA: Office 365 MFA Bypass – Wireless Guest Networkの抄訳となります。原文 ( 英語 ) と和訳の内容に差異が あった場合には、原文の記載が優先されます。