2022年9月14日(水)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている Opsec Mistakes Reveal COBALT MIRAGE Threat Actors を翻訳したもので、 2022年9月14日執筆時点の見解となります。

2022年6月にSecureworks® カウンター・スレット・ユニット™(CTU)がランサムウェアインシデントを分析した結果、イランの攻撃グループCOBALT MIRAGEによるオペレーションの詳細が明らかになりました。 CTU™リサーチャーは2022年5月にCOBALT MIRAGEの攻撃戦術・手法・手順(TTP)を公開しましたが、同グループはこれまでとほぼ変わらない振る舞いを続けています。

今回のインシデントでは、ProxyShellの脆弱性(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)が悪用されており、標的型ではなく広範囲に向けた攻撃だったと見られます。同グループは、これまでと同じ侵害パターンに沿って複数のWebShellおよび、Fast Reverse Proxy(FRPC)の亜種であるTunnelFishを展開した後、自らがよく使うパスワード(P@ssw0rd1234)を用いてデフォルトアカウントを有効化しました。さらに、BitLockerを用いて数台のサーバーを暗号化しました。

この攻撃グループはWebShellやツール、監査ログを削除し、活動の痕跡を消そうとしていましたが、いくつかのツールやアーティファクトは復元可能な状態でした。得られたTunnelFish検体は、2つのコマンド&コントロール(C2)ドメイン(gupdate . usおよびmsupdate . top)が設定されていました。CTUリサーチャーが両ドメインを調査したところ、COBALT MIRAGEとつながりのある新たなインフラ(mssync . oneおよびupmirror . top、それぞれのIPアドレスは104 . 168 . 117 . 149, 172 . 245 . 26 . 118および193 . 142 . 59 . 174)を発見しました。CTUリサーチャーはさらに、被害組織の環境内に残っていた身代金要求文のコピーを数件発見しました。身代金要求文には、これまでの侵害で確認されたTelegramアカウント(@BuySafety)とメールアドレス(buysafety @ onionmail . org)が記載されていました。

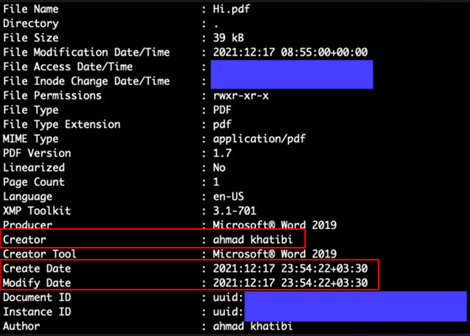

COBALT MIRAGEは通常、テキストファイル (.txt)で身代金要求文を残します。しかし今回は、身代金要求文が記載されたPDFファイル(Hi.pdf)が標的組織の環境にコピーされていました。復元したログファイルの証跡を見ると、同じ内容の複数の.txtファイルと一緒にPDFファイルのコピーが複数作成されていたと見られます。コピーされたPDFファイルはほぼ削除されていましたが、攻撃グループのステージングディレクトリに1つだけ残っていました。攻撃グループの見落とし(削除し忘れ)により、COBALT MIRAGEの活動に関与している個人の身元につながる情報が明らかになりました。身代金要求文Hi.pdfのメタデータを見ると、当該ドキュメントは2021年12月17日にUTC +3.30の時間帯に該当する地域で「ahmad khatibi」によって作成されたことがわかります(図1)。この時間帯は、イラン標準時(IRST)と一致します。タイムスタンプは偽造ではなく「真正」と見られます。

図1:作成者の名前および作成時間帯(タイムゾーン)を示すHi.pdfのメタデータ(出典:Secureworks)

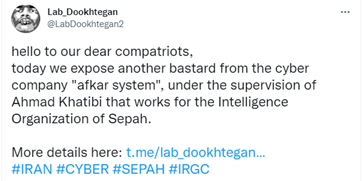

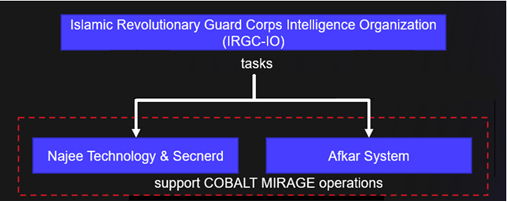

Ahmad KhatibiのLinkedInプロフィールには「イランを拠点とする企業Afkar System Co.のCEO」と記載されています。2022年6月に、反イラン政権の内部告発者Lab_Dookhteganを名乗るペルソナがAhmad KhatibiやAfkar Systemに関する一連のツイートを投稿しました。同人物はこの投稿で「我々は諜報機関Sepahの代理として活動している」と述べています(図2)。Sepahとは、イスラム革命防衛隊(頭文字を取ってIRGC)を指す言葉であり、下部組織として諜報機関(IRGC-IO)を擁しています。IRGC-IOはイランにおける主要な諜報機能を担っており、サイバー部門を運営していると報じられています。

図2:Lab_Dookhteganが2022年6月23日に投稿し、Ahmad KhatibiやAfkar Systemについて言及したツイート(出典:Secureworks)

Lab_Dookhteganの主張は、身代金要求文に記載されている作成者は本人であり、無関係の他人を利用したFalse flag(偽旗作戦)ではないことを裏付けていると思われます。OpSecの失敗によって攻撃者の属性が露呈することは、イランのサイバー作戦では珍しいことではありません。当社CTUリサーチャーがこれまで文書化した事例には、「イランによる悪質な活動とつながりをもつ開発者の身元が特定された」、「イランのマルウェア開発者が誤って自らのシステムをマルウェアに感染させ、マルウェア開発環境のスクリーンショットがインターネット上に露出した」などがあります。

Lab_Dookhteganは2019年からTwitterとTelegram上で活発に投稿を続けており、イランにおける複数の攻撃グループ(COBALT GYPSY、COBALT EDGEWATERなど)とつながりのある検証済ソースコードとツールを流出させています。当該人物はさらに、IRGCおよびイラン諜報治安省(MOIS)に協力しているとされる複数の個人や企業に関する情報も暴露しています。

Lab_Dookhtegan は2022年4月、自身のTelegramおよびTwitterチャンネルで、「イラン企業のNajee TechnologyおよびSecnerdもIRGC-IOの代理で活動している」と述べています(図3)。

図3:Najee Technology、SecnerdおよびIRGCの関係性を主張するツイート(出典:Secureworks)

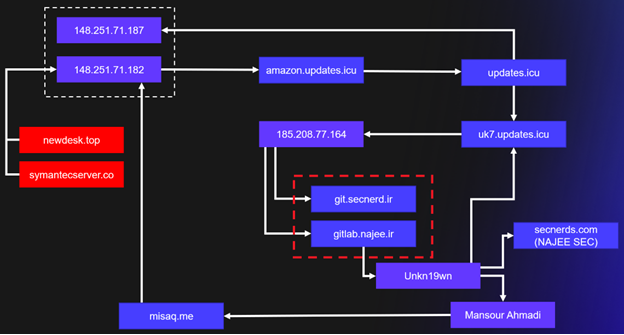

この投稿の情報源は不明ですが、すでに確認されているCOBALT MIRAGEのインフラとNajee Technologyとのつながりを当社CTUリサーチャーが独自に解明しました。DNS名前解決情報、WHOIS情報およびWebサイトの分析により、COBALT MIRAGEが所有する2つのドメイン(newdesk . top、symantecserver . co)および、イランの国コード(.ir)が割り当てられた2つのドメイン(secnerd . ir、najee . ir)をホスティングするIPアドレス(185 . 208 . 77 . 164)を結ぶ複数の接点が判明しました(図4)。najee . irはNajee Technologyの公式サイトでしたが、会社の存在を宣伝するコンテンツは現在格納されていません。

図4:COBALT MIRAGEのインフラとNajee Technologyとのつながり(出典:Secureworks)

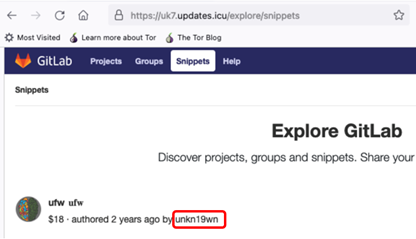

uk7 . updates . icuは、コラボレーション型コード開発プラットフォームGitLabインスタンスをホストするドメインです。当該インスタンスにはunkn19wnという名前のユーザーのアカウントが露呈しています(図5)。こうした詳細から、updates . icuおよび2つのドメイン(secnerd . ir、najee . ir)には関連性があると考えられます。

図5:unkn19wnのアカウントが表示されているGitLabインターフェース(出典:Secureworks)

これと同じエイリアスが、najee . irおよびsecnerds . comの登録時に使われたメールアドレス(unkn19wn @ gmail . com)にも表示されています。WHOISレコードを見ると、ドメイン登録者はMansour Ahmadiとなっています。イラン企業の公開資料には、当該人物がNajee TechnologyのCEOであると記載されています。さらに、COBALT MIRAGEのIPアドレス(148 . 251 . 71 . 182)を持つmisaq . meというドメインのWHOIS(登録者)情報にも当該人物の名前が記載されています。

2015年時点でnajee . irに格納されていたコンテンツには、Mansour Ahmadi(別名Unkn19wn)がハッキングやWebサイトの改ざんに興味をもち、米国とイスラエルに敵意を持っていることが示唆されています。本ブログ投稿日現在、secnerd . irはオフライン状態となっていますが、以前はサイバーセキュリティ関連のコンテンツおよびiOS/Android開発者向けの広告が表示されていました。大量に蓄積されたイラン国民のソーシャルメディアデータが誤って流出するインシデントが発生した際も、当該ドメインの名前が挙げられています。おそらくMansour AhmadiはNajee TechnologyおよびSecnerd両社のトップを務めており、COBALT MIRAGEの活動とのつながりは両社が手掛ける多くのテクノロジー/サイバーセキュリティ関連プロジェクトの一部にすぎない可能性が高いでしょう。

updates . icu、secnerd . ir、najee . irはすべて同じメンバーが運営しており、当該メンバーはCOBALT MIRAGEによる攻撃の支持者であると見られます。CTUの分析により、Afkar System、Najee Technology、SecnerdとCOBALT MIRAGEとのつながりが判明しましたが、報道されているIRGC-IOとのつながりは確認できませんでした。しかし、イランの民間企業を隠れ蓑に使う、またはイランによる諜報活動を支援するというパターンはIRGC-IOの常套手段です。米国司法省は2016年、2011年~2012年にかけて発生した米国の金融機関に対するイラン政府およびIRGCの攻撃を支援したとして、ITSec Team社およびMersad Companyに勤務するイラン人7名を起訴しました。2019年には米国財務省がNet Peygard Samavat Company(現在の社名はEmennet Pasargad)とつながりをもち、IRGCおよびMOISに協力したとされる複数の個人に対する制裁措置を発動しました。また米国財務省は2020年、MOISを後ろ盾としてコンピューターに侵入し、マルウェアキャンペーンを展開したとしてRana Intelligence Computing Companyおよび一部従業員に対する制裁措置を発動しました。

図6はNajee Technology、Secnerd、Afkar SystemおよびIRGC-IOの協力体制を推定したものです。各企業がCOBALT MIRAGEの活動にどのような形で関与しているのかは不明ですが、証跡を見る限り、少なくともネットワークインフラを提供し、ランサムウェア攻撃を支援していることは明らかです。UNC2448に関する外部機関のレポートでは、COBALT MIRAGEの活動および、同グループとNajee Technology、Afkar Systemとのつながりについて言及されているようです。COBALT MIRAGEにはもう一つのエイリアス(DEV-0270)があり、そちらについて言及した別の外部機関のレポートでは、2つの公開エイリアス(Secnerd [secnerd . ir]およびLifeweb [lifeweb . ir])を使って活動する企業と同グループを関連付けています。DEV-0270に関するレポートでは、当該組織とNajee Technologyとのつながりについて言及されています。

図6:Najee、Secnerd、Afkar SystemとIRGC-IOの推定相関図(出典:Secureworks)

イラン政府の諜報部門が採用している請負業者を使うモデルは、民間企業の活動が政府の命を受けたものなのか、民間企業独自の取り組みなのかを曖昧にしています。COBALT MIRAGEによる活動の一部は諜報活動と見られますが、活動の大半は広範囲での収益創出を目的としたランサムウェア攻撃です。また、IRGC-IOと協力関係にある民間企業にとっても、ランサムウェア攻撃は、イラン司法捜査当局による訴追を恐れずに収益を獲得できる活動となり得ます。イランにおける他の攻撃グループCOBALT SAPLING(別名Moses Staff)やCOBALT SHADOW(別名Agrius/BlackShadow)などは自らの攻撃活動にランサムウェアを積極活用していますが、収益創出よりも標的企業への業務妨害や嫌がらせが主目的と見られます。

2021年8月にProxyShellの脆弱性が公開された後も、COBALT MIRAGEは依然として当該脆弱性を悪用し、複数の組織の侵害に成功しています。各組織の皆様は、インターネット接続システムに漏れなくパッチが適用されていることを定期的に検証し、ギャップが見つかった場合は迅速な緩和措置を講じるよう、CTUリサーチャーより推奨します。

今回確認された脅威へのリスクを軽減するためにCTUリサーチャーは、使用可能なセキュリティ機能を活用し、表1のインディケータ情報に沿ってアクセス状況のレビュー/アクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、ドメインおよびIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | 種類 | 内容 |

|---|---|---|

| gupdate.us | ドメイン名 | COBALT MIRAGEが使うTunnelFishのC2サーバー |

| msupdate.top | ドメイン名 | COBALT MIRAGEが使うTunnelFishのC2サーバー |

| 193.142.59.174 | IPアドレス | TunnelFish C2をホストするCOBALT MIRAGEのIPアドレス |

| 172.245.26.118 | IPアドレス | COBALT MIRAGEがマルウェアの準備・配布に使うIPアドレス |

| mssync.one | ドメイン名 | COBALT MIRAGEとの関連が疑われるC2サーバー |

| upmirror.top | ドメイン名 | COBALT MIRAGEとの関連が疑われるC2サーバー |

| 104.168.117.149 | IPアドレス | COBALT MIRAGEのドメインホスティング用IPアドレス |

| 69314c1969f28bfab34683769286326e25d9a0f07 c4bad3443d08efe4f43e0a8 |

SHA256ハッシュ | COBALT MIRAGEが用いるTunnelFishマルウェア |

| f38f3a1cda90229434e8ab8c59342838106b9778 | SHA1ハッシュ | COBALT MIRAGEが用いるTunnelFishマルウェア |

| 00e4c488558492b80fd27d51b159a099 | MD5ハッシュ | COBALT MIRAGEが用いるTunnelFishマルウェア |

表1:今回の脅威に関する攻撃指標

ランサムウェアの脅威および保護対策に関する詳細はこちらをご覧ください。インシデントの緊急サポートが必要な場合はSecureworksインシデント対応チームまでご連絡ください。