※本記事は、 https://www.secureworks.com/で公開されている Ransomeware Evolution を翻訳したもので、 2021 年 8 月 4 日執筆時点の見解となります。

概要

攻撃者は常に、活動範囲や収益を拡大する方法を模索しています。これにともない、ランサムウェアによる攻撃手法も進化を遂げてきました。Ransomware as a Service(RaaS)モデルが普及した理由は、ランサムウェアの運営組織が加盟メンバーを使って、最小限の労力でより多くの組織を攻撃できるためです。RaaSモデルを使うと、技術的スキルが低い攻撃者でもランサムウェアビジネスからの恩恵を得ることができます。暴露型(Name and Shame)攻撃の台頭により、「データの公開」と「ファイルの暗号化」をセットにした脅迫で身代金(金銭的利益)を吊り上げる機会も生まれました。米国の基幹インフラへの大規模攻撃を受けて捜査当局の対抗措置によって、ランサムウェアの運営組織、加盟メンバー、数々のアンダーグラウンドフォーラム主催者らは攻撃戦略の見直しを迫られることになりました。しかし、Secureworks® Counter Threat Unit™ (CTU) リサーチャーの調べによると、攻撃者は状況に合わせて戦術を変え、活動を継続していることが確認されています。

ランサムウェア進化の経緯

ランサムウェアの存在が初めて確認されたのは1980年代後半で、ある医学研究者がマルウェアを仕込んだフロッピーディスクを他の研究者らに配布し、恐喝を試みたことが発端となっています。その後は大きな進化が見られませんでしたが、2000年代半ばになって「攻撃した組織が自社サービスやシステムにアクセスできないよう締め出して身代金をゆすり取る」というランサムウェアの展開が攻撃者の間で普及し始めました。

2010年代半ばに見られた攻撃キャンペーンは、不特定多数の組織にランサムウェアを無差別配信するばらまき型が主流でした。いったん攻撃を仕掛けたら自動追跡可能な「ファイア・アンド・フォーゲット」型アプローチでは、フィッシング攻撃や脆弱性スキャンを入口にしてランサムウェアを単一ホストまたは少数のホスト上に展開する手法が使われました。このアプローチは大量の組織を狙えますが、失敗に終わるものが大半でした。ランサムウェアの拡散方法はバラバラで、侵害されたネットワークに充分なダメージを与えることができなかったためです。その結果、身代金要求に応じる組織はほとんどなく、身代金の要求額も現在の水準に比べて低いものでした。

2015年になると、サイバー犯罪集団の間で標的組織への侵入型ランサムウェア攻撃が展開され始めました。この戦術を最初に採用したのはGOLD LOWELLという攻撃グループで、侵害したシステムにランサムウェアSamSamを展開するという攻撃を行いました。他のランサムウェア(Ryuk、BitPaymer、Defray)の運営組織もすぐに追随しました。侵入型ランサムウェア攻撃における最大の特徴は、攻撃者がマルウェアの破壊力を最大化するために、人間の手によるハンズオン・キーボード攻撃を行っていることです。これにより、ひとつの攻撃グループが攻撃可能な組織の数は減りましたが、運営組織の手でランサムウェアを自由に操ることができるため、標的のネットワーク上で狙ったファイルを確実に暗号化し、身代金を吊り上げることができます。こうした要因によって、ますます多くのサイバー犯罪者がランサムウェア攻撃に関与するようになりました。

ランサムウェアの進化における次の大きな転機は、Ransomware as a Service(RaaS)ビジネスモデルの登場です。ランサムウェア運営組織が傘下の加盟メンバーにマルウェアを展開させ、得られた身代金を分配するというモデルのため、運営組織の活動規模が拡大し、こうした犯罪に新規参入しやすくなりました。技術スキルの乏しい攻撃者でも、侵入型ランサムウェア攻撃をRaaSベースで実行すれば、金銭を窃取し、標的ネットワークの大部分を破壊できます。実際の成功事例もあります。

暴露型の攻撃戦術の登場によってランサムウェアを取り巻く状況が大きく発展しました。この戦術が最初に確認されたのは、2019年4月のランサムウェアSnatchによる攻撃です。2019年後半になると、攻撃グループGOLD VILLAGEがこの戦術を全面的に導入し、ランサムウェアMazeを使ってデータを窃取して「身代金を支払わなければ暴露サイトにデータを公開するぞ」と標的組織を脅迫するようになりました。当社CTU™リサーチャーの調べでは、2020年3月までに暴露型のランサムウェア攻撃活動を行っていたグループはGOLD VILLAGE以外にも3つ存在していました。この戦術は儲けが大きいことが証明されたため次々に広がり、2021年6月21日時点で27件の稼働中の暴露型ランサムウェアを確認しています。

身代金の要求額は大きく増加しました。ランサムウェアCryptoLockerの運営組織は、2013年から2014年にかけての9ヵ月間で合計300万ドルもの身代金を獲得しています。すでに活動を停止したランサムウェアMazeの運営グループが2020年を通じて要求した身代金の平均額は1社あたり480万ドル(報道ベース)となっています。また、ランサムウェアDarksideを運営する攻撃グループGOLD WATERFALLが、1年に満たない活動期間で獲得した身代金は9千万ドルにのぼると報じられています。2021年3月下旬には、攻撃グループGOLD WINTERが、ランサムウェアHadesを使った攻撃を米国の保険会社に仕掛けました。この保険会社がネットワークへのアクセス権を取り戻すために支払った身代金の額は4千万ドルと報じられています。

政府の支援を受けている攻撃グループは、自身の収益獲得や標的へ損害を与えることを目的に、ランサムウェア攻撃を仕掛けます。2021年はじめには、イラン政府の関与が疑われる攻撃グループがランサムウェアN3tw0rmおよびPay2Keyを用いてイスラエル企業のサービスを妨害しました。2017年に発生したランサムウェアNotPetyaによるインシデントは、おそらく最も破壊的なサイバー攻撃のひとつでしょう。この攻撃はランサムウェアを装っていますが、後になって ウクライナの重要公共インフラを破壊するためにロシア軍が仕掛けた作戦の一部であることが判明しました。北朝鮮は長い間、収益獲得手段としてランサムウェアを活用してきました。2018年にはGandCrab Version 4を使って韓国の組織を攻撃し、2020年にはランサムウェアVHDで有名な企業を攻撃しました。もうひとつの破壊的なランサムウェアの代表格であるWCry(別名WannaCry)による攻撃も、北朝鮮サイバー軍によるものです。こうした政府支援のランサムウェア攻撃は壊滅的な結果をもたらす恐れがありますが、ほとんどの組織にとっては、通常の犯罪集団によるランサムウェア攻撃のほうがはるかに大きな脅威です。したがってここでは、「金銭目的のランサムウェア」に焦点を当てた分析を行っています。

暴露型攻撃

ランサムウェアを使った犯罪集団の多くが暴露型のスキーム(表1)を使って活動しています。これらの攻撃活動の内訳を見ると、1/3超がRaaSベースの攻撃、1/3がRaaSによると思われる攻撃、残りが従来型スキームによる攻撃でした(2021年6月21日現在)。従来型の攻撃ではランサムウェア運営組織による利益の取り分が高くなりますが、攻撃活動の規模に応じたスケールアップという観点で見ると、あまり効果的ではありません。

| Astro Team | LockBit | Prometheus |

| Avaddon | Lorenz | RagnarLocker |

| Clop (GOLD TAHOE) | LV (GOLD NORTHFIELD) | Ragnarok |

| Conti (GOLD ULRICK) | Pysa (GOLD BURLAP) | 777 (GOLD DUPONT) |

| Cuba | Mount Locker | Ranzy |

| Darkside (GOLD WATERFALL) | Nefilim (GOLD MANSARD) | REvil (GOLD SOUTHFIELD) |

| DoppelPaymer (GOLD HERON) | NoName | SunCrypt |

| Everest | Marketo | SynACK |

| Grief | Payload.bin (formerly Babuk) |

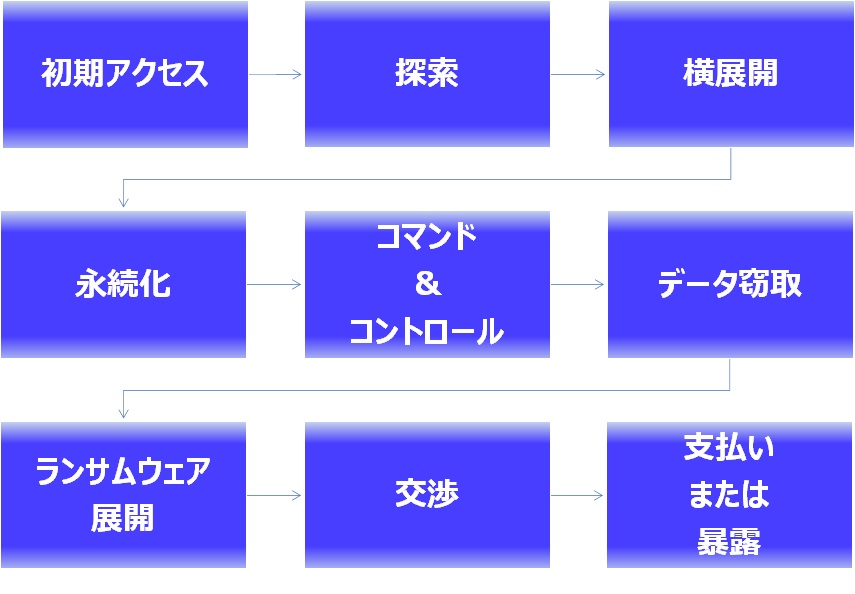

暴露型ランサムウェアを運営するには、標的組織のデータを窃取し、ランサムウェアを配置・展開するためにネットワークを侵害してアクセス権を入手する必要があります。従来型の攻撃スキームでは、ネットワークへのアクセス確立を不正アクセス仲介人に委託するケースもありますが、ランサムウェア展開を完了するための役割や機能はすべて運営組織が提供します。しかしRaaSモデルでは、重要な役割の一部を加盟メンバーが担います(図1)。

図1. 暴露型ランサムウェア攻撃のプロセス(出典:Secureworks)

RaaSのエコシステム

RaaSは、暴露型ランサムウェア攻撃で広く採用されており、運営組織(Operator)、加盟メンバー(Affiliate)、不正アクセス仲介人(Initial Access Broker)の3者が役割分担するモデルです。

運営組織(Operator)

運営組織は、ランサムウェアの開発・保守を行う攻撃グループです。RaaSモデルでは、標的ネットワークへのアクセス確立やランサムウェア展開などのプロセスを運営組織自ら行うのではなく、加盟メンバーに外注します。従来型モデル、RaaSモデルのいずれのケースでも、標的組織との身代金交渉は通常運営組織が行います。こうした金銭目的の攻撃グループは一般的に、政治的な動機を持ち合わせていません。しかしロシアや独立国家共同体(CIS諸国)では、ロシア国内の企業や組織を標的にしない限り比較的自由に活動できることから、ランサムウェア運営組織の多くがこれらの地域を拠点にしています。特定の欧米企業の事業活動を妨害するような攻撃はロシア政府の政治的・経済的な利害と一致するため、犯罪集団による攻撃キャンペーンが意図せず、間接的にロシア政府の目的達成を支援することもあります。

ランサムウェア攻撃グループはそれぞれ単独で活動しており、連携の動きは見られません。ただし、複数の運営組織の傘下で活動する加盟メンバーも一部存在している可能性があります。さらに、成熟した加盟メンバーがランサムウェア運営組織に昇格することもあります。

- RaaS「REvil」を開発した攻撃グループGOLD SOUTHFIELDは元々、RaaS「GandCrab」の加盟メンバーでしたが、GandCrabの運営組織は2019年5月末、活動停止を発表しました。GOLD SOUTHFIELDは同年10月、GandCrabのソースコードを買い取ったことを宣言しました。

- REvilの加盟メンバーだったGOLD WATERFALLは、Darksideの開発・展開を始めました。2021年5月末にはDarksideの攻撃を受けたとされる(報道ベース)組織の情報が、REvilの暴露サイトに掲示されました。

- 攻撃グループGOLD DRAKEが運営するランサムウェア「BitPaymer」が別のグループであるGOLD HERON(構成員はGOLD DRAKEの元メンバー)によって改修され、「DoppelPaymer」に改称されました。

加盟メンバー(Affiliate)

加盟メンバーは標的ネットワークにアクセスし、ランサムウェアを展開する役割を担い、個人または小規模なチームでRaaS運営組織のパートナーとして活動します。このような業務形態によって、これまでより圧倒的に多くの組織を同時に攻撃できるようになりました。しかし、加盟メンバーのスキルによって、攻撃手口の巧妙さも異なります。

加盟メンバーは標的組織のネットワークにアクセスした後に、当該ネットワーク上で仕事(Work)をするため、 アンダーグラウンドフォーラムではよく「networkers」と呼ばれます。フィッシング攻撃や脆弱性を攻撃、マルウェア拡散サービス(ダウンローダーマルウェアで侵害したシステムへ別のマルウェアを配信するサービス)の活用、アンダーグラウンドフォーラムで不正アクセス仲介人からの情報購入などを通じて、ひとつまたは複数のネットワークへのアクセスを確立します。

ランサムウェア運営組織がRaaSベースの攻撃活動を成功させるには、有能な加盟メンバーを獲得する必要があります。ライバルに人材を取られないよう、様々な観点から自分達のサービスを宣伝する攻撃グループもいます。運営組織は大々的または個別に、自組織のランサムウェアの機能(暗号化速度や決済手段など)のアピール、サポート可能なプラットフォーム一覧(Windows、Linux、ESXi、Hyper-Vなど)の紹介、希望するネットワークアクセス形態(VPN、RDPなど)の提示を行います。また、分散型サービス妨害攻撃(DDoS)をはじめとする付加的機能を説明して他のRaaS運営組織から加盟メンバーを引き抜いたり、グローバルな報道記事を引用して自らの正当性を証明したりすることもあります。運営組織が随時募集中の加盟メンバー数、利益の分配比率、加盟メンバーサポートのオプション、身代金交渉や脅しの仕組み、支払いプロセスなどの要素も、加盟メンバー募集におけるアピール材料になります。

- 多種多様なプラットフォームと互換性があるランサムウェアを開発することで、運営組織は攻撃可能な組織の範囲を拡大し、収益性を最大化できます。CTUリサーチャーが確認したアンダーグラウンドフォーラムの募集広告では、Avaddonの運営組織が「我々のランサムウェアはWindows XPやWindows 2003などの旧世代システムとの互換性がある」と喧伝する一方、DarksideやBabukの運営組織が「我々のランサムウェアはVMware ESXiやSynology NASにも展開できる」と主張しています。宣伝文句によると、Babukは「Hyper-VやQNAPへの攻撃にも使用可能」とされています。

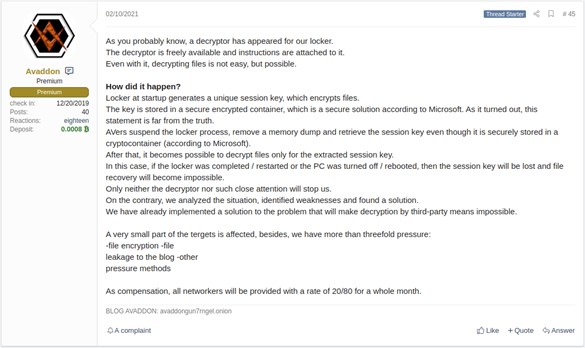

- 加盟メンバー数はケースバイケースです。たとえばBabukの運営組織は同時に2名までとしていますが、REvilの運営組織は10名までとアピールしています。利益分配のスキームも運営組織によって異なり、加盟メンバーの経験や、取得したアクセス権の種類、支払われた身代金の額などに応じて取り分が変わることがあります。実際の分配比率を見ると、Avaddonの運営組織は25~40%、Darksideの場合は75~90%を加盟メンバーに支払っていました。RaaS運営組織は状況の変化に適応しながら、厳しい競争環境での生き残りを図っています。2021年2月にはランサムウェアAvaddonの復号ツールが第三者からリリースされました。これによる収益性の低下を恐れたAvaddonの運営組織は「分配比率を一時的に80%に引き上げる」と発表しました(図2)。

図2.復号ツールのリリースを受け、Avaddonの運営組織が出した声明文(出典:Secureworks)

- 運営組織は各種各様のサポートを提供し、有能な加盟メンバーの獲得に努めています。たとえばAvaddonの運営組織は「チャットやチケットシステムによる24時間サポート」を謳い文句にしていました。

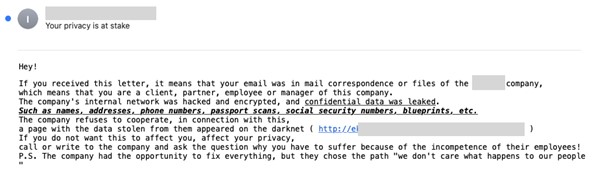

- 身代金の交渉プロセスは運営グループによって異なります。ランサムウェアDarksideを運営するRaaSグループは、通話時刻を自動設定可能な通信モジュールを使っていました。 AvaddonやREvilによる攻撃では、標的組織をさらに追い込むためにDDoSなどの戦術も使われました。ランサムウェアClopを運営するGOLD TAHOEは標的企業の顧客にメールを送りつけ、自分達が標的ネットワークから窃取した機密データの公開をストップさせるよう働きかけることで、身代金を吊り上げました(図3)。

図3. Clopの運営組織が標的企業の顧客に送りつけたメール (出典:Secureworks)

- 身代金の支払いには必ず、暗号通貨が指定されています。ランサムウェアグループの大半はビットコインを指定しますが、GOLD SOUTHFIELDとGOLD WATERFALLには身代金がモネロで支払われたこともあります。一部のグループは、加盟メンバーへの支払いプロセスを自動化しています。たとえばGOLD WATERFALLは、資金の流れを不透明化して検知・押収のリスクを抑えるために、暗号通貨を組み合わせるミキシング(別名タンブリング)手法を使って加盟メンバーへの報酬を支払っています。

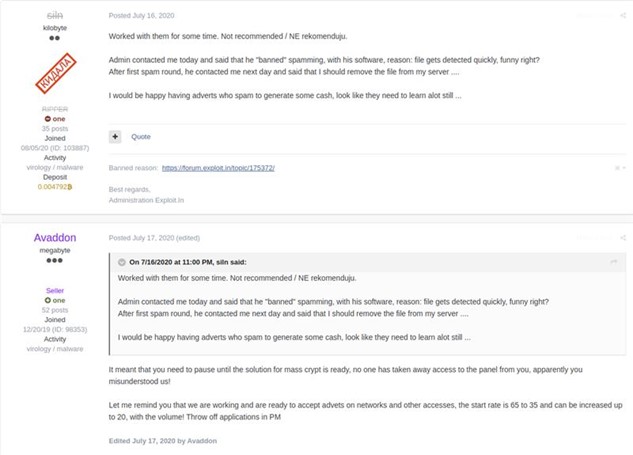

ランサムウェアの運営組織が自らの力を誇張すると、失望した加盟メンバーによるレビューがアンダーグラウンドフォーラムに投稿され、虚偽の内容であることが暴露されてしまいます(図4)。「不満足」という口コミが増えると、RaaSのブランド力や収益性の低下につながります。

図4. アンダーグラウンドフォーラムに投稿されたRaaS「Avaddon」のユーザーレビューおよび運営組織からの回答(出典:Secureworks)

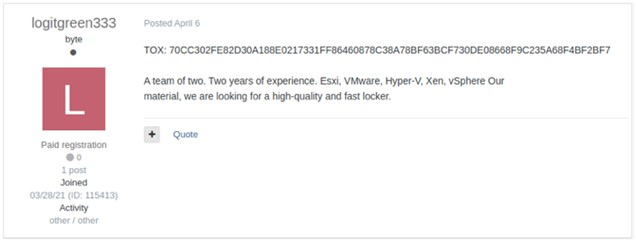

加盟メンバーは、求人広告などをきっかけに運営組織に連絡を入れ、自らの資格やスキルを売り込みます(図5)。

図5. アンダーグラウンドフォーラムに掲載されたREvilの求人広告に対する加盟メンバーの応募メール(出典:Secureworks)

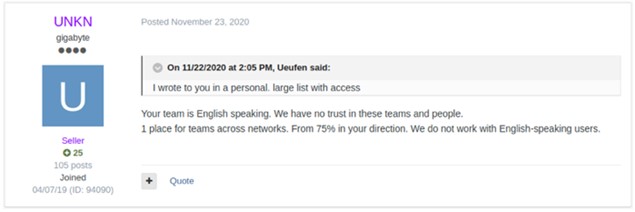

RaaS運営組織が応募者と面接する際は、これまでに携わったランサムウェア案件で得た収入の証明書を提示させる場合もあります。面接に合格した加盟メンバーには、一意の識別子およびランサムウェアの実行ファイルが付与されます。加盟メンバーに求められるスキルは「アクセス権の取得と接続維持」です。攻撃の効果を最大化するためには、バックアップサーバやファイルサーバを特定するスキルも必要です。大半の運営組織の採用条件は「英語以外の言語も話せる」ことです(図6)。

図6.アンダーグラウンドフォーラムに投稿されたREvilの運営組織からの回答。「英語を話す者とは仕事を協力しない」という記載あり(出典:Secureworks)

加盟メンバーとしての経験が少ないと、雇い入れてくれるランサムウェアグループが限定される場合があります。成功実績がない、または皆無に等しい場合には、あまり有名でないか、または比較的新しいRaaSサービスの仕事しか回ってこないことがあります。実績豊富なRaaS運営組織は要求レベルも厳しくなりがちです。たとえばRaaS「Babuk」案件の求人広告では、応募者が「exploit . in」というアンダーグラウンドフォーラムに1万5千ドルを前金で振り込まなければ候補者リストに入れてもらえませんでした。このような条件は、捜査当局者やセキュリティ企業のリサーチャー、経験の浅い攻撃者、冷やかし半分の個人からの応募をふるい落とすためだったと考えられます。

RaaS運営グループが募集する加盟メンバー数は毎回限られているため、攻撃キャンペーンを終えた加盟メンバーは次の案件を求めて運営組織を渡り歩くことがあります。互いにメリットがあれば、加盟メンバーとRaaS運営組織との長期的な関係に発展する可能性が高いでしょう。

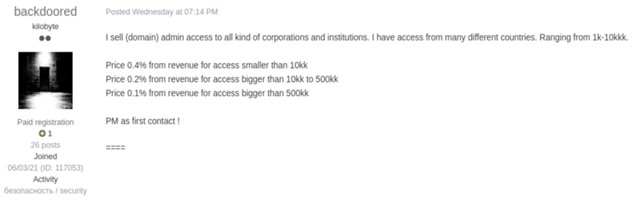

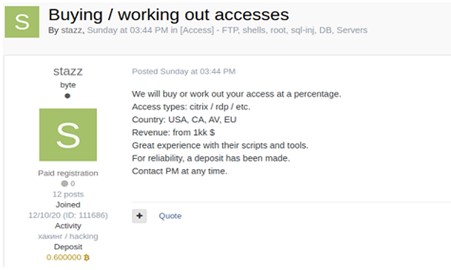

不正アクセス仲介人(IAB: Initial Access Broker)

ランサムウェアの運営組織や加盟メンバーが、不正アクセス仲介人から情報を購入することもあります。アンダーグラウンドフォーラムでは不正アクセス情報が頻繁に取引されています。不正アクセス仲介人は、公開されている脆弱性スキャンツールで脆弱性を見つけ出し、無差別に攻撃を仕掛けていると思われます。汎用ソフトやシステム上に長期間存在する脆弱性の悪用手法はすでに確立しているため、高度な技術スキルを持ち合わせていなくても不正アクセス仲介人として活動できます。取得した不正アクセス情報は、最も高額な入札者に販売します。

不正アクセス仲介人が販売する情報は、広告宣伝の対象にはならないかもしれませんが、運営組織のニーズに合致すればこうした不正アクセス情報がランサムウェア展開に転用される可能性もあります。その場合、運営組織または加盟メンバーは不正アクセス仲介人に一括料金(おそらく不正アクセス情報の種類に応じた、不正アクセス仲介人が提示する希望価格または交渉で決めた額)を支払います。たとえば、ドメイン管理者やドメインコントローラーのアカウント情報には高値が付く傾向があります。不正アクセス仲介人と、運営組織/加盟メンバーの関係性がどのように発展するのかは不透明です。一般企業の取引関係と同様に、両者にとって高い収益性が見込める場合は連携が続くものと思われます。

ランサムウェアの被害実態

当社CTUリサーチャーの分析では、ほとんどのランサムウェア攻撃は、標的型ではなくより広範囲な攻撃であることが示唆されます。運営組織は、利用可能な不正アクセス情報、標的になりそうな組織のセキュリティ統制の成熟度や年商などをベースに、感染させやすいシステムを物色することがあります。これまでの成功実績をもとに標的組織の優先順位を決めるランサムウェアグループもいるでしょう。たとえば製造業への攻撃では、「重要な生産プロセスを停止させる」という脅しが身代金の支払いに直結しやすい、などの経験則です。身代金のターゲット選びは、攻撃のターゲットとは異なるプロセスです。最終的には、アクセス権を最もたやすく入手・維持できる場所が攻撃されます。

獲得した身代金が事前設定した収益基準を上回る場合、RaaSの運営組織から加盟メンバーにインセンティブが供与されます。一部の運営組織は傘下の加盟メンバーに、特定セクター(医療、教育、NPO、重要インフラなど)への攻撃を禁じています。一方、GOLD ULRICKの運営組織は、加盟メンバーが躊躇なく医療機関を狙ったランサムウェアContiの攻撃でわかるように、こうした制限をまったく課していないようです。CTUリサーチャーによる追跡対象のRaaS運営組織はいずれも、独立国家共同体(CIS)諸国の組織を標的にすることを禁じています。

2021年3月、GOLD SOUTHFIELDのメンバーである”Unknown”が「REvilの運営組織は今後、サイバー保険会社を攻撃し、保険加入者の情報を入手して身代金のカモを物色するだろう」とコメントしました。おそらく、サイバー保険に加入している組織は身代金の支払い確率も高くなるためでしょう。コメントによると、REvil運営組織は、加入者リストを徹底的に吟味した後に保険会社を恐喝する流れのようです。CTUリサーチャー側で、こうした主張を裏付ける証拠はありませんが、保険会社が暴露サイトに掲載された事実はあります。しかし、窃取したデータをどのような形で「さらなるカモ選び」に使ったのかは不明です。”Unknown”によると、GOLD SOUTHFIELDはランサムウェア脅迫の交渉を行う企業に、被害組織の情報を流していたとのことで、交渉企業が被害企業へアプローチすることを促していた可能性があります。

被害に合った組織の数はランサムウェアの種類ごとに異なります。この違いはおそらく、展開のしやすさ、ランサムウェアの機能、RaaSオペレーション全体の規模によるものでしょう。ハードウェア、開発リソース、開発人員の空き状況などによっても左右されます。表2は、2021年6月21日時点での暴露型攻撃グループの統計情報を、当社が監視している暴露サイトの稼働状況をもとに一覧化したものです。

| ランサムウェアの名称 | 最初の被害組織名が暴露サイトに掲載された日 | 攻撃グループの活動日数(合計) | 暴露サイトに公開された被害組織の数 | 暴露サイトに掲載された被害組織の数(30日間の平均) |

| Conti | 2019-11-29 | 570 | 417 | 22 |

| Maze | 2019-12-07 | 334 | 266 | 24 |

| REvil | 2019-05-01 | 782 | 259 | 10 |

| Egregor | 2020-09-18 | 103 | 206 | 60 |

| DoppelPaymer | 2019-07-02 | 720 | 200 | 8 |

| Pysa | 2019-10-11 | 619 | 189 | 9 |

| Avaddon | 2020-06-01 | 373 | 182 | 15 |

| NetWalker | 2019-09-05 | 509 | 144 | 8 |

| Darkside | 2020-08-01 | 285 | 99 | 10 |

| Clop | 2019-02-01 | 871 | 65 | 2 |

| Babuk | 2021-01-04 | 168 | 43 | 8 |

| LV | 2021-04-09 | 73 | 40 | 16 |

| Netfilm | 202-03-14 | 464 | 40 | 3 |

| Everest | 2020-12-01 | 202 | 39 | 6 |

| Prometheus | 2021-03-28 | 85 | 37 | 13 |

| Ragnarok | 2020-01-01 | 537 | 33 | 2 |

| Marketo | 2021-04-13 | 69 | 32 | 14 |

| RagnarLocker | 2020-02-04 | 503 | 27 | 2 |

| Suncrypt | 2020-08-25 | 300 | 22 | 2 |

| RansomExx | 2020-06-17 | 369 | 21 | 2 |

| Mount Locker | 2020-07-01 | 355 | 20 | 2 |

| 2021-04-29 | 53 | 18 | 10 | |

| Lorenz | 2021-04-29 | 53 | 17 | 10 |

| Astro Team | 2021-03-02 | 111 | 16 | 4 |

| Grief | 2021-05-27 | 25 | 15 | 該当なし |

| AKO | 2020-01-09 | 181 | 9 | 1 |

| Cuba | 2020-12-01 | 202 | 9 | 1 |

| LockBit | 2019-10-19 | 611 | 9 | 0 |

| Sekhmet | 2020-03-18 | 103 | 6 | 2 |

| Snatch | 2019-05-01 | 16 | 6 | 該当なし |

| NoName | 2021-04-28 | 54 | 6 | 3 |

| SynACK | 2021-03-28 | 85 | 6 | 2 |

| Ranzy | 2020-08-18 | 307 | 3 | 0 |

| Payload bin | 2021-05-31 | 21 | 2 | 該当なし |

| Nemty | 2020-03-03 | 1 | 1 | 該当なし |

侵害を受けた組織のほとんどは、活動歴が長く、実績のあるランサムウェアグループによる犯行ですが、こうしたグループの攻撃頻度(月別の被害者数)は長期間にわたり、一定のペースで推移しています。おそらく、この表に掲載されている被害組織の数は全体のごく一部のみであると思われます。一定の期日までに身代金を払い、暴露サイトへの掲載を免れた組織などは反映されていない可能性があります。たとえばAvaddonの運営組織は活動を停止する際、被害組織2,934社に対して復号キーをリリースしました。これは、同グループの暴露サイトに掲載された被害者数(373社)より大幅に高い数字です。ランサムウェアの運営グループが偽情報を掲載することもあります。自分達の力を誇示して加盟メンバーを勧誘するために、身代金を払っていない組織を暴露サイトに敢えて掲載しないというケースもあります。こうした偽情報は、被害におびえる組織に対して「身代金さえ払えば暴露サイトからデータを消してやるから安心しろ」というアピールにもなります。

さらなる進展

暴露型攻撃のグループの中には、データ窃取に専念するためにランサムウェア展開活動から身を引いたグループもいます。2020年12月と2021年1月にAccellion FTAの脆弱性をきっかけに侵害を受けた組織の名前がClopの暴露サイトに掲載されました。しかし、このグループが関与したのはランサムウェアClopの展開ではなく、データ窃取のみでした。Babukの運営組織は2021年1月、RaaS型アプローチに方向転換し、4月末には「脅迫目的のデータ窃取活動に専念する」と発表しました。この発表後も引き続き、被害組織の名前がBabukの暴露サイトに掲載されていますが、どのようにして侵入されたのかは不明です。同グループは5月中旬、Babukサイトに代わる暴露サイト「Payload . bin」を開設したと見られ、専用プラットフォームを持たないランサムウェアグループから得た暴露データを「Payload . bin」に掲示する、と発表しています。

5月7日に発生したコロニアル・パイプライン社への攻撃によって、RaaSサービスの提供形態や販促方法が見直されることになりました。この攻撃は米国東部の州における市民への燃料供給に大きなダメージを与え、米国連邦捜査局(FBI)はGOLD WATERFALLが関与しているとの声明を出しました。これを受け、GOLD WATERFALL(Darkside)は5月13日、RaaSオペレーションの活動終了を発表しました。同グループの活動形態が今後どのような形になるのかは不明です。GOLD SOUTHFIELD(REvil)も、RaaSオペレーションを休止することを発表していますが、ランサムウェア展開からの撤退については明言していません。6月21日時点で、同グループの暴露サイトには被害組織の名前が引き続き掲載されています。6月11日にはAvaddonの運営組織が活動を停止しました。RaaS運営組織や加盟メンバーが各自のサービスを宣伝するアンダーグラウンドフォーラム(exploit. in、RaidForums、XSSなど)は「ランサムウェアに関する投稿を禁止する」という通達を出しています。こうした流れにもかかわらず、暴露型の攻撃活動が止むことはありません。5月13日から6月21日までの間に、2つのランサムウェアグループが新たに出現し、19の暴露サイトに269社の被害組織名が掲載されています。攻撃者は、ランサムウェアに関するやりとりを禁止するアンダーグラウンドフォーラムの規定に抵触しないよう、あいまいな表現や「隠語」を使っていることが当社CTUリサーチャーによって確認されています(図7、図8)。

図7. 加盟メンバーの応募者と見られる何者かがアンダーグラウンドフォーラムに投稿した広告。ランサムウェアへの言及禁止条項に抵触しないよう、慎重に言葉を選んでいる(出典:Secureworks)

図8.ランサムウェア運営組織と見られる何者かがアンダーグラウンドフォーラムに投稿した広告。ランサムウェアへの言及禁止条項に抵触しないよう、慎重に言葉を選んでいる(出典:Secureworks)

結論

サイバー犯罪集団にとって高収益が見込める限り、暴露型のランサムウェア攻撃が終わることはないでしょう。市場の競争原理と共に、ランサムウェアの機能や展開時の配信方法、優秀な加盟メンバーの獲得を狙うRaaS運営組織側の報酬体系なども進化します。捜査当局の介入を受け、軌道修正を余儀なくされるグループも出てくるでしょう。ランサムウェアの一部が消滅したとしても、攻撃グループはランサムウェアや戦術の手を替え品を替え、舞い戻ります。RaaSオペレーションの大半は、重要インフラや公共サービスを担う組織を攻撃対象から除外し、厳罰化を求める世論を刺激しない範囲で活動を続ける可能性が高いでしょう。

被害に合わないためには、多層的なセキュリティ対策を組織全体に適用し、ランサムウェア攻撃の撃退効果をテストシナリオに沿って検証する必要があります。インターネットへの流出が許されないデータを扱う組織にとって、オフラインのバックアップだけでは充分に安全を確保できない恐れがあります。防御対策として、既知のランサムウェアグループが行使する戦術、テクニック、手順(TTPs: Tactics, Techniques, and Procedures)の内容を把握し、検証することを推奨します。自組織の攻撃対象領域を縮小し、無差別に攻撃を仕掛ける加盟メンバーや不正アクセス仲介人を妨げる盤石な環境を実現するための予防策、および侵入の早期検知や即時対応を実現するための対策をぜひ導入してください。攻撃グループの間でランサムウェア展開をしない暴露型アプローチがさらに普及した場合は、攻撃の初期段階(ネットワーク内の偵察や横展開など)での検知対応がますます重要になります。検知対応プロセスをスピードアップできれば、攻撃の影響を短時間で緩和できます。