2022年9月8日(木)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている BRONZE PRESIDENT Targets Government Officials を翻訳したもので、 2022年9月8日執筆時点の見解となります。

Secureworks® カウンター・スレット・ユニット™(CTU)のリサーチャーは、2022年6月から7月にかけて欧州、中東および南米における複数国の政府関係者が所有するコンピューターを狙ったマルウェアPlugXによる攻撃キャンペーンが発生していたことを確認しました。PlugXは、コマンド&コントロール(C2)サーバーと通信してタスクを実行するモジュール形式のマルウェアであり、他のプラグインをダウンロードすることで基本的な情報収集以外の機能も追加できます。PlugXが使用されていること、同グループが過去に使用した命名パターンおよびファイルパスが用いられていること、実行ファイルのヘッダーにシェルコードが存在すること、および中国政府が関心を持つ地域に合わせた政治的テーマを掲げたおとり文書の存在などの特性を勘案すると、当該キャンペーンは中国政府が支援していると見られる攻撃グループBRONZE PRESIDENTによる攻撃であると示唆されます。

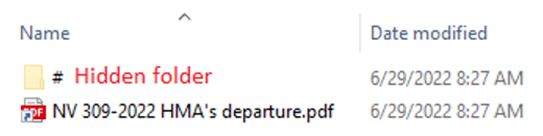

マルウェアPlugXはRARアーカイブファイルに埋め込まれています。デフォルト設定のWindowsコンピューターでこのアーカイブを開くと、文書を装ったWindows ショートカット(LNK)ファイルが表示されます(図1)。

図1:RARアーカイブ内にあるコンテンツ(出典:Secureworks)

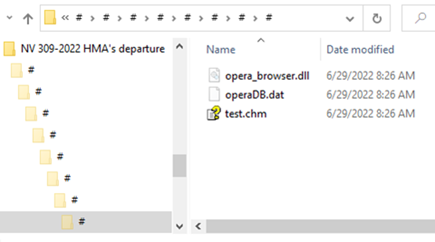

ショートカットと並んでマルウェアを含む隠しフォルダが存在しています。このフォルダは、特殊文字で名付けられた一連の隠しフォルダの上から8階層目に格納されています(図2)。階層化することで、すべてのパスを網羅できないメールスキャン製品によるコンテンツスキャンを回避することが目的と見られます。このようなフォルダ構造を作成するメリットは他にないため、このマルウェアはフィッシングメールによって配信されていたと考えられます。

図2:隠しフォルダ内の悪性ファイル(出典:Secureworks)

マルウェアを実行するには、メール受信者にWindowsショートカットファイルをクリックさせる必要があります。ショートカットファイルをクリックすると、隠しフォルダの8階層目に格納されている名前が変更された正規のファイルが実行されます。この正規ファイルの隣には、悪性DLLファイルおよび暗号化されたペイロードファイルが配置されています。表1に示すように、CTU™リサーチャーはフォルダ名とファイル名が異なるペイロードを複数確認しています。

| ショートカットファイル | 隠し フォルダ |

正規ファイル | 悪性DLLファイル |

暗号化された PlugXペイロード |

|---|---|---|---|---|

| HU proposals to the draft EUCO conclusions.pdf.lnk | ` |

Opera.exe (変更後の名前はtest.tmp) |

opera_browser.dll | operaDB.dat |

| Embassy of the Republic of Suriname 2022-N-033.pdf.lnk | ` |

Opera.exe (変更後の名前はmail.tmp) |

opera_browser.dll | operaDB.dat |

| Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.pdf.lnk | # |

Opera.exe (変更後の名前はtest.bpl) |

opera_browser.dll | operaDB.dat |

| EL Non-Paper Pandemic Resilience final.docx.lnk | #### |

Adobe Stock Photos Cs3.exe (変更後の名前はtest.chs) |

Adobe_Caps.dll | AdobePlugin.dat |

| 313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.pdf.lnk | ` |

AvastBrowserUpdate.exe (変更後の名前はwinrar.chm) |

Goopdate.dll | AvastDB.dat |

| EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.pdf.lnk | _ |

AvastBrowserUpdate.exe (変更後の名前はrenamed chrom.uce) |

Goopdate.dll | AvastDB.dat |

| NV 309-2022 HMA's departure.pdf.lnk | # |

Opera.exe (変更後の名前はtest.chm) |

opera_browser.dll | operaDB.dat |

表1:PlugXの攻撃キャンペーンに使用されたファイル名

使用されている正規ファイルはDLLサイドローディングに対して脆弱です。このファイルが実行されると、ペイロードを復号して実行する悪性DLLファイルが読み込まれます。CTUリサーチャーが分析した各検体のショートカットファイルのメタデータは、これらのファイルがホスト名「desktop-n2v1smh」または「desktop-cb248vr」のWindowsシステムで作成されたことを示していました。

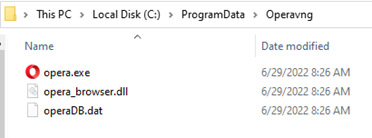

一度実行されると、ペイロードがログインユーザーの%Temp%ディレクトリにおとり文書を作成し、<アプリケーション名><3文字>という命名パターン(例:Operavng)を使って3つのファイルをProgramDataのサブディレクトリにコピーします(図3)。この命名パターンはBRONZE PRESIDENTが過去に実行したPlugX攻撃キャンペーンでも使われています。ペイロードがコピー操作を実行すると、正規の実行ファイルにごく当たり前のファイル名(Opera.exe, AdobePlugin.exe, AvastBrowser.exeなど)が設定されることがCTUリサーチャーの調べで確認されています。

図3:ProgramDataのサブディレクトリにコピーされたPlugXファイル(出典:Secureworks)

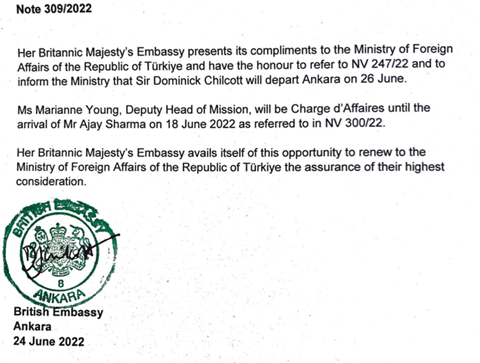

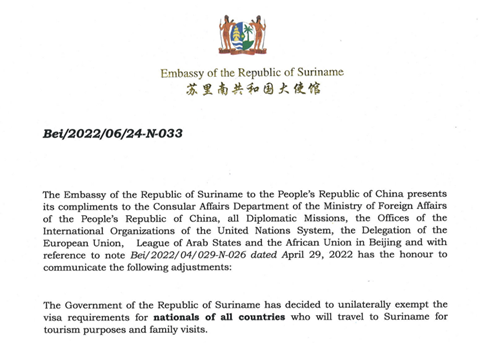

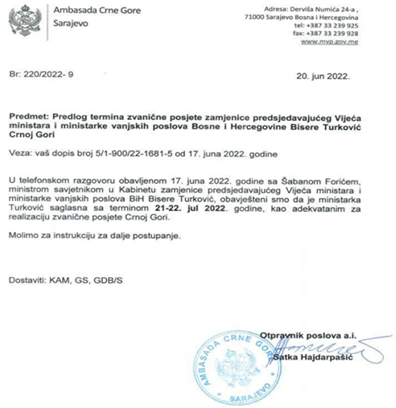

おとり文書が政治的な性質をもつことから、BRONZE PRESIDENTによる情報収集活動の対象は様々な国の政府関係者であると考えられます(図4、5、6)。同グループは一貫して、ミャンマーやベトナムをはじめとする中国の近隣諸国を標的にしています。 しかし、ウクライナ戦争などの地政学的な事象によって情報収集の対象が突然変わることも珍しくありません。

図4:BRONZE PRESIDENTが用いたおとり文書(出典:Secureworks)

図5:BRONZE PRESIDENTが用いたおとり文書(出典:Secureworks)

図6:BRONZE PRESIDENTが用いたおとり文書(出典:Secureworks)

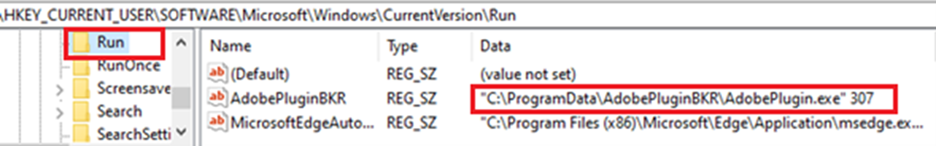

PlugXはレジストリのRunキーの設定により、ホスト上での永続性を確保します(図7)。

図7:PlugXのレジストリ設定(出典:Secureworks)

稼働中のPlugXペイロードは、コピーしたProgramData内の正規ファイルを実行し、コマンドライン引数を渡した後に終了します(図8)。引数を使う理由は、実行場所に応じてマルウェアの動作を調整できるためです。BRONZE PRESIDENTによる過去のPlugX攻撃キャンペーンでも同じ戦術が用いられていたことが、CTUリサーチャーの調べで確認されています。コピー実行されると、先ほどと同様に正規ファイルによって同一フォルダ内の悪性DLLがインポートされます。その後、ロード・復号を経て悪性ペイロードが処理を引き継ぎます。

![]()

図8:コマンドライン引数を使ったPlugXの実行処理(出典:Secureworks)

ペイロードがGetCommandLineWを呼び出して引数の数をチェックします。ファイルパスの後にさらなる引数が存在する場合は、ユーザーの%Temp%フォルダにドロップ済のおとり文書を開き、C2処理に従って動作を続けます。

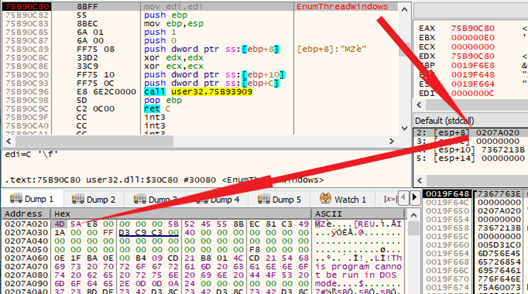

解析作業を妨害し、ホストベースのセキュリティ製品に検知されにくくするために、悪性DLLおよびペイロードには複雑な難読化が施されています。このDLLは珍しい手法でペイロードを実行します。callやjmpなどの命令を使う代わりに、最初にDLLがペイロードを復号し、新たに割り当てられたメモリにコピーした後に、EnumThreadWindowsを呼び出し、悪性ペイロードファイルの先頭に制御を渡します(図9)。

図9:悪性DLLによるEnumThreadWindowsの呼び出し(出典:Secureworks)

ペイロードファイルの先頭は、Cobalt Strikeのステージレスペイロードアーティファクトと同様に実行コードとして扱われます。これは、自らのマルウェアを有名なCobalt Strikeに偽装しやすくするために、BRONZE PRESIDENTが考案した戦術の可能性があります。

このペイロードは必要とする様々なWindows APIの名前解決を行います。その後、CheckRemoteDebuggerPresentを反復的に呼び出す新たなスレッドを開始し、デバッガが検知された場合は終了します。

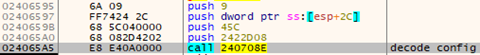

図10は、設定情報のデコードを準備中のペイロードです。スタックにプッシュされる値はキー長、キー、データ長、データアドレスです。キーはマルチバイトXOR値として使用されます。確認されたキー長はすべて9バイトであり、値はサンプルごとに異なっています。

図10:PlugXによる設定情報デコード関数の呼び出し(出典:Secureworks)

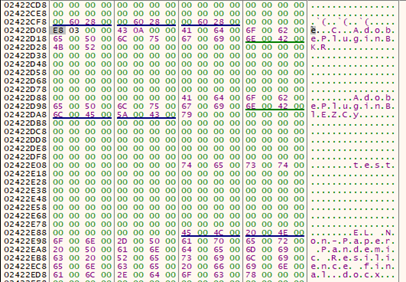

図11は、デコードされた設定情報の先頭部分です。この中にはインストール先ディレクトリ、Mutex名および、検体に紐づけられたおとり文書ファイル名などの情報が含まれています。

図11:PlugXの設定情報(出典:Secureworks)

BRONZE PRESIDENTは、新たな情報収集機会を見つけると素早く標的をシフトすることができます。中国政府の関心対象地域に拠点を構える組織(とくに政府機関、またはその関連団体)の皆様は、同グループの活動を注意深く監視してください。

今回確認された脅威へのリスクを軽減するためにCTUリサーチャーは、使用可能なセキュリティ機能を活用し、表2のインディケータ情報に沿ってアクセス状況のレビュー/アクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、IPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| Indicator | Type | Context |

|---|---|---|

| c285eaea0fe441f550479f7ef85a3dd0 | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.rar) |

|

41d61af1d61d6e1c4718132e64268005 ce362b36 |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.rar) |

|

4cd7d84e464a2786446df623629aa7e2 e6c776c9a870278eb39b54c5fba05044 |

SHA256ハッシュ | PlugXが含まれる悪性RARファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.rar) |

| 3a94449d664033955012edac0161b2b8 | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.pdf.lnk) |

|

91192be3288369f341951143a81c890c 11e23726 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.pdf.lnk) |

|

254739e88ba4b4e62c5e2a313303b4bc 679faabe21e7d9c483a2bee846a9dcbc |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (Predlog termina zvanicne posjete zamjenice predsjedavajuceg Vijeca ministara i ministarke vanjskih poslova BiH.pdf.lnk) |

| 370557aa593c96533e5994d073ddd202 | MD5 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

81e8fb5149fda8e1231c9f0f22001cea 5b70429b |

SHA1 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

9adf5dd03388fab2866014d0551881d6 e85c7ac94ef5ccf58deb50a83f8a5d50 |

SHA256 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

| 2a1fc50626afbcc6d8fbda3c65d6cc2b | MD5 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

c378c0716bf20ebc83403871ae9d96a2 717f7599 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

d556d7603178a7e4242c01fa5e490ea4 589707eeeab2f3c6c4966bd9b912bd59 |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

| 041a00485779c5a9e42d803e730ceb6c | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (Embassy of the Republic of Suriname 2022-N-033.rar) |

|

bd6e5031067724d51abfc2cd2d0fb5ad eed33868 |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (Embassy of the Republic of Suriname 2022-N-033.rar) |

|

77a61de438f618fab6e75a920e4ca675 6917e501f390b8b4f50c3005505bf488 |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (Embassy of the Republic of Suriname 2022-N-033.rar) |

| 3277b31aa055bc149af8c37699019586 | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (Embassy of the Republic of Suriname 2022-N-033.pdf.lnk) |

|

d0d6618fc79ffa3de2aec58603539a29 4a0bc203 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (Embassy of the Republic of Suriname 2022-N-033.pdf.lnk) |

|

94e76db201d4998394effae2c132730f f958bf6553f6dd08d0d5856ecb5e8a84 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (Embassy of the Republic of Suriname 2022-N-033.pdf.lnk) |

| 675ccbd9318414e2eb0dcabf8a387723 | MD5 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

89f187c9f76d8afa2b6a8c54fa0bc105 63e0169b |

SHA1 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

abea565d16ec5724591331d962d5cf02 37f4628f8cb21b96592c09cc002b10c2 |

SHA256 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

| 5d71c482148a76900888c8e1d382d413 | MD5 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

6637e077ea52dc62cd31b1a868b3c222 953b8aa9 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

02375309e74e91b96c0a41f577f3e4b9 94f3b406abe0619ee6ad69d00e810093 |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

| 0e37ed727cdb8ae96a50df6391991cc1 | MD5 ハッシュ | 暗号化されたPlugXペイロード (HU proposals to the draft EUCO conclusions.rar) |

|

5285fedf930ccb1acf418c52d581e535 504aac76 |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (HU proposals to the draft EUCO conclusions.rar) |

|

cbc2d11cb9a495d4697c783cd2aa711a 5691d3c257ddb95960d27c96f62c15c1 |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (HU proposals to the draft EUCO conclusions.rar) |

| 788cf16121782b4358dc8350012470ab | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (HU proposals to the draft EUCO conclusions.pdf.lnk) |

|

63d63b96ef50a4002d3acf8f50bc2b62 d1ec46c4 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (HU proposals to the draft EUCO conclusions.pdf.lnk) |

|

3cdd37d2459779bd17dd47d4dd7f0df6 fc59f5208b67b4e4a259c98d8b4788d9 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (HU proposals to the draft EUCO conclusions.pdf.lnk) |

| 3e004dd25b5e836bc2500098c55a2b6d | MD5 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

602a80e0924a65316cafc48356fe527e 427c291f |

SHA1 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

7c29f4a79f74f8b299fb9e778322b002 21e9992d0ac6d2bd915da6629516fa2f |

SHA256 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

| 5536783ddc6c15e3e8aef2a756536020 | MD5 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

0809275ecacd52869b43bf4e9804e309 c6bb00b7 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

910c0e5532a94856e8c9047e8c951e21 345bec4ca6b6950cc5ef0da102d2efab |

SHA256 ハッシュ | Encrypted PlugX payload (operaDB.dat) |

| 0e91279b5f7f732106077ab10aa08c58 | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (EL Non-Paper Pandemic Resilience final.rar) |

|

b4aa56abac4a19aedcda87ef2fb7c8bb beb3bf64 |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (EL Non-Paper Pandemic Resilience final.rar) |

|

4bbb10842941e9004c5449966fca1648 491618ec7841e6befd3e848d75407a10 |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (EL Non-Paper Pandemic Resilience final.rar) |

| 1f47ba7fd131a1a6f7623d76b420d7e9 | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (EL Non-Paper Pandemic Resilience final.docx.lnk) |

|

07c5e675714a1af618d8eb1f370be127 63138343 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (EL Non-Paper Pandemic Resilience final.docx.lnk) |

|

bf46f4724e5a3b05130df40142446840 33feadb1c10d8309b7e3069a4b014a88 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (EL Non-Paper Pandemic Resilience final.docx.lnk) |

| 7c3a5bbbfb53d4eb91cd174527460824 | MD5 ハッシュ | PlugXをロードする悪性DLL (Adobe_Caps.dll) |

|

a6b2c6052ee686e204ad0fbe8d314985 57a3f4ad |

SHA1 ハッシュ | PlugXをロードする悪性DLL (Adobe_Caps.dll) |

|

840426f9d4d9eb535f5963f76f7cdf84 de084f352dfc0ebc7332b2b4827782e7 |

SHA256 ハッシュ | PlugXをロードする悪性DLL (Adobe_Caps.dll) |

| 459b4b1edd018ba31242b4780ec39a78 | MD5 ハッシュ | 暗号化されたPlugXペイロード (AdobePlugin.dat) |

|

f8ae9ea9ca603dfc10a309b052dc57ee 0b75021d |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (AdobePlugin.dat) |

|

545e2c9965dc0449bb652ae2fb3d1f74 3741ce4f18c045dc50a3f571a1f267f5 |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (AdobePlugin.dat) |

| 493cb5056dee306ac2c93af2285ad9d8 | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.rar) |

|

dcc6edf9c40f9c3f914416805252e11a ecb2e5ad |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.rar) |

|

325736437e278bccd6f04e0c57f72be7 e1b4787b10743d813581cfc75dc4888f |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.rar) |

| f6b365fad2dba5c7378df81339bb3078 | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.pdf.lnk) |

|

710bc29b56da533cae0ed5bba47916b8 11479ee8 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.pdf.lnk) |

|

eab73a44642e130091177ed2a7938c67 d2411ccf81141a96bdb5116678ac97c2 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (313615_MONTENEGRO-2021-HUMAN-RIGHTS-REPORT.pdf.lnk) |

| 5c56ac14f1245fecc7fa930bb49a0f7d | MD5 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

|

95f0de261ff57e67d666277b86783650 89853d45 |

SHA1 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

|

b7f6cf8a6a697b254635eb0b567e2a89 7c7f0cefb0c0d4576326dc3f0eb09922 |

SHA256 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

| c94f930fee694db7253e7784ca3adc87 | MD5 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

|

04afecffaaff12058e07bcbda65dbbb6 1cdea762 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

|

13e60a836d64ce6d18059c82c2c0c1a3 af0fce87e16d85f26e4b665d4e24e1b1 |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

| e2fe6c54cb4a9a45fbc6f7eb3a9c4fbf | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.rar) |

|

85d8da08ba6ce60b9116c0c93f8d8c9e 4fa7f24c |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.rar) |

|

09fc8bf9e2980ebec1977a8023e8a294 0e6adb5004f48d07ad34b71ebf35b877 |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.rar) |

| c004559076a1d21e50477580526f2d9f | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.pdf.lnk) |

|

840c535120ed91eb88d32abe6fcc06d5 b3053674 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.pdf.lnk) |

|

a693b9f9ffc5f4900e094b1d1360f7e7 b907c9c8680abfeace34e1a8e380f405 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (EU 31st session of the Commission on Crime Prevention and Criminal Justice United Nations on Drugs and Crime.pdf.lnk) |

| af7b0e51f1572601889994f36b0a9d7a | MD5 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

|

0d7daad1d60f2ed2e23188aab1f3bbab f3ad0b63 |

SHA1 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

|

bda43368b62971b395c8fbcc854b6e9d 113b3e26931214568e1df6201c1dfd0c |

SHA256 ハッシュ | PlugXをロードする悪性DLL (goopdate.dll) |

| 1409c055064becf02ed074b6d0976feb | MD5 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

|

bb9803312d697d4cac5f7a2bec57da73 b4d88486 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

|

dfa01872aab09f04fcb9eca3653bd0fb c6968d040b12aedb93050d363e964891 |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (AvastDB.dat) |

| d3129539bc1e1c6cce321693be186522 | MD5 ハッシュ | PlugXが含まれる悪性RARファイル (NV 309-2022 HMA's departure.pdf.rar) |

|

d640592b13b6983a38948f733a4b4621 cdaf2530 |

SHA1 ハッシュ | PlugXが含まれる悪性RARファイル (NV 309-2022 HMA's departure.pdf.rar) |

|

69ba51fe80ef91fb0b7280d16290a249 41d3a131cee43f4379821f44d089d63e |

SHA256 ハッシュ | PlugXが含まれる悪性RARファイル (NV 309-2022 HMA's departure.pdf.rar) |

| 07e9c84bee28450b1ec24a6f06016802 | MD5 ハッシュ | PlugXを実行する悪性ショートカットファイル (NV 309-2022 HMA's departure.pdf.lnk) |

|

4d15d67e1175f36be7b14c9474102d09 82ea97b8 |

SHA1 ハッシュ | PlugXを実行する悪性ショートカットファイル (NV 309-2022 HMA's departure.pdf.lnk) |

|

924fffea4d0a4710d71b507523d76a85 4f06d4b9e64eb9074c04e1ec34141a53 |

SHA256 ハッシュ | PlugXを実行する悪性ショートカットファイル (NV 309-2022 HMA's departure.pdf.lnk) |

| a510e7b3e447a090cd3f41c4a1a9bd3a | MD5 ハッシュ | Malicious DLL that loads PlugX (opera_browser.dll) |

|

d30791be1bf9d2247faa6dfbeb9c132e 9990b401 |

SHA1 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

|

023d3bce6f1bcf6c15eb839a4e28c488 8a346beaad74afce50cf30f4d911e70d |

SHA256 ハッシュ | PlugXをロードする悪性DLL (opera_browser.dll) |

| e819924ea9fa0c53634b306648cb9a84 | MD5 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

70f36366b579ba344f9e90ec63b0e273 fe6526e0 |

SHA1 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

|

4b7c37ca79536f2692c64dfdc1b70738 ceeb74ef7ba9e78d8f8db1dfa7ea64ef |

SHA256 ハッシュ | 暗号化されたPlugXペイロード (operaDB.dat) |

| 64.34.205.41 | IP address | PlugXのC2サーバー |

| 69.90.190.110 | IP address | PlugXのC2サーバー |

| 104.255.174.58 | IP address | PlugXのC2サーバー |

表2:今回判明した脅威に関する指標

インシデントの緊急サポートが必要な場合は、Secureworks インシデント対応チームまでご連絡ください。