※本記事は、https://www.secureworks.com/ で公開されている LAW ENFORCEMENT TAKES ACTION AGAINST ALPHV/BLACKCAT RANSOMWARE を翻訳したもので、 2023年12月19日執筆時点の見解となります。

2023年12月19日、米国司法省(DOJ)は、ALPHV(別名BlackCat)ランサムウェア運営グループに対する技術的作戦を発表しました。この作戦には複数の国際法執行機関が協力しました。Secureworks® Counter Threat Unit™ (CTU)のリサーチャーは、ALPHVランサムウェアが2021年後半から活動している攻撃グループGOLD BLAZERによる攻擊であると考えています。この発表は、GOLD BLAZERのTorベースのインフラストラクチャが12月7日の6:00から7:00(UTC)の間オフラインになったことから、法執行機関がこのグループに対して措置を下したのではないかという世間の推測と一致します。

12月11日13:00頃(UTC時間)、ALPHVの暴露サイトは動作を再開し、訪問者を新しく作成されたTor(.onion)アドレスにリダイレクトしました。当時、新しいアドレスには被害データは投稿されていませんでしたが、GOLD BLAZERがTorサービスの運用に必要な秘密鍵を依然として管理していることが確認されました。12月19日12:30頃(UTC時間)に、GOLD BLAZERが当初管理していたTorインフラストラクチャには、図1に示す差し押さえ告知が掲示され始めました。12月7日以来ダウンしていたGOLD BLAZERが運営するいくつかの関連Webサイトも再開し、差し押さえ告知が掲示されました。

図1. 2023年12月19日にGOLD BLAZERの複数のWebサイトに表示されたドメイン差し押さえ告知(出典:Secureworks)

米国連邦捜査局(FBI)がこの告知を掲載してから数時間後、GOLD BLAZERは元の暴露サイトに独自の告知を掲載して応戦しました(図2参照)。GOLD BLAZERとFBIは双方ともに、Torネットワークで秘匿サービスをホストするために必要な秘密鍵を所有しています。Torネットワークは、最後にアナウンスされたサイトにクライアントを誘導するため、どちらのサイトが表示されるかという競争を引き起こしました。

図2. 12月19日に暴露サイトに掲載されたGOLD BLAZERの返答(出典:Secureworks)

この告知には、GOLD BLAZERの新しいブログサイトへのリンクと、FBIからの措置を認めて報復を示唆するロシア語のメッセージが添えられていました。図3は、このメッセージの機械翻訳されたコピーを示しています。

図3. 英語に機械翻訳したメッセージ(出典:Secureworks)

GOLD BLAZERがこの暴露サイトを更新したのは12月6日が最後です(図4参照)。12月13日、同グループは新たな暴露サイトで最初の被害者を公開しました。12月19日の時点で、5件の被害組織が新しいサイトに掲載されており、このグループがある程度の活動能力を保持していることが示されました。

図4. 12月7日に実施されたテイクダウンの数時間前のALPHVの暴露サイトのスクリーンショット(出典:Secureworks)

テイクダウン後の12日間に、CTU™のリサーチャーは、複数のRaaS(Ransomware-as-a-Service)運営グループがALPHVの加盟メンバーに代わって窃取データを公開することを申し出ていることを観測しました。CTUのリサーチャーは、ALPHVによる1件の侵害が、テイクダウンの直前に発生したことを観測しました。暴露サイトが利用できないため、加盟メンバーは別の攻撃グループと協力して、窃取したデータをINCランサムウェアの暴露サイトに投稿しました。

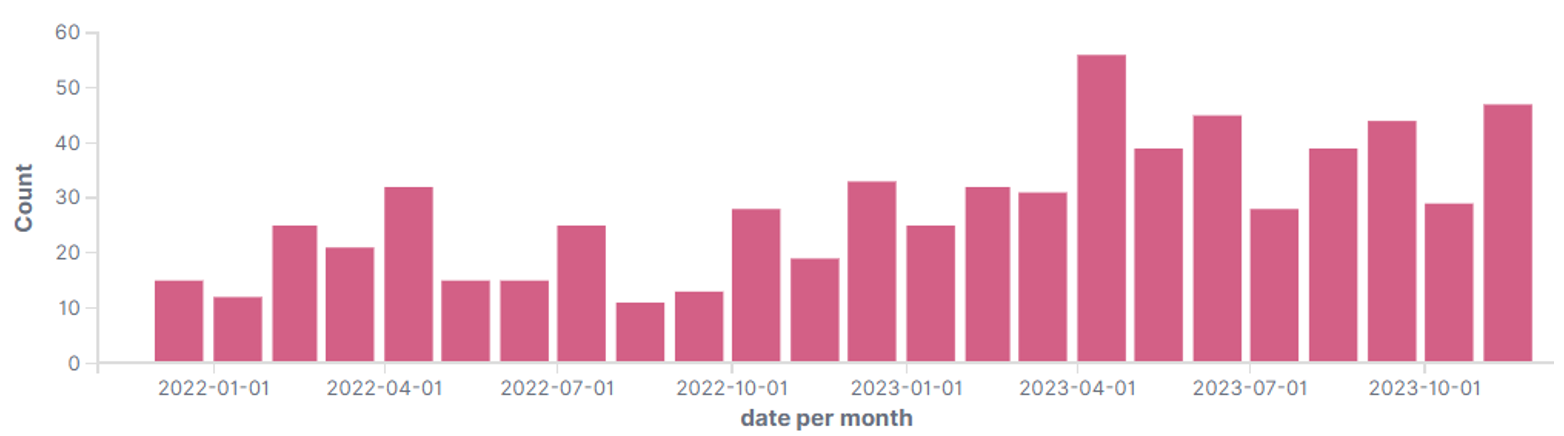

2021年11月から2023年11月にかけて、GOLD BLAZERは700近くの被害組織を暴露サイトに公開しました(図5参照)。被害組織の所在は米国、カナダ、オーストラリア、西ヨーロッパが圧倒的多数でした。一方で、アジアと南米の被害者も含まれていることから、ターゲットを拡大するという加盟メンバーの方針が読み取れます。また、多くのランサムウェア攻擊と同様、ロシアやその近隣諸国からの被害組織はいませんでした。ALPHVの被害組織のほとんどは中小規模の組織ですが、このグループは2023年9月にMGM Resortsに対するサイバー攻撃を行ったことを主張しました。

図5. 2021年11月から2023年11月までの月別の、ALPHV暴露サイトに投稿された被害組織数(出典:Secureworks)

2022年初頭以来、Secureworksのインシデント対応担当者は、ALPHVを展開したインシデント、またはALPHVを配布することで知られる攻撃者による侵害を少なくとも15件調査しており、LockBit、Hive、Clop、Black Bastaよりも活発です。ALPHVの加盟メンバーは通常、インターネット接続されたサービスの脆弱性を悪用して標的のネットワークに侵入し、重要なシステムにALPHVを展開する前に機密データを窃取します。そして、攻撃者は、身代金が支払われなかった場合に被害組織のデータを暴露サイトにて公開します。

公開された捜索令状によれば、FBIはTorネットワーク上でALPHVのインフラストラクチャをホストするために使用されている946個の暗号鍵を入手したと主張しています。米国司法省の発表によると、ALPHVは「1,000社以上」の被害組織に影響を与えており、FBIは「影響を受けた500社以上の被害組織」が利用できる復号ツールを提供しています。復号ツールの配布は、「被害者の安全とセキュリティを優先する」という米国司法省の取り組みに沿ったものです。配布することで、GOLD BLAZERに多大なコストを課すことにもなり、サイバー犯罪者が法から逃れられるわけではないことを示しています。CTUのリサーチャーは、これまでのALPHV被害組織に対し、失われたデータを復号できる可能性について法執行機関に問い合わせるようアドバイスしています。

ランサムウェアの脅威と法執行機関の活動について詳しくは、2023年サイバー脅威の実態レポートをご覧ください。インシデントの緊急対応サポートが必要な場合は、Secureworksインシデント対応チームまでお問い合わせください。