※本記事は、https://www.secureworks.com/ で公開されている VIDAR INFOSTEALER STEALS BOOKING.COM CREDENTIALS IN FRAUD SCAM を翻訳したもので、 2023年11月30日執筆時点の見解となります。

Secureworks®のインシデント対応コンサルタントは、情報窃取マルウェアVidarが配布され、宿泊施設が管理するBooking.comの宿泊施設管理サイトのアカウント(admin . booking . com)(以下Booking.comアカウント)が盗まれた、2023年10月の攻撃について調査しました。Booking.comの宿泊施設管理サイトへのアクセスを許すと、攻撃者が宿泊施設の予約状況を確認し、予約している顧客に直接メッセージを送信することができます。このインシデントは、幅広く報告されている攻撃活動の一端だと考えられます。Vidarは通常、特定の標的を狙う攻撃には使用されませんが、アンダーグラウンドフォーラムでこの種の認証情報への需要が高まると、同様の攻撃活動とその被害が増加する可能性があります。

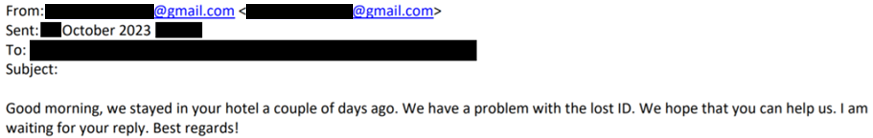

Secureworksのインシデント対応コンサルタントは、攻撃者が宿泊施設のスタッフの1人にメールを送信することでやりとりを開始したと指摘しています。攻撃者は、過去宿泊した際に身分証明書を紛失したため探すのを協力してほしい、とスタッフに求めました(図1を参照)。このメールには添付ファイルや不正なリンクは含まれておらず、受信したスタッフの信頼を得るためのものだったと考えられます。疑う要素のないメールに対しスタッフは返信を行い、協力するために送信者に追加の情報を求めました。

図1. ソーシャルエンジニアリングを利用した宿泊施設のスタッフ宛のスピアフィッシングメール(出典:Secureworks)

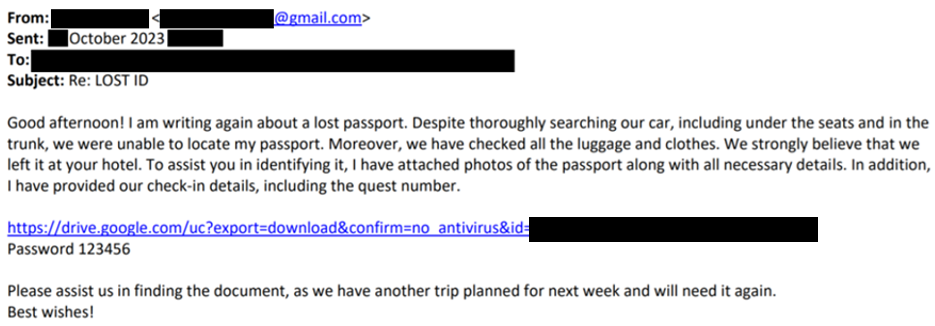

同じ週に再び、攻撃者は紛失した身分証明書に関するメールを送信しました。攻撃者は、その身分証明書がパスポートであり、宿泊施設に忘れたのは間違いないと主張しました(図2を参照)。そのメールには、宿泊施設のスタッフがパスポートを探せるように、パスポート写真とチェックイン情報が保存されているというGoogle DriveのURLリンクが含まれていました。タイプミス (「guest」ではなく「quest」) はあったものの、メッセージの文体は平均的なフィッシング メールよりも標準的な英語でした。公開レポートによると、Google DriveのURLを含むほぼ同一のメールがこの攻撃活動の他の被害者にも送信されていました。

図2. Google Driveのリンクを含むフォローアップメール(出典:Secureworks)

宿泊施設のスタッフがメール内のURLリンクをクリックすると、ZIPアーカイブファイル(photo_2023-09-01_13-21-32.zip)がコンピュータのデスクトップ上にダウンロードされました。その際、Microsoft Defenderによってこのアーカイブ内のファイル(photo_2023-09-01_13-21-32.scr)が情報窃取マルウェアVidarであると検知されました。また、最終的にこのマルウェアが実行されるまで、Microsoft Defenderが何度も実行を阻止していました。

調査の際には、ZIPファイルの実態が無い状況であり、メールに記載されているGoogle DriveのURLからは404エラーページが返されました。しかしながら、分析サービスVirusTotalを検索したところ、同じ名前のZIPファイルが複数見つかりました。これらのファイルの1つのファイル変更日およびVirusTotalアップロード日が、Secureworksのインシデント対応コンサルタントが分析した最初のフィッシングメール送信日と同じ日となっていました。このファイルがこのインシデントに関係していない可能性もありますが、ファイル名と変更日から、同じ攻撃活動で使用されたことが強く示唆されます。

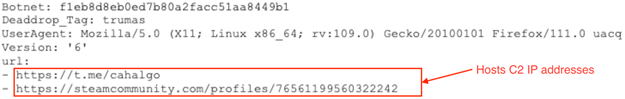

Secureworks Counter Threat Unit™(CTU)リサーチャーは、このファイルの内容を解析し、情報窃取マルウェアVidarであることを確認しました。このVidarは、パスワードだけを盗むように設定されていました。また、設定にはコマンド&コントロール(C2)サーバ情報を得るためのSteamアカウントとTelegramアカウントが確認できました(図3を参照)。SteamとTelegramは、情報窃取マルウェアのC2サーバ情報をホストするプラットフォームとしてよく悪用されています。2023年1月の侵害事案においても、Secureworksのインシデント対応コンサルタントが、VidarのC2サーバ情報がこれらのプラットフォームにホストされていたことを観測しています。

図3. 解析したVidarの設定情報(出典:Secureworks)

2023年10月の検体に設定されていたTelegramアカウントは、解析時には利用できなくなっていたため、Secureworksのインシデント対応コンサルタントは、記載されていたC2サーバのIPアドレスを特定することはできませんでした。ただし、Steamのプロファイルページには次の4つのC2 IPアドレスが記載されていました。

- 168 .119 .243 .238

- 128 .140 .102 .206

- 116 .203 .167 .36

- 78 .47 .20 .171

マルウェアが実行された翌日、宿泊施設のスタッフは、Booking.comアカウントから宿泊予約客に複数のメッセージが送信されたことに気付きました。そして数時間後、アカウントからお金が引き抜かれたという苦情が予約客から入り始めました。攻撃者はBooking.comアカウントを窃取するためにViderを展開し、盗んだ認証情報を悪用してアカウントにアクセスした可能性があります。宿泊施設のBooking.comアカウントには多要素認証(MFA)が設定されておらず、窃取した認証情報を利用して攻撃者が簡単にログインできる状況でした。

また、この攻撃活動はBooking.comのユーザと宿泊施設を標的とした大規模な攻撃活動の一部である可能性が高いです。複数の宿泊施設の予約客が、宿泊施設のオーナーを装って予約の支払い情報の確認を求めるメールまたはアプリ内メッセージをBooking.com経由で受け取っていました。攻撃者は予約客を不正なURLに誘導して支払い情報を入力させ、その情報を利用して予約客から金銭を窃取していました。

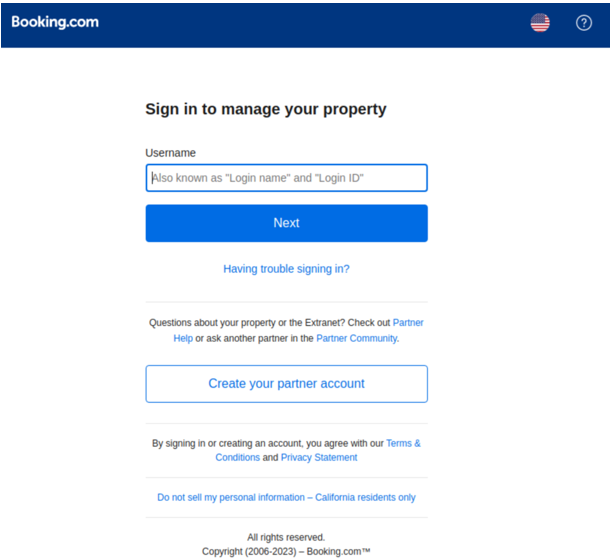

この活動は当初、Booking.comのシステム自体が侵害されたかのように見えていました。しかしながら、Secureworksのインシデント対応コンサルタントによる観測では、攻撃者は宿泊施設から直接admin . booking . comの宿泊施設管理サイト(図4を参照)への認証情報を盗み、そのアクセスを利用して宿泊施設の予約客を標的にしたと考えられます。

図4. 宿泊施設管理サイト(admin.booking.com)(出典:Secureworks)

攻撃者はこのサイトにアクセスして、今後のすべての宿泊予約を表示し、予約客に直接メッセージを送信することができます。これらのメッセージは、Booking.comアプリ経由、または<noreply @ booking. com>からのメールとして送信された正規のものであるように見えます。そのため、受信者が指示に従う可能性が高くなります。

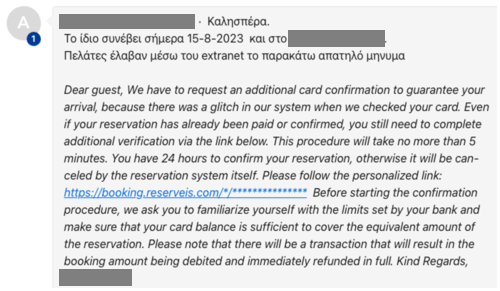

2023年3月時点で、Booking.comのパートナーサポートハブには、公式のメッセージングメカニズムが悪用されて予約客が詐欺にあったことを報告するメッセージが2軒の宿泊施設から投稿されていました。2023年8月には、そのスレッドに、予約客の 1 人を標的にするために使用されたメッセージの内容が新たに3軒目の宿泊施設から投稿されました(図5を参照)。クレジット カード情報の確認に関する同様のメッセージは、2023年10月のキャンペーン中に他の宿泊施設の予約客にも送信されています。

図5. 2023年8月に宿泊施設の予約客を騙すために使用されたメッセージ(出典:Secureworks)

CTU™リサーチャーは、アンダーグラウンドフォーラムで宿泊施設が持つBooking.com認証情報の需要が高いことを観測しています。フォーラム上でBooking.comアカウントが含まれている情報窃取マルウェアのログを求める攻撃者や、そういったログやログのチェック・解析などの関連サービスを販売する攻撃者を確認しました。

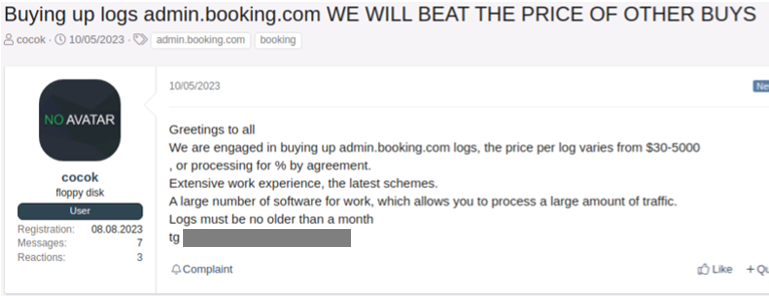

10月5日には「cocok」というアンダーグラウンドフォーラムのユーザーが、Booking.comアカウントが含まれているログを他の購入者よりも高く購入すると申し出ていました(図6を参照)。

図6. admin . booking . comのログ購入の申し出(出典:Secureworks)

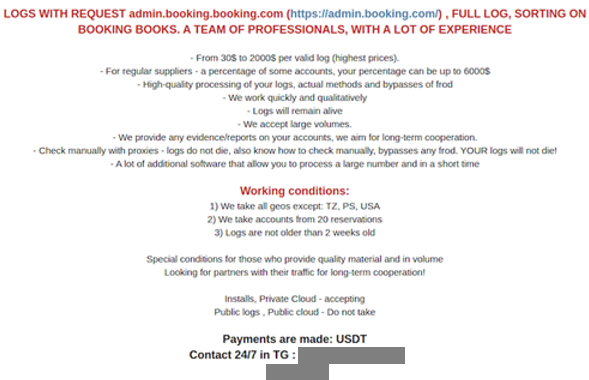

10月10日には、「Robertraian」というユーザーもBooking.comアカウントを求めており、有効なログごとに30~2,000米ドルを支払い、さらに定期的に提供される場合は追加のインセンティブを支払うとしていました(図7を参照)。検証完了後に支払いが行われるため、すぐに支払いが行われるよう販売者はログの迅速な処理を重視しています。また、手動での検証にプロキシを使うこと、大容量のデータであっても対応可能なことに言及することで、攻撃者が経験豊富であり検証中に認証情報を晒してしまいログを無駄にすることが無いことを強調しています。

図7. 特定の条件に基づいたBooking.comアカウント購入の申し出(出典:Secureworks)

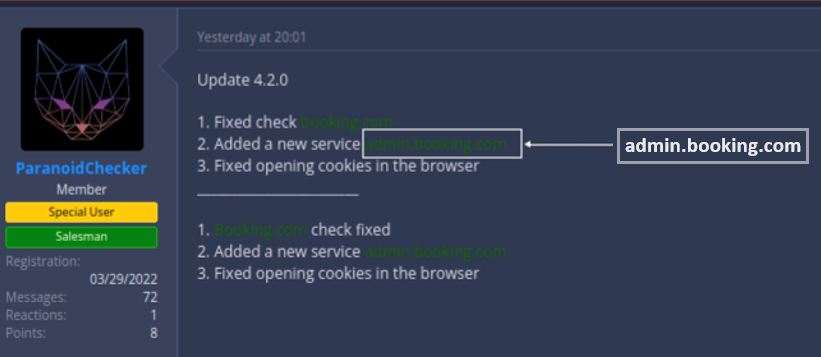

2023年4月、情報窃取マルウェアのログ専用のフォーラムで「ParanoidChecker」というユーザーが、ログをチェックしてさまざまなプラットフォームのアカウントの認証情報を検出し、その認証情報が機能するかどうかをテストするサービスを発表しました。このサービスは、Facebook Adsmanager、Google Accounts、Gpay、Discordなどのプラットフォームから取得したログに対して機能するとされていました。価格は、1週間15米ドルから6か月170米ドルまでです。10月31日には、「ParonoidChecker」はサービスを更新し、ログ内のBooking.comアカウントを検出して有効性をチェックできるようにしました(図8を参照)。

図8.「ParanoidChecker」がadmin . booking . comの認証情報のログ解析・検証に対応したことを告知している様子(出典:Secureworks)

詐欺に利用するためのBooking.comアカウント売買が活発に行われていることは、攻撃者が引き続きこのプラットフォームを利用する宿泊施設を標的にすることを示唆しています。攻撃者は、Booking.comのWebサイトとアプリ内の宿泊施設のリストを使用して潜在的な標的を見つけることができます。窃取した認証情報を悪用して予約客に直接連絡することで、ソーシャルエンジニアリング攻撃の成功率が高くなります。さらに、質の高い英語ともっともらしい誘い文句で、このフィッシングメッセージは、他のほとんどのキャンペーンよりも説得力が高まると考えられます。

特定の標的を持つ攻撃活動でVidarが使用されるのは異例です。多くの他の情報窃取マルウェアと同様に、Vidarは通常Webブラウザから認証情報を窃取するために無差別に配布されます。その後、専用のアンダーグランドマーケットでログが一括で販売されます。ただし、VidarはMalware-as-a-Service(MaaS)として運用されるため、あらゆる攻撃者がそれぞれの目的のために対価を支払って利用できます。

CTUリサーチャーは、宿泊業界の組織に対し、この攻撃活動についてスタッフに周知し、ソーシャルエンジニアリング攻撃への警戒を怠らないことを推奨しています。Booking.comアカウントにMFAを設定することで、宿泊管理サイトへのほとんどの不正アクセスを阻止できる可能性があります。また、宿泊予約を行う個人ユーザーは、支払い情報を要求するメールやアプリのメッセージは正規のものではない可能性があることにご注意ください。

こうしたマルウェアのリスクを軽減するために、CTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますのでご注意ください。また、該当するIPアドレスとURLには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| 168.119.243.238 | IPアドレス | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー |

| 128.140.102.206 | IPアドレス | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー |

| 116.203.167.36 | IPアドレス | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー |

| 78.47.20.171 | IPアドレス | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー |

| https://t.me/cahalgo | URL | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー情報の入手先 |

| https://steamcommunity.com/profiles/76561199560322242 | URL | Booking.comへの攻撃活動で使用された情報窃取マルウェアVidarのC2サーバー情報の入手先 |

表1. この脅威に関するインディケータ

情報窃取マルウェアをはじめとする脅威の詳細については、2023年サイバー脅威の実態で解説していますので、ご一読ください。インシデントの緊急対応サポートが必要な場合は、Secureworksインシデント対応チームまでお問い合わせください。