2023年1月26日(水)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている Abraham's Ax Likely Linked to Moses Staff を翻訳したもので、 2023年1月26日執筆時点の見解となります。

Secureworks® カウンター・スレット・ユニット(CTU™)のリサーチャーは、2021年9月に登場したハクティビストグループMoses Staffのペルソナと、2022年11月に登場したAbraham's Axのペルソナとの類似点について調査・分析を行いました。分析の結果、両グループが用いる画像パターンや動画撮影手法、および両者の暴露サイトに複数の共通項があることが判明したことから、いずれのペルソナも同じ集団によって運用されている可能性が高いと見られます。Abraham's Axは、イランの攻撃グループCOBALT SAPLING傘下で活動する別のハクティビストグループのペルソナであることが、当社CTUの分析によって示唆されています。

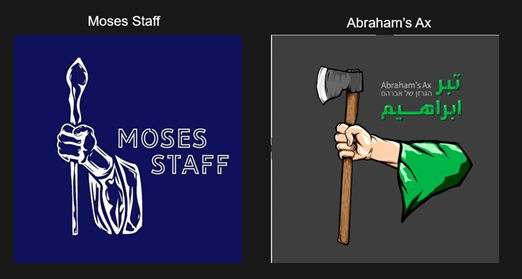

Abraham's Axは、ソーシャルメディアを通じて自らの存在および活動目的を公言(2022年11月8日付のTwitterへの投稿など)しています。同グループの象徴として使われている画像のデザインはMoses Staffのものと類似しています(図1)。Moses Staffのロゴでは、袖から伸びた腕が長い杖を握りしめています。Abraham's Axのロゴでは斧を握りしめる腕が違う角度から描かれていますが、両者とも似たような画風です。

図1:Moses StaffとAbraham's Axが使っているロゴの比較(出典:Secureworks)

Abraham's AxもMoses Staffも、WordPressブログで構築した暴露サイトを展開しています。サイト全体の見栄えは異なるものの、運営形態には明らかな共通性があります。いずれも多言語対応であり、Moses Staffはヘブライ語と英語、Abraham's Axはヘブライ語、ペルシア語、英語で表示されています。さらに両サイトとも、Torブラウザ対応バージョンが提供されています。ただし分析時点では、Abraham's Axのサイトは構築中でした。また、両サイトともEgenSajt . seの登録ドメインを使用していました(表1)。

| ドメイン | 作成日 |

|---|---|

| Moses-staff . se | 2021-09-09 |

| abrahams-ax . nu | 2022-10-14 |

| abrahams-ax . se | 2022-11-08 |

表1:Moses StaffおよびAbraham's Axの登録ドメイン

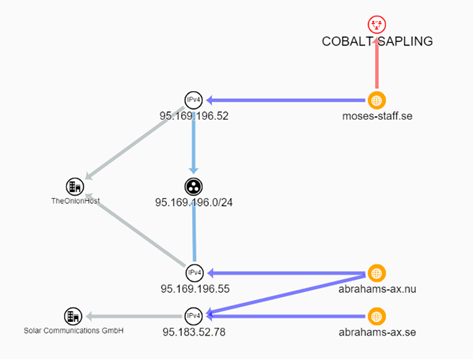

abrahams-axの名前が入ったドメインは、.nuと.seの2つが登録されていますが、宣伝用サイトには.nuドメインが使われているようです(図2)。abrahams-ax . nuのドメインは、Abraham’s Axが世間に登場する3週間ほど前に登録されていました。

図2:Abraham's Axが制作した動画クリップの画面キャプチャ(出典:Secureworks)

Moses StaffおよびAbraham's Axが運営する暴露サイトのホスティングインフラをCTUリサーチャーが分析したところ、いずれのサイトも開設後しばらくの間、同じサブネット上で、ほぼ隣接する形で運営されていたことが判明しました(図3)。こうした状況は偶然とは考えにくいため、同じ集団が意図的に、ほぼ連続したIPアドレス空間に両サイトを開設したことが強く示唆されます。

図3:Moses StaffとAbraham's Axが使うインフラの関連性(出典:Secureworks)

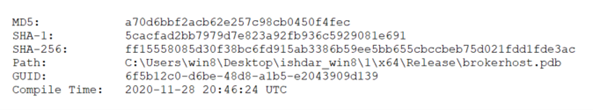

Moses Staffは、反イスラエル・親パレスチナを標榜しており、暴露サイトの閲覧者に「占領下のパレスチナでシオニストらが犯している罪を暴く」ための活動への参加を呼び掛けています。12月2日現在、Moses Staffのサイトには16項目の「活動」が掲載されています。暴露されている情報は主にイスラエル企業から窃取したデータセットですが、イスラエルの情報通信諜報部隊であるUnit 8200の関係者の個人情報を編集したデータも含まれていました。Moses Staffは侵害の性質や範囲を誇張している可能性が高いものの、一部の侵害についてはその事実が確認されています。これらの攻撃にはPyDCryptのカスタムローダーおよび暗号化マルウェアDCSrvが用いられたことが報じられています。DCSrvは、オープンソースのDiskCryptorライブラリを使ってデータを暗号化し、ブートローダーのカスタムメッセージをインストールする暗号化マルウェアです。ランサムウェアの形態を取っているものの、身代金を積極的に取り立てようとする動きはありません。したがって、攻撃は政治的な動機によるもので、混乱を起こして相手を威嚇することが主目的と見られます。また、複数の侵害に共通する技術(ASPX webshellのカスタマイズなど)が見られるため、このグループが遠隔操作マルウェア(RAT)StrifeWater (別名brokerhost.exe)を使った攻撃に関与していたことも判明しました。StrifeWaterと併せて、その実行状況をモニターするための補助ツールDriveGuardが展開されていました。マルウェアのアーティファクトを見ると、Moses Staff のペルソナが登場したのは2021年9月であるにもかかわらず、COBALT SAPLINGが少なくとも2020年11月から活動を開始していたことがわかります(図4)。

図4:少なくとも2020年11月には攻撃が始まっていたことが示唆される初期のStrifeWater RATサンプルの情報。(出典:Secureworks)

Moses Staff同様、Abraham's Axも聖書に出てくる人物を模したペルソナを使っており、サイト全体に宗教的な言葉を散りばめています。しかしAbraham's Axは「我々はヒズボラ・ウンマ(Hezbollah Ummah)の代理として活動している」と主張しています。ヒズボラとは、レバノンのイスラム教シーア派による政治/武闘組織であり、イランによる支援を受けています。ウンマとはイスラム教コミュニティを意味します。本ブログ公開時点では、Abraham's Axとヒズボラとのつながりは証明できません。Abraham's Axはイスラエルを直接攻撃する代わりに、サウジアラビアの政府省庁を攻撃しています。Abraham's Axのサイトには、同国の内務省から窃取したとされるデータのサンプルが、政府高官同士の会話を盗聴したとされる通話内容の録画と共に公開されています。同グループは、イスラエルとアラブ諸国との関係改善に向けてサウジアラビアが主導的な役割を担っていることに反発してサウジアラビアを攻撃している可能性があります。イランは、2022年6月に報道された「防空同盟に関する両国の密談」を、中東地域の自国利益に対する重大な脅威だと捉えました。サウジアラビアとイスラエルとの国交正常化に向けた進展はおぼつかないため、一連のサイバー攻撃によってイランが両国の正常化に向けた動きを阻止しようとしている可能性があります。

Moses StaffとAbraham's Axはいずれも、活動内容の動画を制作・公開しています。動画の多くには通信衛星、監視カメラ、建物の3Dモデルが映し出され、標的から窃取したとされる文書を早送りでめくる様子がハリウッド映画さながらに描写されています。複数の携帯電話の画像を録音データと併せて表示し、政府高官の通話を傍受したことをうかがわせる映像もあります。両グループが公開した動画ファイルを見ると、同じ視覚テーマが繰り返され、同じように変遷していることがわかります。図5は動画の画面キャプチャを比較したものですが、両者は酷似しています。Abraham's Axの動画には、Moses Staffが使った動画要素のストックがいくつか再利用されていますが、新たな視覚効果も施されています。ひとつ奇妙な点は、英国の元首相デイビッド・キャメロンが2015年に国内の工場を視察した際のニュース記事がスクロール形式で、Abraham's Axの動画の背景画面に表示されていることです。全体的な活動内容の視覚テーマやメッセージと異なるため、ちぐはぐな印象を受けます。

図5:Moses StaffとAbraham's Axが公開している動画の類似部分を抜粋(出典:Secureworks)

Abraham's Axのペルソナは、Moses Staffのペルソナがそのまま流用されているわけではないようです。Moses Staffの暴露サイトとTelegramチャンネルは、Abraham Ax'sが登場した後も引き続き有効な状態でした。Moses Staffは11月下旬、「我々は、イスラエルのテロ攻撃現場に設置されていた監視カメラシステムを侵害した」と主張し、これまで報道されていなかった爆発の瞬間を動画で公開しました。この攻撃に用いられたマルウェアや技術は特定されていません。COBALT SAPLINGが両ペルソナを運用していると仮定すると、同じツールや手法を用いて侵害を行っている可能性が高いでしょう。

今回確認されたマルウェアへのリスクを軽減するためにCTUリサーチャーは、使用可能なセキュリティ対策を活用し、表2のインディケータ情報に沿ってアクセス状況のレビュー/アクセス制限を実施することを推奨します。IPアドレスは割り当てが変更される場合もありますので、ご注意ください。また、ドメインおよびIPアドレスには悪性コンテンツが含まれる可能性があるため、ブラウザ上で開く際には充分ご注意ください。

| インディケータ | 種類 | 情報 |

|---|---|---|

| moses-staff.se | ドメイン名 | COBALT SAPLINGの暴露サイト (Moses Staff) |

| abrahams-ax.nu | ドメイン名 | COBALT SAPLINGの暴露サイト (Abraham's Ax) |

| abrahams-ax.se | ドメイン名 | COBALT SAPLINGの暴露サイト (Abraham's Ax) |

| 95.169.196.52 | IPアドレス | Hosted COBALT SAPLINGの暴露サイト (moses-staff.se) のホスティング先 |

| 95.169.196.55 | IPアドレス | Hosted COBALT SAPLINGの暴露サイト (abrahams-ax.nu) のホスティング先 |

|

ff15558085d30f38bc6fd915ab3386b5 9ee5bb655cbccbeb75d021fdd1fde3ac |

SHA256ハッシュ | StrifeWater RAT (agent4.exe) |

|

5cacfad2bb7979d7e823a92fb936c592 9081e691 |

SHA1ハッシュ | StrifeWater RAT (agent4.exe) |

| a70d6bbf2acb62e257c98cb0450f4fec | MD5ハッシュ | StrifeWater RAT (agent4.exe) |

|

cafa8038ea7e46860c805da5c8c1aa38 da070fa7d540f4b41d5e7391aa9a8079 |

SHA256ハッシュ | StrifeWater RAT (calc.exe) |

|

76a35d4087a766e2a5a06da7e25ef76a 8314ec84 |

SHA1ハッシュ | StrifeWater RAT (calc.exe) |

| 63c4c31965ed08a3207d44e885ebd5e4 | MD5ハッシュ | StrifeWater RAT (calc.exe) |

|

1d84159252ed3fc814074312b85f6299 3e0476b27c21eec6cc1cc5c5818467e7 |

SHA256ハッシュ | StrifeWater RAT (broker.exe) |

|

7a5d75db6106d530d5fdd04332c68cd7 ccec287f |

SHA1ハッシュ | StrifeWater RAT (broker.exe) |

| aba68c4b4482e475e2d4b9bf54761b95 | MD5ハッシュ | StrifeWater RAT (broker.exe) |

イランの攻撃グループによる脅威の詳細は、2022年サイバー脅威の実態に解説していますのでご一読ください。インシデントの緊急サポートが必要な場合はSecureworksインシデント担当チームまでご連絡ください。