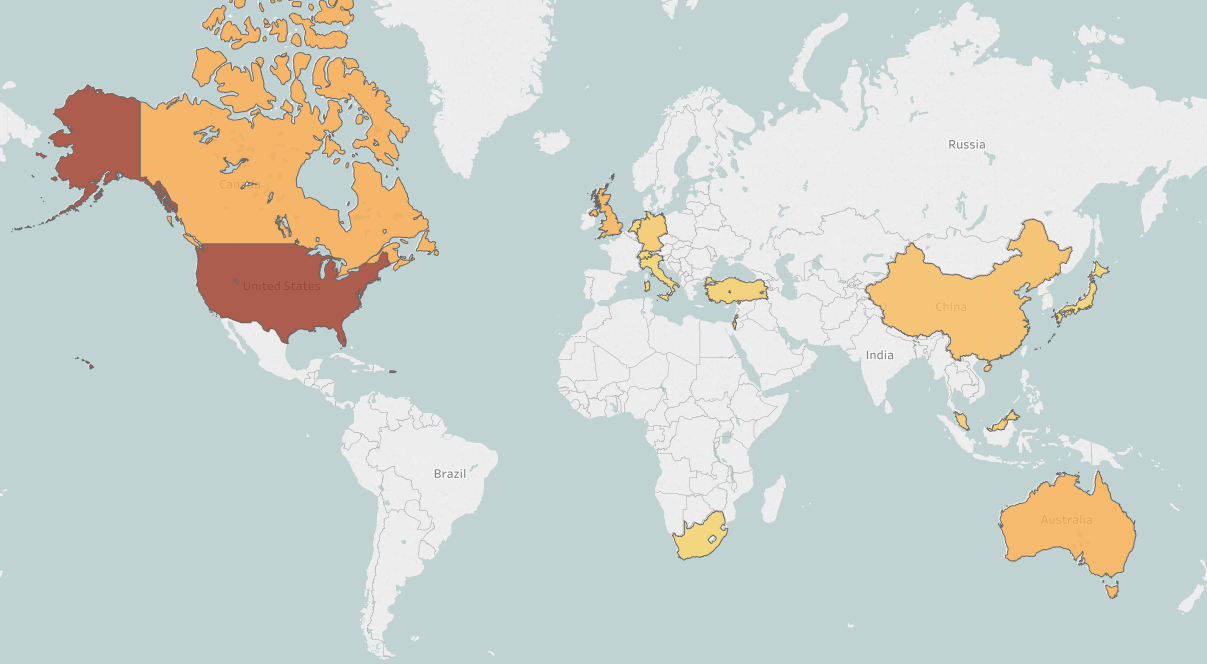

グローバルのサイバーセキュリティ・サービス業界のリーダーであるSecureworks® (NASDAQ: SCWX)のリサーチチームであるカウンター・スレット・ユニット:Counter Threat Unit™ (以下CTU)は、ある大学のログインページをなりすます偽のURLを確認しました。このページをホストしているIPアドレスについてさらに調査を進めたところ、認証情報の窃取を目的としたキャンペーン活動が広域で行われていることが明らかになりました。16のドメインには、オーストラリア、カナダ、中国、イスラエル、日本、スイス、トルコ、英国、米国を含む14カ国にある76の大学で300以上のなりすましWebサイトとログインページが含まれていました(図1参照)。

図1:攻撃対象となった大学の所在地域。色が濃い地域が攻撃を受けた大学の数が多いことを示している(出典:Secureworks)

この偽のログインページに認証情報を入力すると被害者は、有効なセッションへのログインが行われる合法Webサイトへ自動的に遷移させられるか、再度認証情報を入力するように誘導されます。いくつかの偽のドメインは標的となった大学のオンライン・ライブラリーシステムを参照しており、これらのリソースへのアクセスを狙う攻撃者の意図が示されています。

CTUのリサーチャーが調査を行った時点ですでにいくつかのドメインはアクセスができなくなっていたため、特定された全ての偽ページの機能については確認できていません。しかし、その多くが2018年5月から8月の間に登録されており、直近では8月19日に登録されたことが明らかになっています。CTUが同活動を発見した時点では、その時まだ遂行されていたキャンペーンをサポートするインフラをドメイン登録が示していました。

同キャンペーンに関連するドメインの多くは、同じIPアドレスとDNSネームサーバーに分けられていることが確認されています。2018年5月に登録されたドメインには、攻撃対象となった大学の偽サブドメインを含んでいます。これらのサブドメインは訪問者を、他の攻撃で制御したドメイン上にある偽のログインページに遷移させていました。

オンラインの学術リソースを標的とするこの活動は、イラン政府と関わりがあるとされる攻撃グループCOBALT DICKENSが以前行っていたサイバー攻撃活動と酷似しています。8月に行われた攻撃とインフラを共有していた同活動において攻撃グループは、フィッシングの標的と類似するドメインを作成し、認証情報を利用してライブラリーシステムを含む特定のリソースから知的財産を盗み出していました。

2018年3月、米司法省は、2013年から2017年に発生したCOBALT DICKENSの活動に関与したとしてMabna Institute社と9人のイラン国民を告発しました。多くの攻撃者グループは、その戦術が公表されているにもかかわらず変更せず、またCOBALT DICKENSは、メンバーの一部が告発された後も引き続き大学を標的にしているとCTUは推察しています。

大学は知的財産を盗み、利益を得ようとする攻撃者にとって格好の的であり、 規制が厳重な金融機関やヘルスケア関連の企業組織に比べると安全性の確保が困難といえます。加えて、大学では最先端の研究開発が行われるため、世界中の研究者や学生が強い関心を寄せます。 CTUのリサーチャーはこの脅威に対処するため、様々なグローバルパートナーに連絡を取りました。

認証情報を窃取しようとするこの偽のログインページの拡散により組織は、セキュアなプロトコルを使用した多要素認証を組み込み、一般にアクセスが可能なシステムに複雑なパスワード要件を実装する必要性が高まります。 SecureworksのCTUは、セキュリティ脅威に関するユーザー教育を目的として、疑わしい電子メールを受け取った際の報告に関するガイダンスを含むトレーニングプログラムの導入をお客様に推奨しています。

CTUは、同攻撃に関するインディケーターを特定しています(表1参照)。 IPアドレスが繰り返し割り当てられることにご留意ください。 また、これらのドメインとIPアドレスには悪意あるコンテンツが含まれている可能性がありますので、ブラウザで開く際は、そのリスクを考慮し細心の注意を払う必要があります。

| インディケーター | タイプ | コンテキスト |

| anvc.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| eduv.icu | Domain name | Hosting phishing website used by COBALT DICKENS |

| jhbn.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| nimc.cf | Domain name | Hosting phishing website used by COBALT DICKENS |

| uncr.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| unie.ga | Domain name | Hosting phishing website used by COBALT DICKENS |

| unie.ml | Domain name | Hosting phishing website used by COBALT DICKENS |

| unin.icu | Domain name | Hosting phishing website used by COBALT DICKENS |

| unip.cf | Domain name | Hosting phishing website used by COBALT DICKENS |

| unip.gq | Domain name | Hosting phishing website used by COBALT DICKENS |

| unir.cf | Domain name | Hosting phishing website used by COBALT DICKENS |

| unir.gq | Domain name | Hosting phishing website used by COBALT DICKENS |

| unir.ml | Domain name | Hosting phishing website used by COBALT DICKENS |

| unisv.xyz | Domain name | Hosting phishing website used by COBALT DICKENS |

| univ.red | Domain name | Hosting phishing website used by COBALT DICKENS |

| untc.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| untf.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| unts.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| unvc.me | Domain name | Hosting phishing website used by COBALT DICKENS |

| ebookfafa.com | Domain name | Hosting subdomains associated with COBALT DICKENS phishing targets |

| lib-service.com | Domain name | Hosting subdomains associated with COBALT DICKENS phishing targets |

| 208.115.226.68 | IP address | Hosting suspicious and phishing domains used by COBALT DICKENS |

表1:同攻撃に関するインディケーター