Secureworks® のカウンター・スレット・ユニット:Counter Threat Unit™ (以下、CTU) のリサーチャーは、日本国内において、USBモバイルデータ通信端末やSIMカードを利用してインターネットに接続した会社所有のノートPCが、マルウェアに感染する事案が増加していることを確認しています。日本では外出先においてノートPCで仕事を行う際、多くはモバイルデータ通信端末を利用してインターネットに接続しています。これらの通信端末の一部には、ノートPCにグローバルIPアドレスを割り当てるものが存在しており、ノートPCが社内ネットワークのような保護された環境を介さずに直接外部にさらされます。しかしながら、こうしたリスクが潜んでいるという事実は、まだ十分に認知されていません。

攻撃者はモバイルデータ通信端末機器によって割り当てられるグローバルIPアドレス帯をスキャンして、以下のような脆弱なノートPCを攻撃します。

- OSやアプリケーションに最新のセキュリティパッチが適用されていない

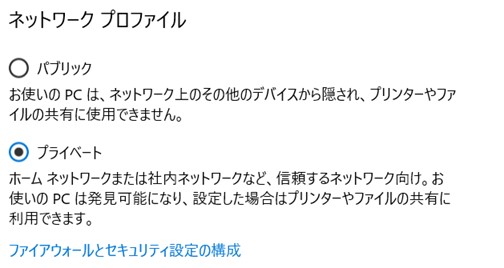

- クライアント ファイアウォールを無効にしている、または図1に示すモバイルデータ通信端末のネットワーク プロファイルを、設定すべきである 「パブリックネットワーク」 ではなく、セキュアな社内ネットワーク接続時に設定する 「プライベートネットワーク (Windows 10) 」 または 「ホーム / 社内ネットワーク (Windows 7) 」 を選択し、外部からのアクセスを許可している

図1. Windows 10のネットワーク プロファイル選択画面 (出典 : Secureworks)

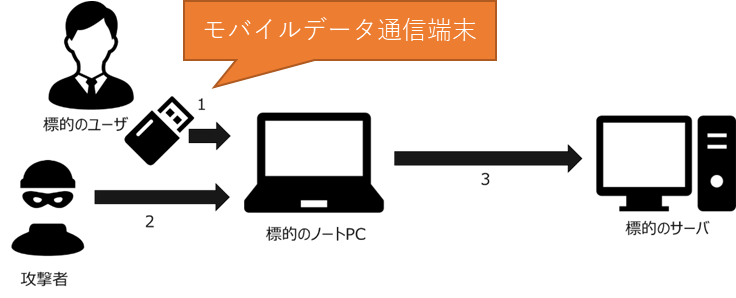

本件に関連したインシデントとして、Microsoft Windows SMB (Server Message Block) の脆弱性が残ったままの状態で、且つクライアントファイアウォールを無効にしていたノートPCが、USBモバイルデータ通信端末を接続した後、インターネットに接続してわずか10分以内に外部から攻撃を受けてマルウェア感染した事例を確認しています。同インシデント発生の概要・流れは、以下のとおりです。

- ユーザがUSBモバイルデータ通信端末をノートPCに接続し、グローバルIPアドレスが割り当てられる

- 攻撃者はSMBバージョン1の脆弱性をETERNALBLUEで攻撃してノートPCに侵入し、遠隔操作マルウェアであるForShare RATや仮想通貨 Monero のマイニングツール、WCry (別名WannaCry) ランサムウェアのダウンロードを実行する

- 攻撃者は感染したノートPCを利用して社内のネットワークにアクセスする

図2. インシデントの概要 (出典 : Secureworks)

モバイルデータ通信端末経由でマルウェア感染させる方法は、標的型攻撃でも利用されています。2017年6月、CTUのリサーチャーは攻撃グループ 「BRONZE BUTLER」 が、モバイルデータ通信端末を使用する標的のノートPCにインストールされているクライアント運用管理ソフトウェアであるSKYSEA Client Viewの脆弱性を悪用して、マルウェアに感染させる攻撃を行っていたことを報告しています。また、同攻撃のためのスキャン活動が、2019年2月まで行われていたことも確認しています。

上記の攻撃によってモバイルデータ通信端末経由でマルウェアに感染したノートPCを社内ネットワークに再接続すると、会社組織の重要な情報資産へのリスクも発生します。その例として、ランサムウェアは自己拡散する機能を持っているため、ランサムウェアに感染しているノートPCを会社のネットワークに接続すると、同一ネットワーク上の他のPCに対して自身のコピーを実行したり、ネットワーク共有フォルダにあるファイルの暗号化を行ったりします。また、標的型攻撃を行う攻撃者グループも、標的とする組織の機密情報を窃取するための足掛かりとして、同攻撃手法を利用しています。

外出先などでモバイルデータ通信端末を利用してインターネット接続を行う際のリスクを減少させるため、CTUのリサーチャーは以下のベストプラクティスを推奨しています。

- 定期的にOSのセキュリティ更新プログラムを適用する

- 会社のノートPCには許可されたサードパーティアプリケーションのインストールのみを許可し、定期的なアップデートおよびパッチ適用を実施する

- 最新のセキュリティ更新プログラムを適用済みで、侵害の痕跡がないことを確認したノートPC以外は隔離することを検討する

- セキュリティ製品やグループポリシー機能を用いて、クライアントファイアウォールの有効化とパブリックネットワーク設定を行うと共に、ユーザがネットワークプロファイルの設定を変更できないようにする

- デフォルト設定でノートPCにプライベートIPアドレスを割り当てるモバイルデータ通信端末を利用する

- ファイアウォールやIPアドレスフィルタリングなどのセキュリティ機能を有しているモバイルデータ通信端末を利用する

また、CTUは、モバイルデータ通信端末経由の脅威による被害を軽減するために、表1に示すインディケータを検知およびブロックすることを推奨しています。なお、IPアドレスは再割り当てされる可能性あること、またWebブラウザでアクセスすると悪意のあるコンテンツが配信される可能性があることに注意してください。

| インディケータ | タイプ | 備考 |

| 78.142.29.110 | IP アドレス | ForShare RAT C2 サーバ |

| 74.222.1.38 | IP アドレス | ForShare RAT C2 サーバ |

| b24804132833786cd97aa732d8c428c1 | MD5 ハッシュ値 | WCry 亜種 |

| ffbd7c711745643ebb631938d978f358 | MD5 ハッシュ値 | WCry 亜種 |

| 71a81319ffd427bddf85bec9ae73e0c7 | MD5 ハッシュ値 | Monero マイニングツール |

| f7689c53fba27c5fbdfabda62762f23e | MD5 ハッシュ値 | Monero マイニングツール |

| cfa37459c88481113b827eeba9b1bb77 | MD5 ハッシュ値 | Monero マイニングツール |

表1. インディケータ情報(出典:Secureworks)

参考資料

- 「日本企業を狙う高度なサイバー攻撃の全貌 – BRONZE BUTLER」 (出典:Secureworks、2017年6月23日) https://www.secureworks.jp/resources/rp-bronze-butler

- 「攻撃グループTickによる日本の組織をターゲットにした攻撃活動」 (出典:JPCERT/CC、2019年2月19日) https://blogs.jpcert.or.jp/ja/2019/02/tick-activity.html

- 「マイクロソフト セキュリティ情報 MS17-010 - 緊急」 (出典:Microsoft、2017年3月15日) https://docs.microsoft.com/ja-jp/security-updates/securitybulletins/2017/ms17-010