著者:MARTIN KIRK - ソリューションアーキテクチャー: シニアプリンシパルエンジニア

昨今、侵入後のランサムウェアによる被害が多発しており、セキュアワークスのインシデント対応チームは、被害を受けたシステムを正常な状態に戻すためのサポートをしています。ほとんどの場合、攻撃者はランサムウェアが導入できると、すべての資産を無差別に暗号化します。ドメインコントローラー、ソフトウェアの導入、バックアップサーバーといった主要なIT資産は、暗号化プロセスでオフラインにされますが、攻撃が完了する頃には、被害者は被害の調査、システムの再構築、データの回復に利用するシステムの多くが利用できなくなっていることに気づきます。

最悪の場合、すべてのドメインコントローラが暗号化されてしまいます。これにより、Active Directory( AD ) が統合されたすべてのサービスの認証と名前解決が無効になり、最も単純な IT 管理タスクの実行さえも困難になります。

攻撃者の技術を活用して、ランサムウェアが引き起こすインシデントに緊急対応

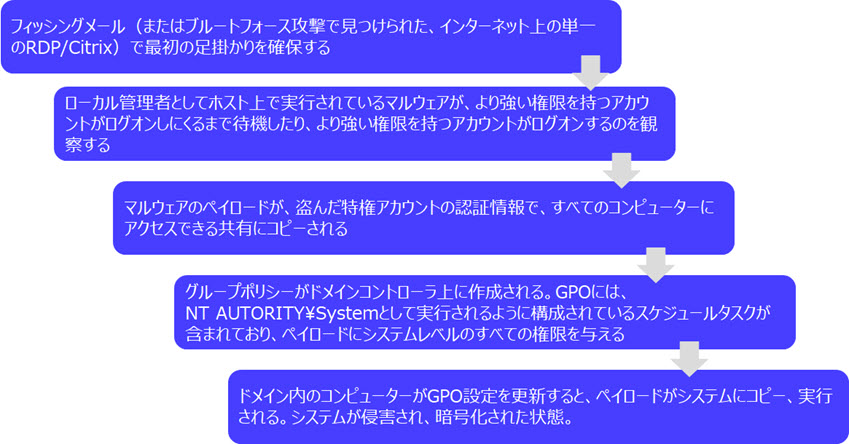

ドメイン管理に日常的に AD を使用するのと同様に、多くの場合、攻撃者は AD を悪用してランサムウェアをばら撒きます。さまざまなシステム上にスケジュールタスクを即座にインストールするグループポリシーオブジェクト ( GPO ) やPowerShell を悪用しているケースが散在されます。

スケジュールタスクには、攻撃者に有用なプロパティがあります。このタスクはさまざまなレベルの権限で実行でき、実行後はシステムから削除されるため、痕跡がほとんど残りません。

GPO を使用すると、攻撃者はペイロードを NT AUTHORITY\System として実行できます。これにより、システムにおけるすべての権限がマルウェアに付与され、インストールや無効化が攻撃者の思い通りにできてしまいます。

侵入後のランサムウェア:による通常の攻撃手順の概要は次のとおりです。

実例:ランサムウェアインシデントへの対応

以前インシデント対応中に、攻撃者に Active Directory GPO とスケジュールタスクによって、攻撃されたことがあります。ペイロードの展開で、ソフトウェア導入システムや他の多くのビジネスアプリケーション等の幅広いシステムが、瞬時に暗号化されました。

通常、RedCloak™ のエンドポイント検知および対応ツールを導入して IR エンゲージメントを実行します。ネットワークを可能な限り可視化してトリアージし、セキュリティ侵害を封じ込めるのに必要なホストを分離できるようにします。.

本来、エージェントをインストールしなければなりませんが、この場合はソフトウェア導入ツールが暗号化されて操作できなかったため、インストールできませんでした。

では、ソフトウェアを導入する必要があり、導入ツールが操作できない場合は、どうすればよいのでしょうか?

今回は攻撃者とまったく同じ方法を使用しました。共有を作成し、そこにアクセスできるのはドメインコンピューターへの読み取りと実行のみとなるようにしました。攻撃者が継続的に別のパッケージを同じ名称でその共有にコピーし、ペイロードを配布するのを避けるためです。

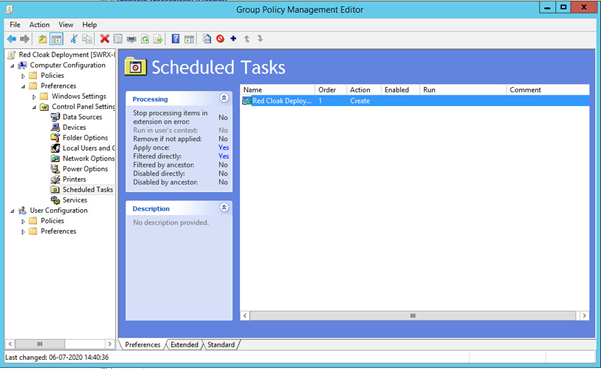

共有の作成後、Red Cloak Microsoft Installer ( MSI ) を共有にコピーし、必要なスイッチを入れて手動でインストーラをテストしました。MSIのテストに成功した後、GPO を作成し、ブロック継承によってデプロイメントが停止しないように、enforceオプションを使用してドメインのトップにリンクしました。

最初の2時間以内に2,000以上のエンドポイントに導入し、24時間以内に10,000以上のエンドポイントに導入しました。

ほとんどのWindows管理者にとってこれは簡単な作業ですが、攻撃の影響で動揺してしまったり、社内にその作業ができる人がいない場合は、ガイドとなるリソースがあると便利でしょう。そのような状況に陥ったときには、以下のガイドをご参照ください。

早急なソフトウェア導入のNetwork Defenderのガイド

作業は実際にどのように行うのでしょうか? 以下の動画では、通常のソフトウェア導入メカニズムが利用できない場合に、IT 管理者が MSI の導入で実行する主要な手順に焦点を当てています