概要

Secureworks®のカウンター・スレット・ユニット(Counter Threat Unit™ (以下、CTU)) のリサーチャーは、2018年以降、日本の組織において標的型ランサムウェアインシデントが増加していることを確認しています。標的型ランサムウェアインシデントでは、攻撃者が標的型攻撃で用いられる攻撃手法を応用し、標的組織内の複数のシステムへと侵害範囲を拡大するため、従来のランサムウェアによるインシデントよりもはるかに大きな被害をもたらします。

標的型ランサムウェアインシデントでは、従来のランサムウェアインシデント対応とは異なる対応策が必要となります。しかしながら多くの組織では、標的型ランサムウェアインシデントに対する準備が不十分です。有効なバックアップ方法を実践していない組織が被害を受けた場合には、暗号化されたデータを復号するツールを得るために、攻撃者に身代金を支払うかどうか決断を迫られます。また、組織ネットワーク全体が暗号化されることで、一時的または長期的に事業活動が停止してしまいます。

Tactics, techniques, and procedures

標的型ランサムウェアインシデントにおいて、攻撃者は通常、以下の流れで攻撃活動を実施します。 表1 は、CTUのリサーチャーが日本の標的型ランサムウェアインシデントで確認した、攻撃者が各段階で使用していたツールと攻撃手法の一覧です。

- 侵入: 公開サーバに対するブルートフォースによるスキャンや、フィッシングメールをばらまいて、侵入できる組織を探索する。

- 掌握: 権限昇格、情報収集、横展開を行い、可能な限り組織のネットワークを掌握する。

- 脅迫: ランサムウェアを用いて大規模にシステムとバックアップの暗号化を実施する。

- 痕跡削除: ランサムウェアの機能とコマンド、ツールを使用して痕跡を削除する。

| インシデント事例 | 侵入 | 掌握 | 脅迫 | 痕跡削除 |

| 事例1 | メール (Emotet) | TrickBot | Ryuk | 該当なし |

| 事例2 | リモートデスクトッププロトコル (RDP) | MS16-032 (ローカル権限昇格) 、NLBrute、Advanced IP Scanner、AmmyAdmin、 NetworkShare.exe | Matrix | 該当なし |

| 事例3 | RDP | Advanced Port Scanner、ProcessHacker、NetworkShare.exe | Phobos | 該当なし |

| 事例4 | RDP | PC Hunter、ProcessHacker、Mimikatz | Phobos | 該当なし |

| 事例5 | RDP | KPortScan3、SoftPerfect Network Scanner、Powertools、mRemoteNG、Bruttoline、PuTTY、ProcessHacker、Mimikatz | GandCrab | xDedicLogCleaner |

| 事例6 | 仮想プライベートネットワーク (VPN) | PsExec、DomainUser一覧表示バッチファイル | コマンドラインランサムウェア (rsa.exe) | Pslog.exe、sdelete.exe |

| 事例7 | RDP | PsExec | GlobeImposter 2.0 | 該当なし |

表 1. 日本のインシデントで確認されたツールと攻撃手法の一覧

攻撃者は、侵入にリモートデスクトッププロトコル (RDP) を頻繁に使用しており、これはRDP経由でアクセス可能な脆弱な、または誤った設定のサーバが多数存在することを示唆しています。また、Emotetマルウェアを使用したフィッシングメール経由で侵入される事例も増加しています。

掌握と脅迫の段階では、様々なツールとランサムウェアの組み合わせを確認しています。同じランサムウェアを使用しているのに他の利用されたツールが異なる場合や、ツールが同じでもランサムウェアが異なる場合を確認しています。また、日本で発生した被害のほとんどは、攻撃者が被害組織に侵入してから2日以内に、Active Directory (AD) サーバ経由でランサムウェアを配布していました。攻撃者がADサーバにアクセスする前に、侵害した端末上で個別にランサムウェアを手動で実行していた事例も確認しています。

侵入

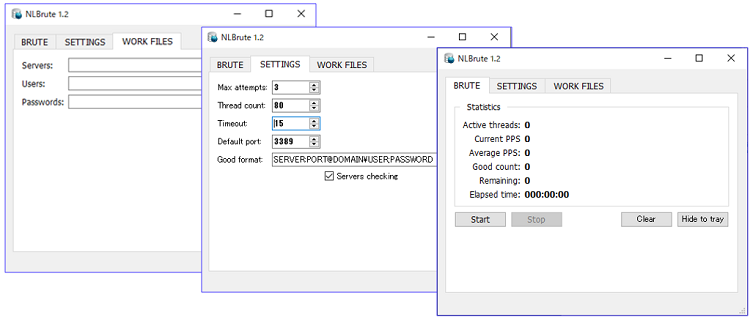

CTUのリサーチャーが分析した事例では、攻撃者は通常、インターネットに接続されているRDPとVPNサーバを攻撃します。攻撃されたシステムの多くは脆弱なパスワードを使用しており、攻撃者はNLBrute (図1参照) などのブルートフォースツールを使用して総当たり攻撃を行っていました。また、攻撃者は日本国内の製品に含まれるデフォルトアカウントに対してもブルートフォース攻撃を行います。例として、富士通株式会社製品のデフォルトアカウント 「cladmin」 と 「svuser」 に脆弱なパスワードを設定していたため攻撃者に悪用された事例を確認しています。

図 1.ブルートフォース攻撃で利用されるNLBrute1.2 (出典:Secureworks)

2019年12月、攻撃者は、これまで日本国外でしか観測されていなかったRyukランサムウェアを日本を拠点とする組織に配信し始めました。Ryukは、EmotetからダウンロードされたTrickBotやEmpireからダウンロードされます。

また、日本ではモバイルデータ通信端末が関係したインシデントを確認しています。モバイルデータ通信端末は日本国内でよく使用されており、モバイルデータ通信端末のうちいくつかのデバイスはユーザのノートPCにグローバルIPアドレスを直接割り当てます。グローバルIPアドレスが割り当てられ且つセキュリティ更新プログラムが適用されていない場合、攻撃者がETERNALBLUE (CVE-2017-0144)の脆弱性を悪用して、ノートPCに侵入することを許してしまいます。

掌握

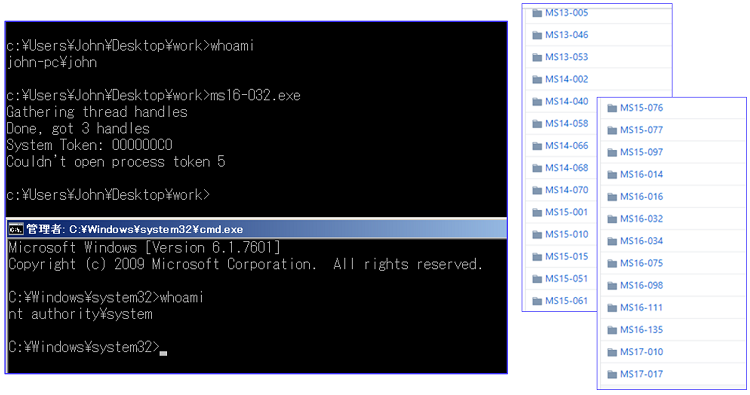

侵入が成功した後、攻撃者は被害組織の管理者権限を取得しようとします。ただし、多くの事例では、ブルートフォース攻撃に成功したRDPおよびVPNアカウント自体が管理者権限を持っており、権限昇格が不要となっていました。一般ユーザ権限しか得られなかった攻撃者は、パスワードダンプツール Mimikatzや、既知の脆弱性を悪用し特権昇格を行うツールを利用します。CTUのリサーチャーは、攻撃者がTrickBotとEmpireに組み込まれたMimikatzモジュールや、ポータブル版のMimikatzを使用していたことを確認しています。また、公開されている Windowsの特権昇格ツールも使用されていました。(図2参照) 。

図 2.GitHub上のWindowsローカル権限昇格ツール。(出典:Secureworks)

権限を昇格した後、攻撃者はネットワーク内のエンドポイントを探索して、被害組織のADサーバを目指します。情報収集や横展開の際、日本国外でのインシデントにおいては、攻撃者はCobaltStrikeやBloodHoundなどのペネトレーションテストツールを使用しますが、日本のインシデントにおいては、攻撃者はポートスキャンやプロセス一覧表示のための無料ツールAdvanced IP ScannerやPC Hunterを活用するなど、よりシンプルなアプローチを用いています。

ネットワークを調査した後、攻撃者は被害組織のネットワーク全体を侵害しようとします。その際にはRDPとPsExecが使用されることが多いですが、mRemoteNGやAmmyy AdminのようなGUIリモート接続ツールも使用します。日本の標的型ランサムウェアインシデントにおける攻撃者は、コマンドラインツールよりも簡単に使うことができるGUIツールを好むようです。

脅迫

脅迫の段階で使用される攻撃手法は、他の段階よりも多様であり、攻撃者の技術的スキルに依存します。日本のインシデントでは、攻撃者は以下の方法でランサムウェアを配信していました。

- Windowsツール (例: PsExec、RDP、Windows Management Instrumentation (WMI))

- マルウェア (例: RATマルウェア、Post-Exploitationフレームワーク)

- カスタムスクリプト (バッチファイル、PowerShellスクリプトなど)

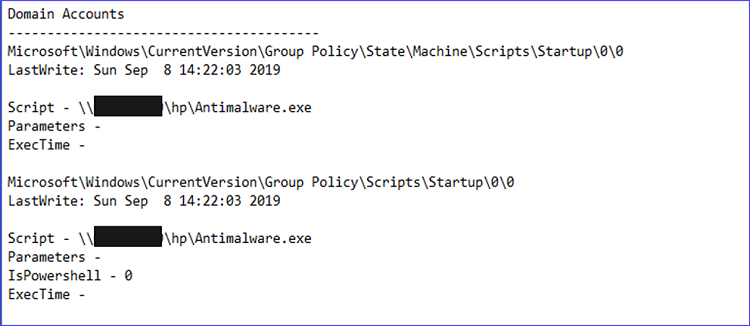

- AD機能 (ソフトウェアインストールとログオンスクリプト(図3参照)などのグループポリシー)

図 3.ランサムウェアを配布するために登録されたログオンスクリプトの内容(出典:Secureworks)

もしセキュリティ製品が原因でランサムウェアの配信が失敗した場合、攻撃者は次のPowerShellコマンドを使用してセキュリティ製品を削除しようとします。

- (Get-WmiObject -Class Win32_Product -Filter “Name='Symantec Endpoint Protection'” -ComputerName . ).Uninstall()

- (Get-WmiObject -Class Win32_Product -Filter “Name='Endpoint Protection'” -ComputerName . ).Uninstall()

表2は、日本で発生したインシデントで使用されたランサムウェアの一覧です。

| Matrix | Phobos | GandCrab | GlobeImposter |

| Crop | Dhama | Ryuk | MedusaLocker |

| Frendi | CrySiS | Scarab | コマンドラインランサムウェア (rsa.exe) |

表 2. 日本の標的型ランサムウェアインシデントで使用されたランサムウェア

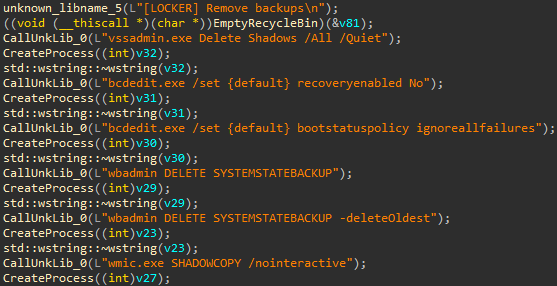

ほとんどのランサムウェアは、以下の基本的な機能を備えています。中には、他のランサムウェアよりも多機能なものもあります。また、ランサムウェアに十分な機能が備わっていない場合には、攻撃者は不足している機能を補うための追加のツールを利用します。

- ファイルの暗号化

- バックアップの削除 (図4参照)

- 暗号化範囲拡大のための、ネットワークスキャンおよびランサムウェア配信

- 脅迫文の表示

図 4.MedusaLockerランサムウェアにハードコードされたバックアップ削除コマンド (出典:Secureworks)

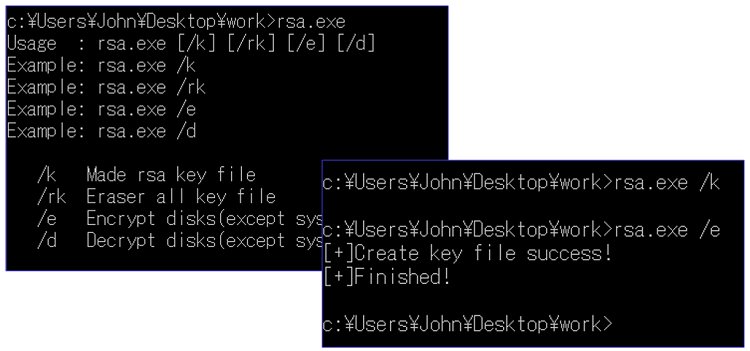

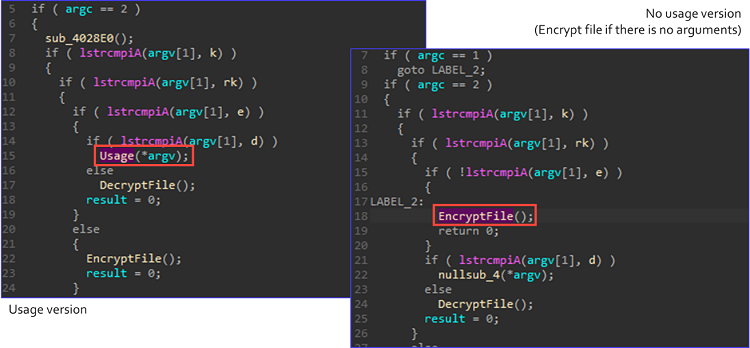

図5は、日本のインシデントで確認された、コマンドラインから実行可能なシンプルなランサムウェアを示しています。

図 5. コマンドラインランサムウェア(出典:Secureworks)

このランサムウェアは、一つの被害組織内で2つの異なるバージョンが確認されました (図6参照) 。コマンドラインオプションを指定せずに実行すると、一方のバージョンは ヘルプメッセージを表示し、もう一方のバージョンでは暗号化プロセスが開始するようになっていました。

図 6. コマンドラインランサムウェアのコード差分 (出典:Secureworks)

痕跡削除

いくつかの日本でのインシデントでは、以下のコマンドとツールが実行されていました。

- sdelete.exe -p 5 <ファイル名> (指定したファイル名を5回削除する

- pslog.exe -c security (セキュリティイベントログを削除する)

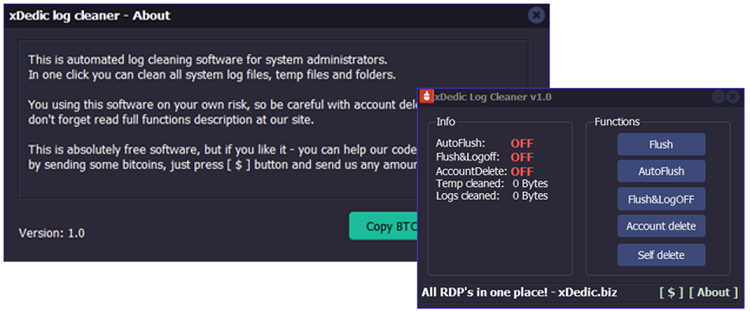

- xDedicLogCleanerツール (対象のシステムの履歴を消去する (図7参照) )

図 7. xDedicLogCleanerのGUIウィンドウ画面 (出典:Secureworks)

結論

CTUのリサーチャーは、標的型ランサムウェア攻撃による被害を軽減するために、組織が次のベストプラクティスを実施することを推奨しています。

- ソフトウェアの脆弱性に対処するために、必要に応じてセキュリティアップデートを評価し、適用する。

- RDPサーバやVPNゲートウェイなどのインターネットに接続するシステムのアクセス許可を確認し、必要に応じてアクセスを制限する。

- クラウドベースのデバイスのユーザ権限とファイアウォール設定を確認し、必要に応じてアクセスを制限する。

- ランサムウェア配布時に他のマルウェアのインストールも行われ継続して攻撃される可能性があるため、ランサムウェアだけの対策でなく他の標的型攻撃などの対策も合わせて行う

被害組織から金銭を奪う手段は、ランサムウェアだけに限りません。SQLサーバ上のデータベース全体を暗号化したり、機微な情報を公開したり、重要なファイルを窃取後に削除したりすることもできます。したがって、セキュリティ対策を行う際には、マルウェア感染対策だけでなくそれ以外の攻撃手法への対策も検討する必要があります。

インディケータ情報

CTUのリサーチャーは、一連の攻撃の影響を軽減するために、表3に示すインディケータを使用して、組織内におけるファイルアクセスを確認および制限することを推奨しています。

| Indicator | 種類 | Context |

| e21569cdfafbbdd98234ef8afcc4a84

86d2c6 ba77a87a57b4730eb 4a8bd63bc2 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNLBrute 1.2ツール |

|

7692d66392ed285273aa8f624 b9f03a0ac46f790 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNLBrute 1.2ツール |

| 586c1f9ce68da0d6c043e5b856cb1ac1 | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNLBrute 1.2ツール |

|

f47e3555461472f23ab4766e4d5b6f6 fd260e335a6abc31b860e569a720a5446 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNetworkShareツール |

|

629c9649ced38fd815124221b80c 9d9c59a85e74 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNetworkShareツール |

| 597de376b1f80c06d501415dd973dcec | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたNetworkShareツール |

|

080c6108c3bd0f8a43d5647db36dc43 4032842339f0ba38ad1ff62f72999c4e5 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたKPortScan 3ツール |

|

0fbc897bf6046718524d05b6 bc144c3785224802 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたKPortScan 3ツール |

| c0a8af17a2912a08a20d65fe85191c28 | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたKPortScan 3ツール |

|

66c488c1c9916603fc6d7ec00470d30 e6f5e3597ad9f8e5ce96a8af7566f6d89 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたSoftPerfect Network Scannerツール |

|

92bc51896994dfa40e65a1d7d 959db6626d4525b |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたSoftPerfect Network Scannerツール |

| 2ad97d85712fd4f1439890098d382d36 | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたSoftPerfect Network Scannerツール |

|

9f023d74cf5e16a231660805adfc829c1 be24a6b1fa6cb3ed41f0e37fe95062b |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

|

0873047009869c2ab96d3057763a39 fa6256b0d0 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

| b170967822bddc4e87b284a22cb14431 | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

|

9afae820c8f7ed5616a4523a45968cfdab f646c5151a9c1db1a6e36d7a9d1e11 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

|

06583169384a9b26075e3310bb 598868cf41528f |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

| 67a22fa600796261c39b99324249128a | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたMS 16-032の概念実証エクスプロイト |

|

48303e1b50b5d2a0cc817f1ec7fa10c89 1f368897b0aea2d02f22701d169ce54 |

SHA 256ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

|

5aaa74870f530933896ee9d71c 134c01135d44ff |

SHA 1ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

| 7b8b923103e1b8366daf10a84ac64de2 | MD 5ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

|

e6ccb71fd62783de625cbfcdae1836b9ffb 33b0e2344d709f5b6c5b2e6eac8d8 |

SHA 256ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

|

b13380871ca9796320aa4ac454b 4ab141ae40984 |

SHA 1ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

| aa4e1dec0d7c6e511c286ed651fb13fd | MD 5ハッシュ値 | 日本の標的型攻撃 (rsa。exe) |

|

9476fe1896669163248747785fa053aca7284 949945abd37c59dae4184760d58 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたmRemoteNGツール |

|

4a8ba46820a4e36e77eccebf13b 7feda833f5681 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたmRemoteNGツール |

| 232a562b71fb17c06bbe72c11181e7d4 | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたmRemoteNGツール |

|

5fc600351bade74c2791fc

526bca6bb606355 cc65e5253f7f791254db58ee7fa |

SHA 256ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

|

8868654ba10fb4c9a7bd882d1f 947f4fd51e988e |

SHA 1ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

| 121e1634bf18768802427f0a13f039a9 | MD 5ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

|

a0c996178faa8320948

d886f47ef394c712f1 e5dc0f7c8867cd4bb1db5f2a266 |

SHA 256ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

|

ca9e38688e492129c36bfeb97c 700be95cd74009 |

SHA 1ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

| 08d5f9a50e1b7e6bbefa66f1e3aa0352 | MD 5ハッシュ値 | 「Ammyy Admin」 ツールがランサムウェア攻撃に利用される |

| 25b7c630950affa553574a60b922e | SHA 256ハッシュ値 |

標的型ランサムウェア攻撃に使用されたxDedicLogCleanerツール |

|

550b803f22078ad75240011d7b 766bd79871b932 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたxDedicLogCleanerツール |

| 0f34ab1e2166cada2be7c551e026507c | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたxDedicLogCleanerツール |

|

02ec949206023f22fe1a

5b67b3864d6a653cc 4c5bfcb32241ecf802f213805e8 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたAdvanced IP Scannerツール |

|

366f6253a0b1d748ea504fc378c 55fdb3e00905c |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたAdvanced IP Scannerツール |

| a919affc3ca6ae4f534d6acb2f31a5fa | MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたAdvanced IP Scannerツール |

|

d1aa0ceb01cca76a88f9ee0c5817d24e7a15 ad40768430373ae3009a619e2691 |

SHA 256ハッシュ値 | 標的型ランサムウェア攻撃に使用されたPC Hunterツール |

|

d373052c6f7492e0dd5f2c705b ac6b5afe7ffc24 |

SHA 1ハッシュ値 | 標的型ランサムウェア攻撃に使用されたPC Hunterツール |

|

d81135333a0eed3e973107 891e996505 |

MD 5ハッシュ値 | 標的型ランサムウェア攻撃に使用されたPC Hunterツール |

表 3. インディケータ情報.