2022年6月1日(水)

著者:カウンター・スレット・ユニット(CTU™)リサーチチーム

※本記事は、https://www.secureworks.com/ で公開されている Unsecured Elasticsearch Data Replaced with Ransom Note を翻訳したもので、 2022 年 6 月 29 日執筆時点の見解となります。

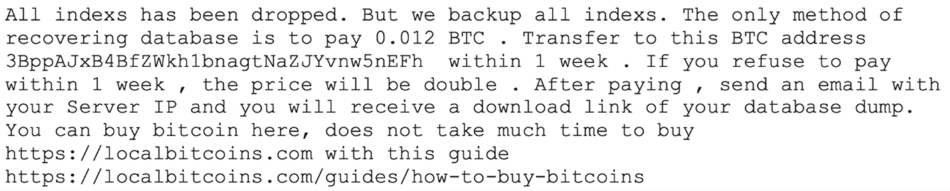

インターネット公開されている複数の脆弱なElasticsearchデータベースで、インデックスが身代金要求文に書き換えられているという事象が当社のカウンター・スレット・ユニット™(CTU™)リサーチャーの調べで判明しました。要求文は、「データを復元してほしければビットコインで身代金を払え」という内容でした(図1)。

図1:インターネットに露出するElasticsearchデータベースに挿入された身代金要求文(出典:Secureworks)

問題のインデックスは様々なバージョンのElasticsearch上に存在しており、認証不要で読み取り/書き込みできる状態です。いずれのケースにおいても、データベースに保管されているデータは身代金要求文(read_me_to_recover_databaseインデックスのmessageフィールドに存在)に置き換えられていました。emailフィールドには連絡先メールアドレスが格納されており、当社CTUリサーチャーは、今回の攻撃キャンペーンで使われた4つのメールアドレスを特定しました。

CTUリサーチャーの調査では合計で1,200超のElasticsearchデータベースに身代金要求文が挿入されていました。当該データベースのほぼすべてがクラウドサービスプロバイダーの運用するネットワーク上に格納されていたため、被害組織の正確な数は把握できません。一部のデータベースは同一組織の所有するものだと思われましたが、多くの場合、具体的な被害組織名の特定には至りませんでした。

攻撃キャンペーンの範囲は広いものの、要求された身代金は比較的少額です。CTUリサーチャーの調べにより、450件を超える身代金要求(合計28万ドル超)が確認されています。1件あたりの平均要求額はおよそ620ドルで、2つのビットコインウォレットのいずれかに送金するよう指定されていました。本ブログ投稿時点ではいずれも残高がゼロであり、身代金関連の決済に使われた形跡はありません。

今回の攻撃キャンペーンは成果を挙げられなかったと見られますが、インターネット公開データベース上にデータを格納するリスクははっきりしました。脆弱なElasticsearchインスタンスは、検索エンジンShodanを使えばすぐに特定されてしまいます。こうしたElasticsearchデータベースを特定するための手順は、こちらに掲載されています。

攻撃グループはおそらく自動化スクリプトを使って脆弱なデータベースを特定し、データを消去した後に身代金要求文を挿入したものと推定されます。Elasticdumpなどのデータ窃取ツールが使用された可能性もありますが、データベース1,200件分のデータを保管するには膨大なコストがかかるため、攻撃グループはおそらくデータのバックアップを取っておらず、身代金を支払ったとしてもデータを復元することはできなかったでしょう。

こうした悪意ある活動はElasticsearch以外でも発生しています。2020年には、外部に露出するMongoDBインスタンスのうち約半数が消去され、今回と同様の身代金要求文に置き換えられていたという事象が外部リサーチャーの調べで判明しています。データ窃取や恐喝以外の目的でも、安全性の低いデータベースが悪用されることがあります。特定の組織に関する機密情報を狙う攻撃グループであれば、インターネット公開データベースのインデックスから関連データを特定するための検索文を簡単に作成できるでしょう。

データベースへのリモートアクセスが必要な場合は、多要素認証(MFA)を実装し、インターネット公開サービスを保護しましょう。さらに、クラウドプロバイダーのセキュリティポリシーを確認し、「デフォルト設定ではデータの安全性を確保できない」という前提で考えましょう。

こうした脅威を検知できるよう、セキュリティ機能を活用して各種インディケータ情報(表1)をモニタリングすることを推奨します。

| インディケーター | 種類 | |

| read_me_to_recover_database | ファイル名 | 侵害されたElasticsearchに格納されていた身代金要求文 |

| [email protected] | メールアドレス | 侵害されたElasticsearchに格納されていた攻撃グループの連絡先情報 |

| [email protected] |

メールアドレス | 侵害されたElasticsearchに格納されていた攻撃グループの連絡先情報 |

| [email protected] |

メールアドレス | 侵害されたElasticsearchに格納されていた攻撃グループの連絡先情報 |

| [email protected] | メールアドレス | 侵害されたElasticsearchに格納されていた攻撃グループの連絡先情報 |

| 3BppAJxB4BfZWkh1bnagtNaZJYvnw5nEFh | 暗号通貨のウォレットID | 侵害されたElasticsearchで身代金支払い先に指定されたビットコインウォレット |

| 34ubNu53uXxeMjSR1xXdmECpst71CFZLNG | 暗号通貨のウォレットID | 侵害されたElasticsearchで身代金支払い先に指定されたビットコインウォレット |

表1:インディケーター情報

多要素認証はセキュリティ対策の基本ではありますが、適切に設定する必要があります。当社のSwAGチームが実際のお客様環境で、設定に不備がある多要素認証をすり抜けた際の手法をこちらで解説しています。

最新の脅威や傾向に関する現場の知見を2021 Incident Response Year in Reviewでご紹介しています。ぜひご一読ください。